Pytanie 1

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jakie jest główne zadanie kontrolera w architekturze MVC (Model-View-Controller)?

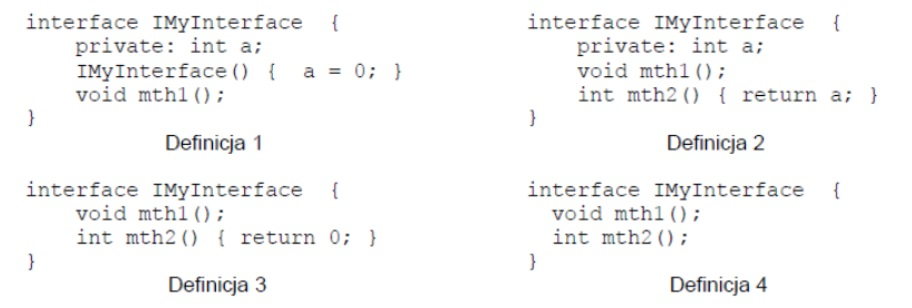

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

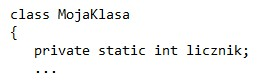

Z podanej definicji pola licznik można wywnioskować, iż

Jakie składniki powinien mieć plan projektu?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Który z poniższych elementów nie jest związany z architekturą mikroserwisów?

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Który z poniższych elementów jest częścią architektury PWA (Progressive Web App)?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

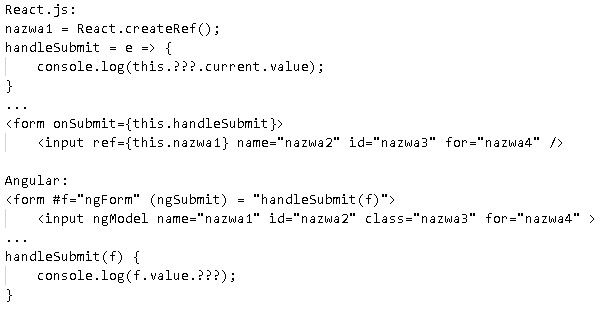

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Które z poniższych NIE jest zasadą programowania SOLID?

Jakie jest główne zadanie ochrony danych osobowych?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Który z algorytmów ma złożoność O(n2)?

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

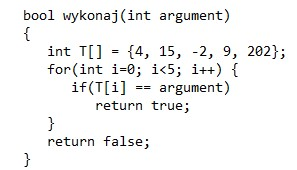

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

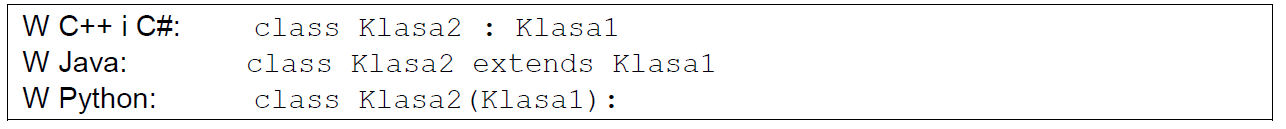

Sposób deklaracji Klasa2 wskazuje, że

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Który z poniższych formatów plików jest używany do konfiguracji projektów Node.js?

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?