Pytanie 1

Obrazowanie dysku wykonuje się w celu

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Obrazowanie dysku wykonuje się w celu

Minimalna odległość pomiędzy pracownikiem siedzącym przy komputerze a tyłem sąsiedniego monitora powinna wynosić

Jakie choroby oczu mogą być wywołane brakiem przerw w czasie pracy przy komputerze?

Robak komputerowy to typ programu, który

Przyczyną niekontrolowanego wypełnienia dysku może być

Technik komputerowy doznał porażenia prądem. Jakie działanie powinno być podjęte w pierwszej kolejności?

Po ustaniu oddechu spowodowanym porażeniem prądem elektrycznym, jaka jest zalecana częstotliwość wdmuchiwania powietrza podczas sztucznego oddychania metodą usta-usta?

Aplikacją służącą do monitorowania, rejestrowania różnych pakietów sieciowych oraz ich analizy jest

Gdy w systemie operacyjnym komputera zainstaluje się program zwany Trojanem, co on spowoduje?

Minimalna odległość pomiędzy sąsiadującymi monitorami powinna wynosić

Licencja na system bankowy, przeznaczona wyłącznie dla jednego z banków funkcjonujących w Polsce, związana z umową zawartą z firmą tworzącą oprogramowanie, to licencja

Jakiego oprogramowania nie wolno stosować na sprzęcie należącym do instytucji rządowych lub edukacyjnych?

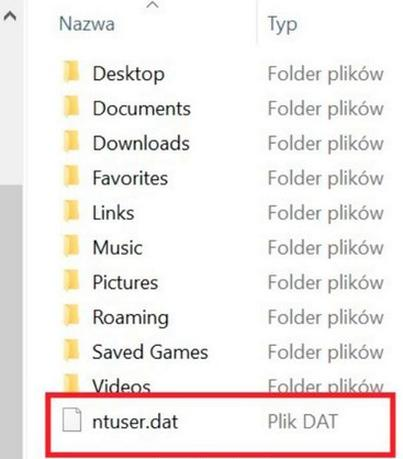

Aby profil stał się obowiązkowym, należy zmienić rozszerzenie pliku ntuser.dat na

W tabeli cen usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu technika do klienta, który mieszka 15 km od siedziby firmy, poza miastem?

Laptopy zazwyczaj posiadają wbudowane bezprzewodowe sieci LAN. Ograniczenia ich stosowania związane są z emisją fal radiowych, które mogą zakłócać pracę innych istotnych dla bezpieczeństwa urządzeń?

W przypadku stwierdzenia u osoby poszkodowanej objawów wstrząsu (ma bladą, zimną skórę, spoczywa w pocie, drży z zimna, cierpi na lęk, ma przyspieszone tętno) należy

Przy wykonywaniu montażu sieci komputerowej, podczas wiercenia otworów w ścianach, warto unikać stosowania

Przedstawiony na rysunku symbol graficzny oznacza opakowanie

Przytoczony fragment opisuje program tego typu

W komputerze, który jest połączony z Internetem, w programie antywirusowym bazę danych wirusów powinno się aktualizować co najmniej

Jaką pierwszą czynność należy wykonać, udzielając pomocy przedmedycznej osobie, która po porażeniu prądem elektrycznym jest przytomna, oddycha oraz ma prawidłowe tętno, ale doznała oparzeń?

Klasyfikacja programów na kategorie: freeware, shareware, demonstracyjne i komercyjne odnosi się do

Aby zamocować nowe radiatory na modułach pamięci karty graficznej, gdy stare i uszkodzone zostały usunięte, można wykorzystać

Jaką temperaturę powinno się utrzymywać w pomieszczeniach z komputerami w okresie zimowym?

Użytkownicy, którzy wchodzą na stronę internetową za pośrednictwem sieci, pragną mieć pewność, że dane dotyczące ich transakcji online są chronione i tajne. Protokół, który gwarantuje użytkownikom bezpieczne połączenie w Internecie, to

Z uwagi na zabezpieczenia przeciwpożarowe pomieszczenie z komputerami powinno być zaopatrzone w

Podczas korzystania z terminalowego połączenia ze zdalnymi komputerami, w celu zapewnienia bezpieczeństwa przesyłanych danych, w protokole następuje szyfrowanie transferu informacji

Przeczytaj poniższy opis i wyjaśnij, dlaczego użytkownik komputera nie ma możliwości zapisania danych na udostępnionym dysku sieciowym?

Aby ugasić palącą się jednostkę centralną komputera, która jest podłączona do zasilania, należy zastosować gaśnicę oznaczoną literami

Użytkownik systemu komputerowego publikuje posiadane pliki w Internecie. Prawa autorskie są łamane, gdy udostępni

Podczas użytkowania komputera, pracownik nie jest wystawiony na

Symbol klasy ochronności urządzenia elektrycznego zasilanego napięciem bardzo niskim bezpiecznym SELV lub bardzo niskim ochronnym PELV przedstawia rysunek

Aby chronić komponenty komputerowe przed wpływem ładunków elektrostatycznych podczas wymiany karty graficznej, należy przede wszystkim użyć

Jakie polecenie w systemie Windows wymusza na użytkowniku test zmianę hasła po jego zalogowaniu?

Podczas funkcjonowania drukarki emitowane są szkodliwe substancje chemiczne.

Postcardware to typ licencji, który pozwala na

Jakie środki powinny być stosowane w trakcie montażu, aby chronić komponenty elektryczne komputera przed wyładowaniami elektrostatycznymi?

Co się stanie, gdy w ustawieniach karty graficznej wybierzemy odświeżanie, które przekracza zalecane wartości, w przypadku monitora CRT spełniającego normy TCO 99?

Oparzenia spowodowane porażeniem prądem elektrycznym powinny być zabezpieczone

Jak nazywa się proces monitorowania ruchu w sieci?