Pytanie 1

Jakim interfejsem można osiągnąć przesył danych o maksymalnej przepustowości 6Gb/s?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jakim interfejsem można osiągnąć przesył danych o maksymalnej przepustowości 6Gb/s?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

Jakie jest kluczowe zadanie protokołu ICMP?

Notacja #102816 oznacza zapis w systemie liczbowym

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera ```@echo off``` echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

Jakie zagrożenia eliminują programy antyspyware?

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

Jest to najnowsza edycja klienta wieloplatformowego, docenianego przez użytkowników na całym świecie, serwera wirtualnej sieci prywatnej, umożliwiającego nawiązanie połączenia między hostem a komputerem lokalnym, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika oraz hasła, a także, w wersji dla Windows, dodatkowych zakładek. Który z programów został wcześniej opisany?

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Który z protokołów należy do warstwy transportowej, działa bez nawiązywania połączenia i nie posiada mechanizmów weryfikujących poprawność dostarczania danych?

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

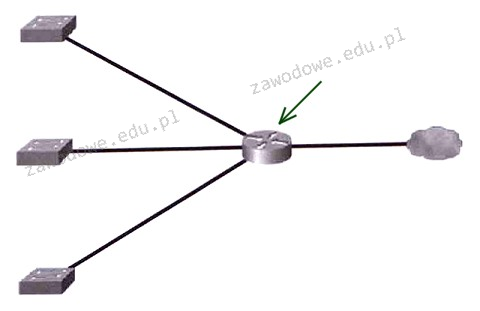

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

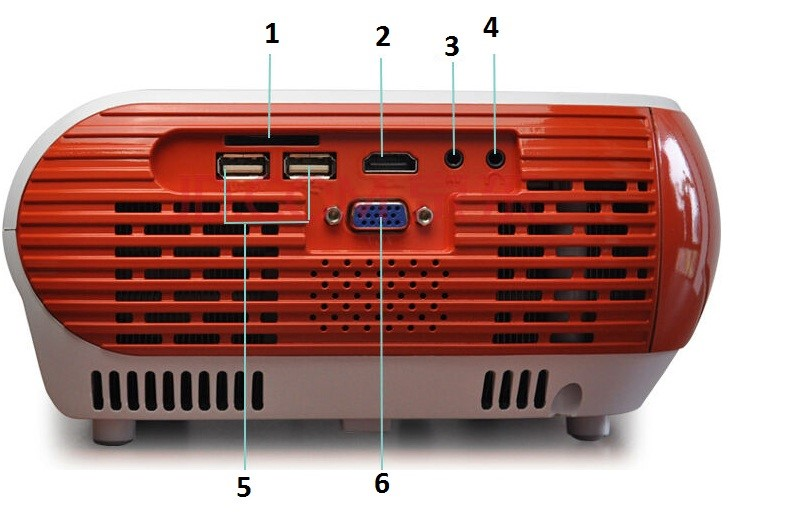

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Aby zmontować komputer z poszczególnych elementów, korzystając z obudowy SFF, trzeba wybrać płytę główną w formacie

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Aby odzyskać dane ze sformatowanego dysku twardego, należy wykorzystać program

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

W systemie Linux wykonanie komendy passwd Ala spowoduje

Element płyty głównej odpowiedzialny za wymianę danych między mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej jest na rysunku oznaczony numerem

Aby za pomocą złącza DE-15F podłączyć przedstawiony projektor do laptopa, należy wykorzystać gniazdo oznaczone numerem

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Brak odpowiedzi na to pytanie.

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Brak odpowiedzi na to pytanie.

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Brak odpowiedzi na to pytanie.

W celu zainstalowania systemu openSUSE oraz dostosowania jego ustawień, można skorzystać z narzędzia

Brak odpowiedzi na to pytanie.

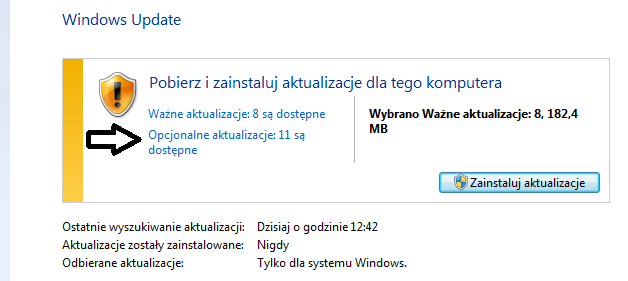

Jeśli użytkownik wybierze pozycję wskazaną strzałką, będzie mógł zainstalować aktualizacje

Brak odpowiedzi na to pytanie.

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Brak odpowiedzi na to pytanie.

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

Brak odpowiedzi na to pytanie.

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

Brak odpowiedzi na to pytanie.

Serwer DNS pełni rolę

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno być wykorzystane do pomiaru mapy połączeń w okablowaniu strukturalnym sieci lokalnej?

Brak odpowiedzi na to pytanie.

Które złącze powinna posiadać karta graficzna, aby można było bezpośrednio ją połączyć z telewizorem LCD wyposażonym wyłącznie w analogowe złącze do podłączenia komputera?

Brak odpowiedzi na to pytanie.

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

Rodzajem macierzy RAID, która nie jest odporna na awarię dowolnego z dysków wchodzących w jej skład, jest