Pytanie 1

Na ilustracji zaprezentowano graficzny symbol

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji zaprezentowano graficzny symbol

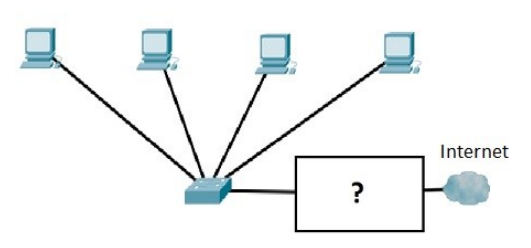

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

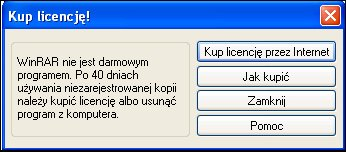

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Wskaż poprawną wersję maski podsieci?

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Administrator systemu Linux wydał polecenie mount /dev/sda2 /mnt/flash . Spowoduje ono

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

IMAP jest protokołem do

Który układ mikroprocesora jest odpowiedzialny między innymi za pobieranie rozkazów z pamięci oraz generowanie sygnałów sterujących?

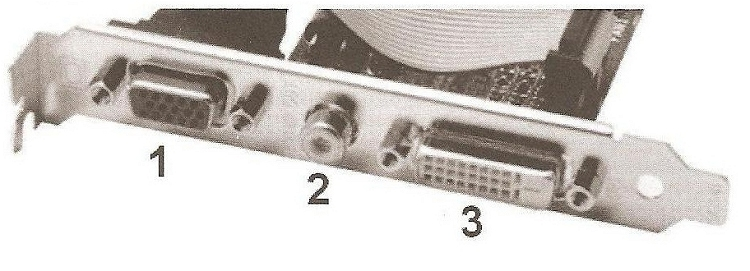

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

| Thread(s) per core: | 1 |

| Core(s) per socket: | 4 |

| Socket(s): | 1 |

| NUMA node(s): | 1 |

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

Transmisję danych bezprzewodowo realizuje interfejs

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

Wartość liczby BACA w systemie heksadecymalnym to liczba

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Wskaż rysunek ilustrujący kondensator stały?

Który z elementów szafy krosowniczej został pokazany na ilustracji?

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Jaki protokół wykorzystuje usługa VPN do hermetyzacji pakietów IP w publicznej sieci?

Komunikat biosu POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Które narzędzie należy wykorzystać do uzyskania wyników testu POST dla modułów płyty głównej?

Aby odzyskać dane ze sformatowanego dysku twardego, należy wykorzystać program

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

Toner stanowi materiał eksploatacyjny w drukarce

Która z wymienionych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie używany do tworzenia lokalnych sieci komputerowych?