Pytanie 1

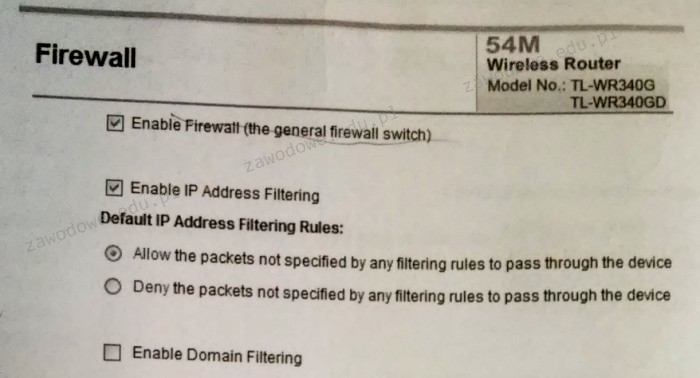

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Za przydzielanie czasu procesora do konkretnych zadań odpowiada

Aby zapobiec uszkodzeniom układów scalonych przy serwisie sprzętu komputerowego, należy korzystać z

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

W układzie SI jednostką, która mierzy napięcie, jest

Jednym z rezultatów wykonania poniższego polecenia jest ```sudo passwd -n 1 -x 5 test```

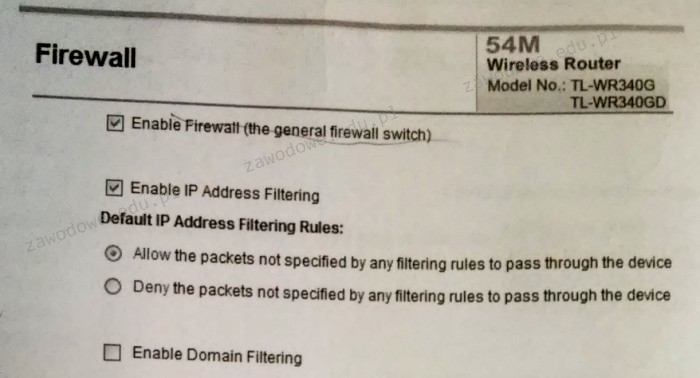

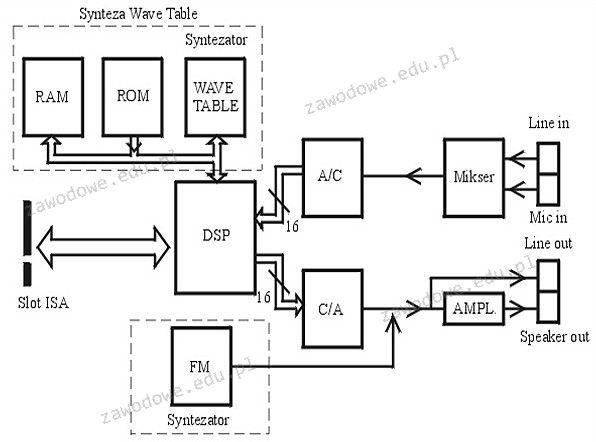

Na rysunku ukazano diagram

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

Okablowanie strukturalne klasyfikuje się jako część infrastruktury

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

W dokumentacji technicznej procesora znajdującego się na płycie głównej komputera, jaką jednostkę miary stosuje się do określenia szybkości zegara?

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

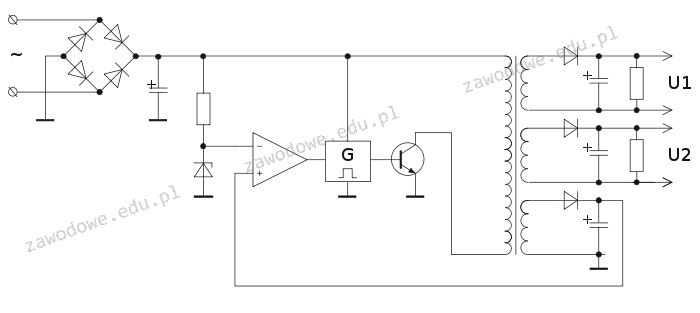

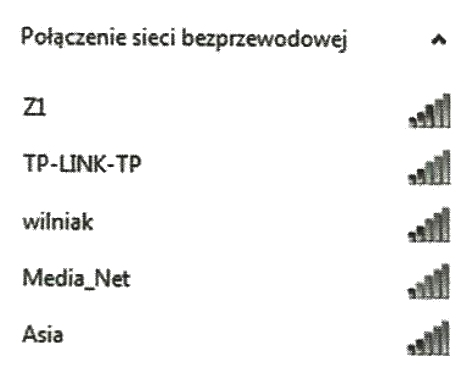

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

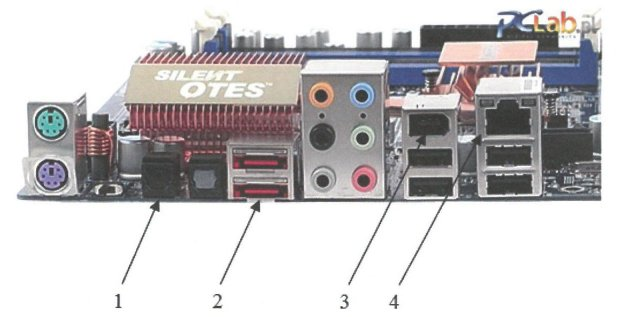

Który z portów na pokazanej płycie głównej pozwala na podłączenie zewnętrznego dysku za pośrednictwem interfejsu e-SATA?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

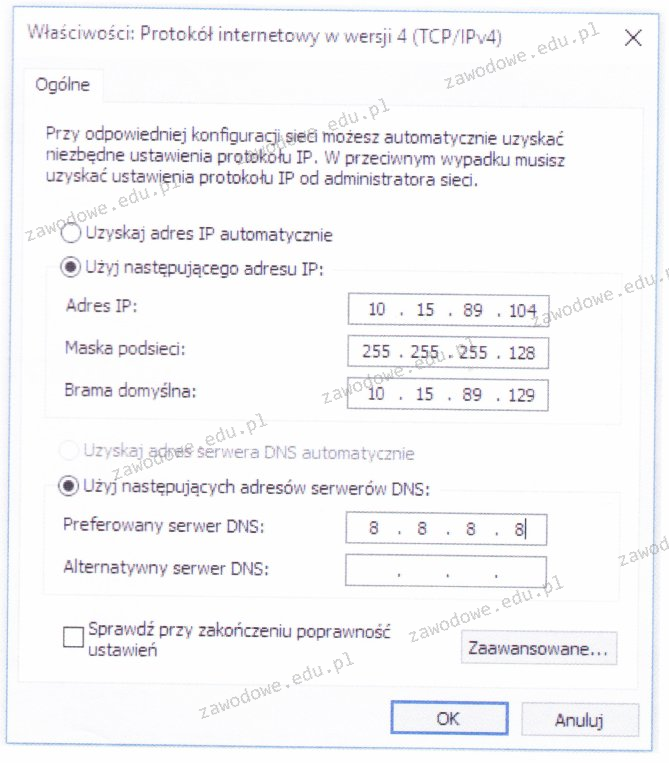

Schemat ilustruje ustawienia karty sieciowej dla urządzenia z adresem IP 10.15.89.104/25. Można z niego wywnioskować, że

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

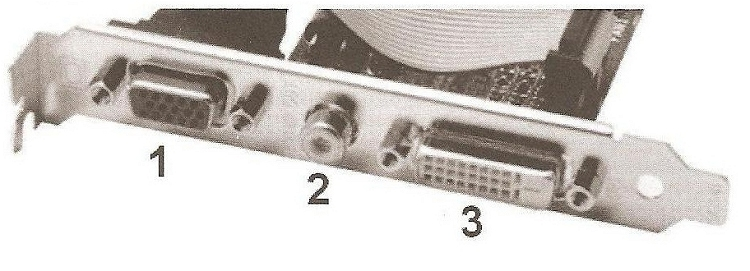

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Lokalny komputer posiada adres 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która rozpoznaje adresy w sieci, wyświetla się informacja, że jego adres to 195.182.130.24. Co to oznacza?

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Na ilustracji zaprezentowano schemat działania

SuperPi to aplikacja używana do testowania

W systemie Windows harmonogram zadań umożliwia przydzielenie

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

Program Mozilla Firefox jest udostępniany na zasadach licencji

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

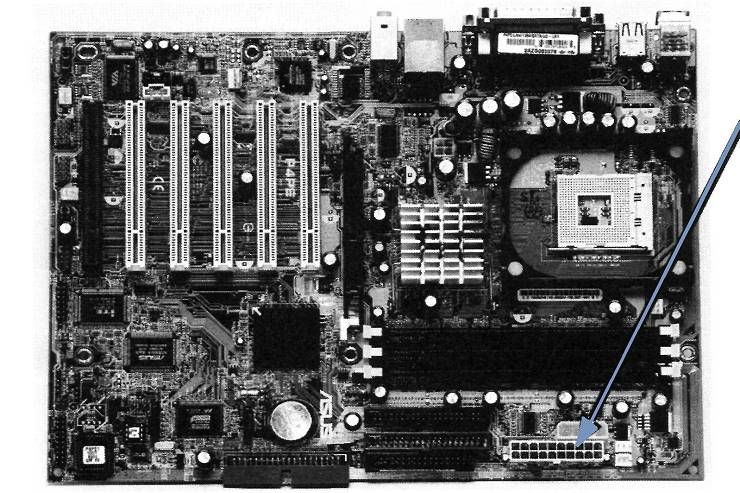

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Do przechowywania fragmentów dużych plików programów oraz danych, które nie mieszczą się w całości w pamięci, wykorzystywany jest