Pytanie 1

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Które z wymienionych poniżej błędów podczas wykonywania programu można obsłużyć poprzez zastosowanie wyjątków?

Która z wymienionych cech dotyczy klasy statycznej?

Który z poniższych formatów jest najczęściej używany do wymiany danych w aplikacjach webowych?

Co będzie wynikiem działania poniższego kodu SQL?

SELECT COUNT(*) FROM employees WHERE salary > (SELECT AVG(salary) FROM employees);

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Który z objawów może sugerować zawał serca?

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Jakie jest główne zadanie kontrolera w architekturze MVC (Model-View-Controller)?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Co oznacza walidacja kodu programu?

W podanym fragmencie kodu Java wskaż, która zmienna może przechować wartość "T":

int zm1; float zm2; char zm3; boolean zm4;

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Po wykonaniu poniższego kodu na konsoli zostanie wyświetlona liczba:

int a = 0x73; cout << a;

Co oznacza pojęcie 'hoisting' w JavaScript?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera:

Definicja typu:

books = ["Harry Potter", "Hobbit", "Władca pierścieni"];

<ul> <li *ngFor = "let book of books"> {{book}} </li> </ul>

<ul> {this.books.map(book => <li key={book}> book </li>)} </ul>

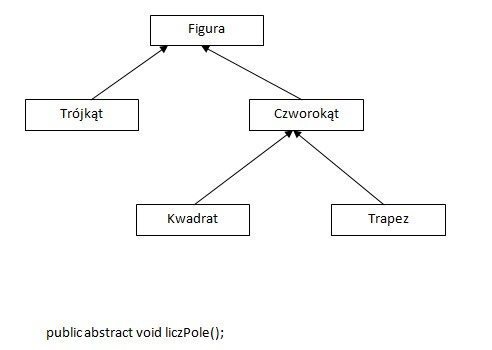

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

Zapis w języku C# przedstawia definicję klasy Car, która:

public class Car: Vehicle { ... }

Zaprezentowany symbol odnosi się do

Jaki protokół komunikacyjny jest używany w aplikacjach IoT (Internet of Things)?

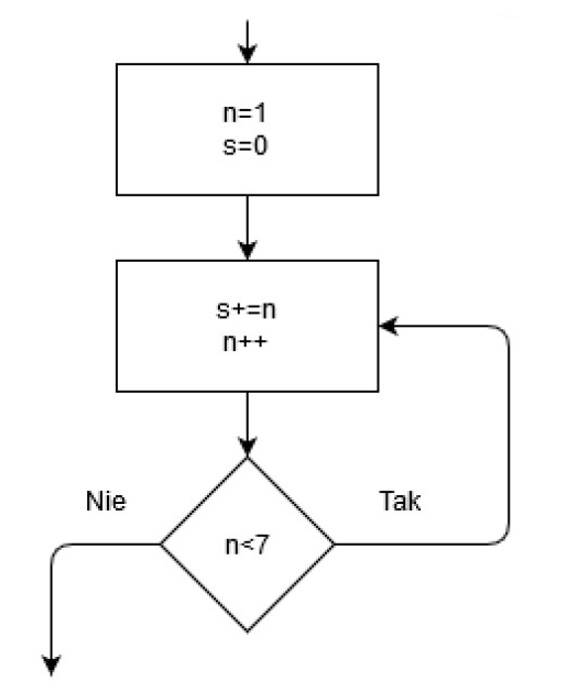

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

| Resize string Resizes the string to a length of n characters. If n is smaller than the current string length, the current value is shortened to its first n character, removing the characters beyond the nth. If n is greater than the current string length, the current content is extended by inserting at the end as many characters as needed to reach a size of n. If c is specified, the new elements are initialized as copies of c; otherwise, they are value-initialized characters (null characters). Parameters n New string length, expressed in number of characters. size_t is an unsigned integral type (the same as member type string::size_type). c Character used to fill the new character space added to the string (in case the string is expanded). Źródło: http://www.cplusplus.com/reference/string/string/resize/ |

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Które z poniższych NIE jest typem wartości zwracanej przez funkcję w języku JavaScript?

Jakie są główne cechy architektury klient-serwer?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Które narzędzie najlepiej nadaje się do analizy wydajności aplikacji JavaScript?

Co to jest ORM w kontekście programowania?

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

| Algorytm 1 | O(n²) |

| Algorytm 2 | O(n!) |

| Algorytm 3 | O(n³) |

| Algorytm 4 | O(n) |

| Algorytm 5 | O(n²) |

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Jaką złożoność obliczeniową posiada podany algorytm?

Dane:

Tablica: tab[n]

Index: i = 0, 1, ..., n-1

x: szukana

Algorytm:

// K1: i ← 0 // K2: dopóki i < (n - 1) // K3: jeżeli tab[i] = x to wypisz i // K4: i ← i + 1 // K5: idź do K2 // K6: zakończ

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?