Pytanie 1

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

Technologia procesorów serii Intel Core stosowana w modelach i5, i7 oraz i9, pozwalająca na zwiększenie taktowania w przypadku gdy komputer potrzebuje wyższej mocy obliczeniowej, to

Na urządzeniu znajduje się symbol, który stanowi certyfikat potwierdzający zgodność sprzętu w zakresie emisji promieniowania, ergonomii, efektywności energetycznej oraz ekologii, co przedstawiono na rysunku

Kabel sieciowy z końcówkami RJ45 był testowany za pomocą diodowego urządzenia do sprawdzania okablowania. Na tym urządzeniu diody LED włączały się po kolei, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły jednocześnie na jednostce głównej testera, natomiast nie świeciły na jednostce zdalnej. Jaka była tego przyczyna?

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

Podaj właściwy sposób zapisu liczby -1210 w metodzie znak-moduł na ośmiobitowej liczbie binarnej.

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

Brak odpowiedzi na to pytanie.

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

Aby odzyskać dane ze sformatowanego dysku twardego, należy wykorzystać program

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Lokalny komputer posiada adres 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która rozpoznaje adresy w sieci, wyświetla się informacja, że jego adres to 195.182.130.24. Co to oznacza?

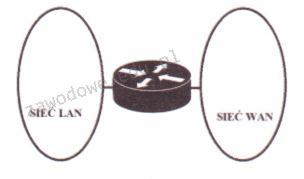

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Symbol przedstawiony na ilustracji oznacza produkt

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

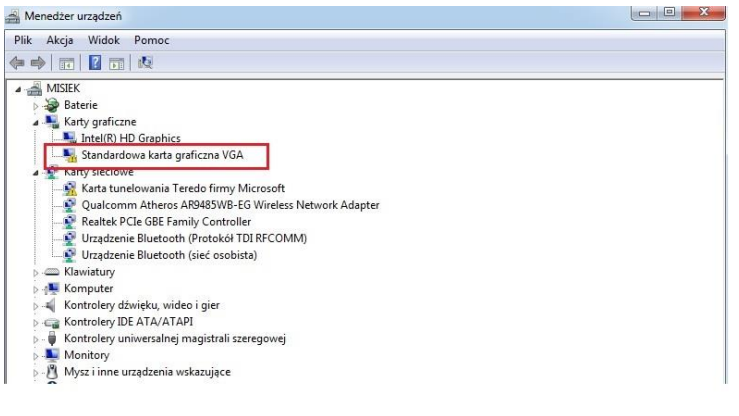

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Na ilustracji zaprezentowany jest graficzny symbol

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Protokół Transport Layer Security (TLS) jest rozszerzeniem którego z poniższych protokołów?

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Plik tekstowy wykonaj.txt w systemie Linux zawiera: echo -n "To jest tylko " echo "jedna linijka tekstu" Aby móc wykonać polecenia znajdujące się w pliku, należy

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

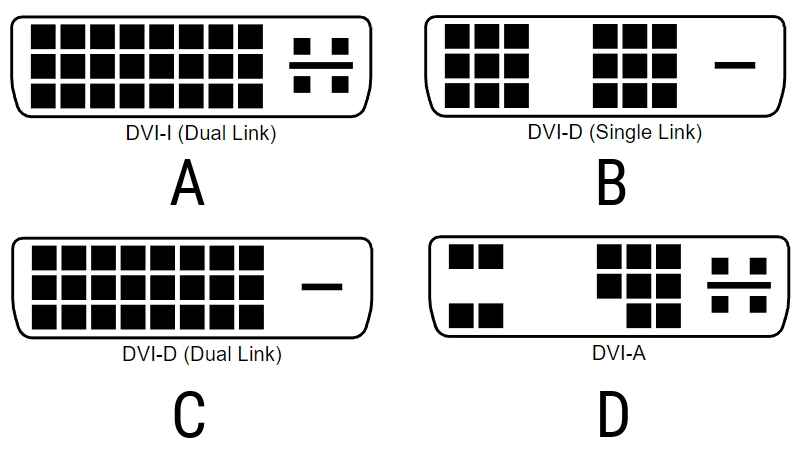

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Planując prace modernizacyjne komputera przenośnego, związane z wymianą procesora, należy w pierwszej kolejności

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Komunikat tekstowy KB/Interface error, wyświetlony na ekranie komputera z BIOS POST firmy AMI, informuje o błędzie

Nieprawidłowa forma zapisu liczby 778 to

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Klient dostarczył niesprawny sprzęt komputerowy do serwisu. Serwisant w trakcie procedury przyjęcia sprzętu, lecz przed przystąpieniem do jego naprawy, powinien

W jakiej topologii sieci komputerowej każdy węzeł ma bezpośrednie połączenie z każdym innym węzłem?

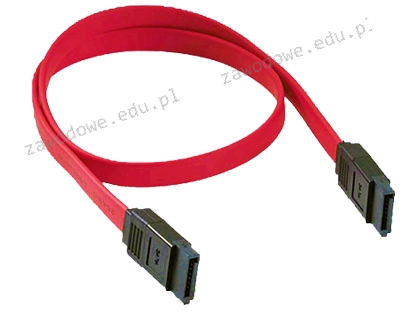

Na ilustracji przedstawiono przewód z wtykami

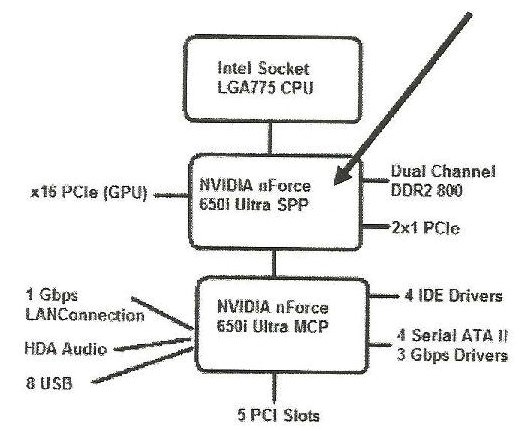

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?