Pytanie 1

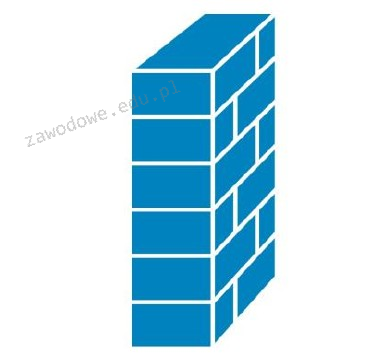

Na ilustracji zaprezentowany jest graficzny symbol

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji zaprezentowany jest graficzny symbol

Na ilustracji ukazana jest karta

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

Na ilustracji zobrazowano

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

Jaką wartość przepustowości definiuje standard 1000Base-T?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Ustawienia przedstawione na diagramie dotyczą

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

SuperPi to aplikacja używana do testowania

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

Na ilustracji ukazano złącze zasilające

Na zdjęciu widać

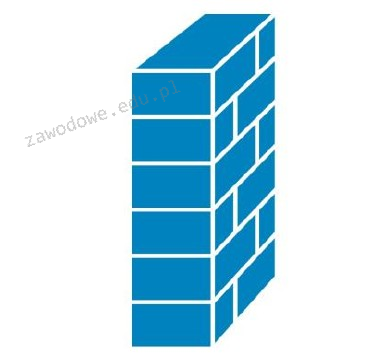

Jakim symbolem powinien być oznaczony sprzęt komputerowy, aby spełniał wymogi prawne konieczne do sprzedaży w Unii Europejskiej?

Maksymalna długość łącza światłowodowego używanego do przesyłania danych w standardzie 10GBASE-SR wynosi

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

Jakie urządzenie jest przedstawione na rysunku?

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

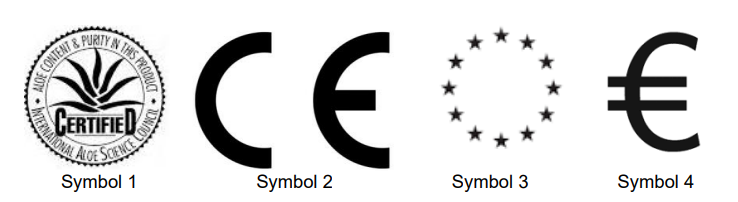

Jaką bramkę logiczną reprezentuje to wyrażenie?

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

Na podstawie danych z "Właściwości systemu" można stwierdzić, że na komputerze zainstalowano fizycznie pamięć RAM o pojemności

| Komputer: Intel(R) Pentium (R)4 CPU 1.8GHz AT/XT Compatible 523 760 kB RAM |

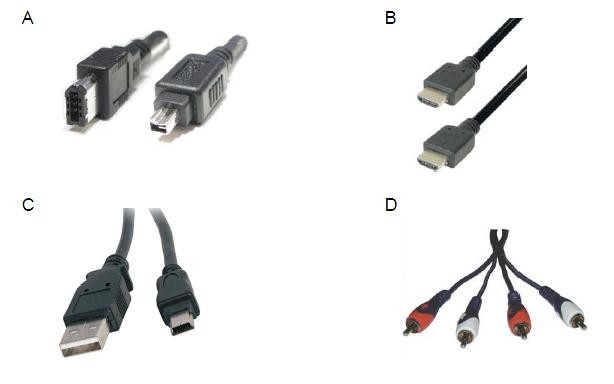

Aby połączyć cyfrową kamerę z interfejsem IEEE 1394 (FireWire) z komputerem, wykorzystuje się kabel z wtykiem zaprezentowanym na fotografii

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

Według normy JEDEC, standardowe napięcie zasilające dla modułów pamięci RAM DDR3L o niskim napięciu wynosi

Wskaż błędny sposób podziału dysku MBR na partycje

Gdy system operacyjny laptopa działa normalnie, na ekranie wyświetla się komunikat o konieczności sformatowania wewnętrznego dysku twardego. Może to sugerować

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45 mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45 mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45 mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

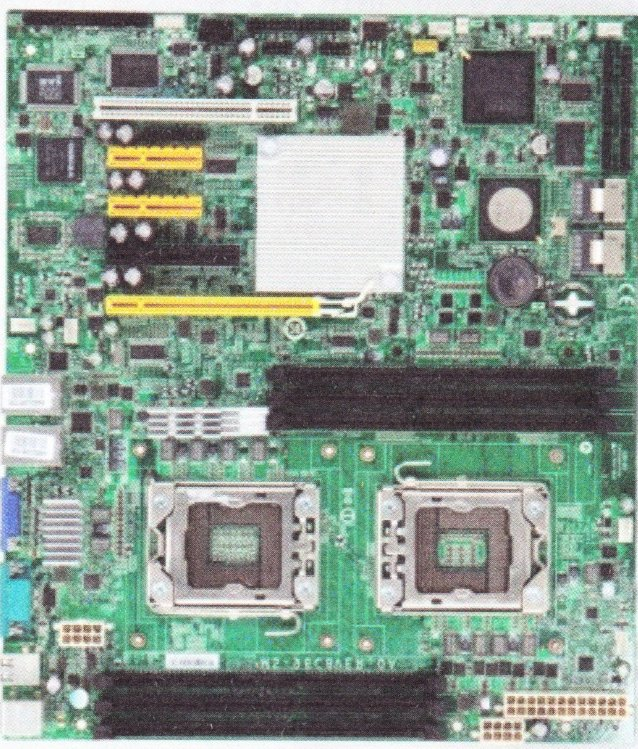

W komputerze użyto płyty głównej widocznej na obrazku. Aby podnieść wydajność obliczeniową maszyny, zaleca się

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?