Pytanie 1

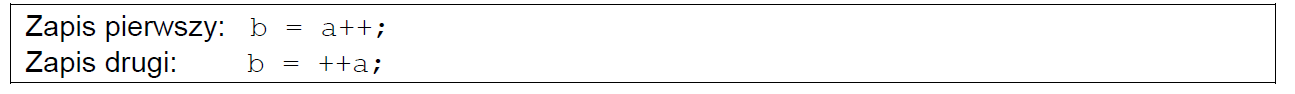

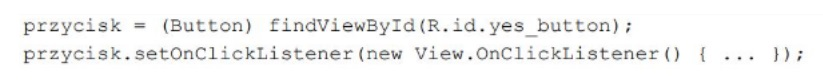

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Które z poniższych nie jest wzorcem architektonicznym aplikacji mobilnych?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Co to jest git rebase?

Który element HTML5 służy do wyświetlania zawartości video?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Który z algorytmów ma złożoność O(n2)?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

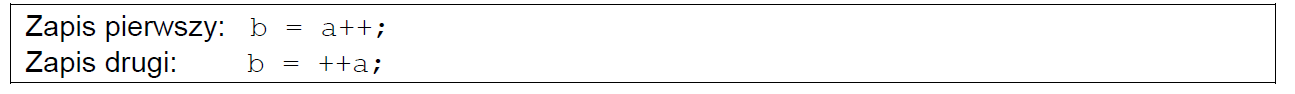

Jakie jest źródło błędu w podanym kodzie przez programistę?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Co to jest lazy loading w kontekście aplikacji webowych?

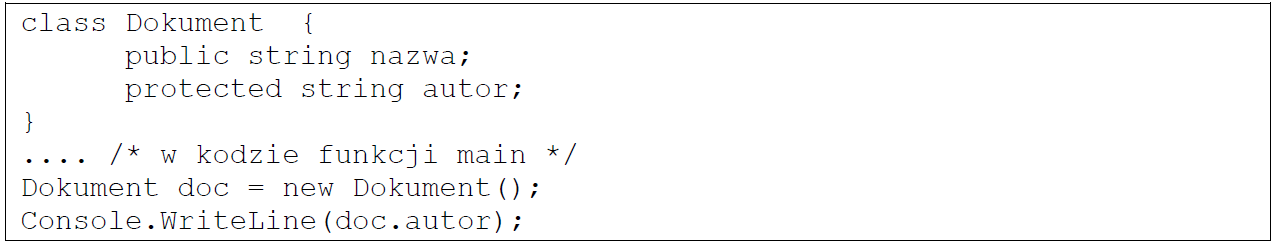

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

Jakie informacje mogą być zapisywane w cookies przeglądarki?

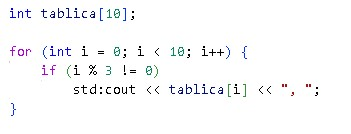

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

Co to jest Docker?

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

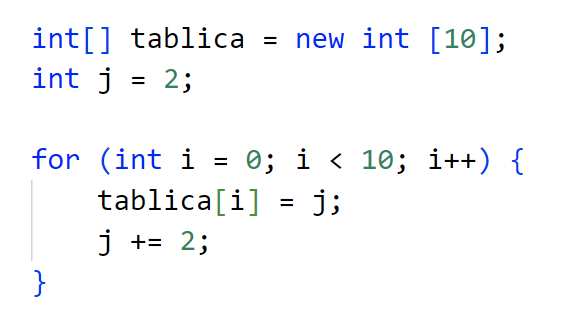

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

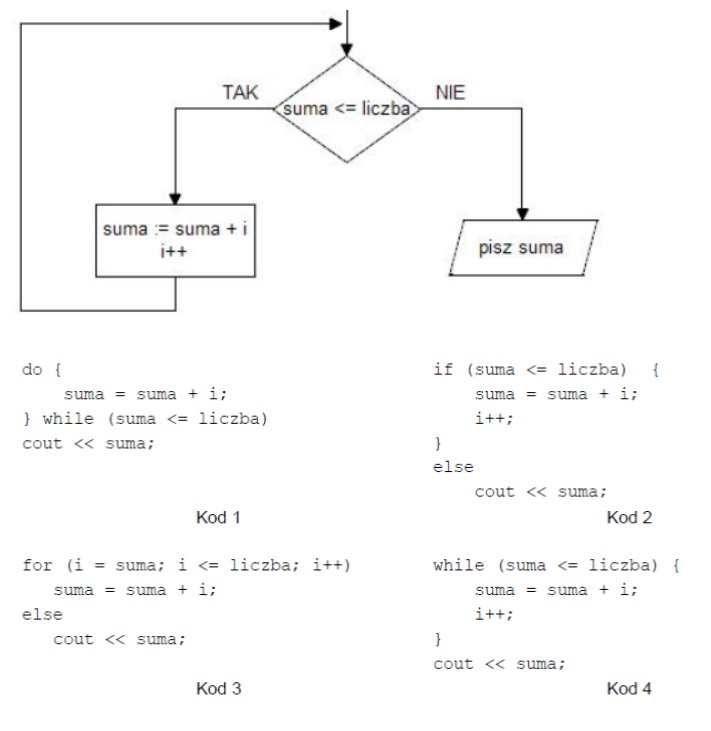

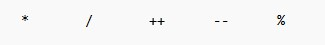

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

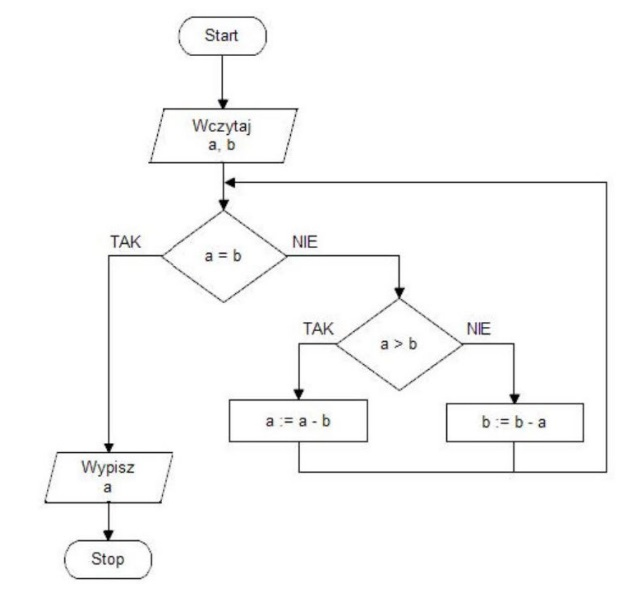

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Jakie cechy powinien posiadać skuteczny negocjator?

Który z objawów może sugerować zawał serca?

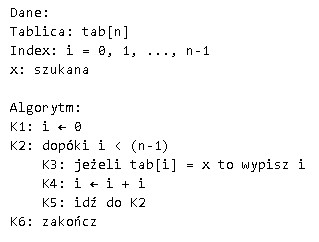

Jaką złożoność obliczeniową posiada podany algorytm?

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Które z poniższych NIE jest typem wartości zwracanej przez funkcję w języku JavaScript?

Zademonstrowana pętla wykorzystuje obiekt random do

Która metoda tablicy w JavaScript dodaje nowy element na końcu tablicy?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

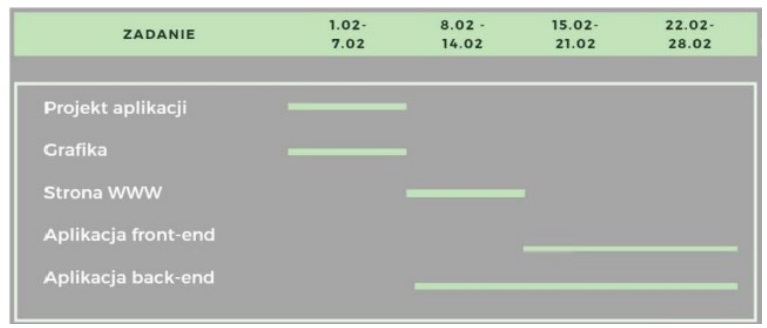

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk