Pytanie 1

Aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Jakie jest standardowe port do przesyłania poleceń (command) serwera FTP?

Aby funkcja rutingu mogła prawidłowo funkcjonować na serwerze, musi być on wyposażony

W strukturze hierarchicznej sieci komputery należące do użytkowników znajdują się w warstwie

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2019?

Administrator systemu Windows Server zamierza zorganizować użytkowników sieci w różnorodne grupy, które będą miały zróżnicowane uprawnienia do zasobów w sieci oraz na serwerze. Najlepiej osiągnie to poprzez zainstalowanie roli

Jakiego protokołu dotyczy port 443 TCP, który został otwarty w zaporze sieciowej?

Administrator sieci planuje zapisać konfigurację urządzenia Cisco na serwerze TFTP. Jakie polecenie powinien wydać w trybie EXEC?

Podłączając wszystkie elementy sieciowe do switcha, wykorzystuje się topologię fizyczną

Jaki jest prefiks lokalnego adresu dla łącza (Link-Local Address) w IPv6?

Podczas konfigurowania oraz instalacji serwera DHCP w systemach z rodziny Windows Server można wprowadzać zastrzeżenia dotyczące adresów, które określą

Która z grup w systemie Windows Serwer ma najniższe uprawnienia?

Która norma określa parametry transmisyjne dla komponentów kategorii 5e?

Oblicz koszt brutto materiałów niezbędnych do połączenia w sieć, w topologii gwiazdy, 3 komputerów wyposażonych w karty sieciowe, wykorzystując przewody o długości 2 m. Ceny materiałów podano w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

Urządzenie, które łączy sieć kablową z siecią bezprzewodową, to

Do zdalnego administrowania stacjami roboczymi nie używa się

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

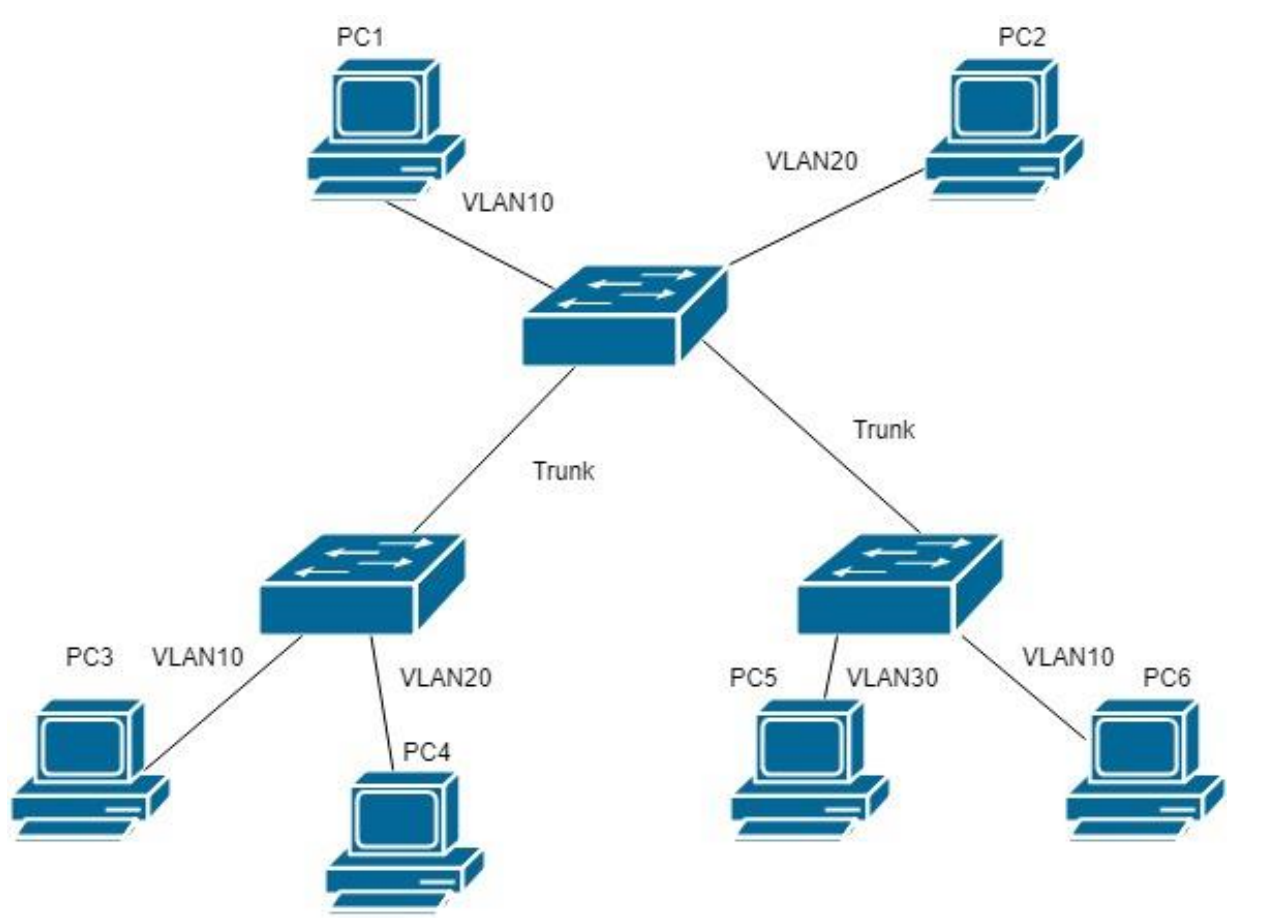

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Protokół ARP (Address Resolution Protocol) pozwala na konwersję logicznych adresów z poziomu sieci na rzeczywiste adresy z poziomu

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Termin hypervisor odnosi się do

Który z dostępnych standardów szyfrowania najlepiej ochroni sieć bezprzewodową?

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Która z kombinacji: protokół – warstwa, w której dany protokół działa, jest poprawnie zestawiona według modelu TCP/IP?

Podstawową rolą monitora, który jest częścią oprogramowania antywirusowego, jest

Gdy komputer K1 wykonuje polecenie ping, otrzymuje odpowiedź od komputera K2. Natomiast po wysłaniu polecenia ping w odwrotnym kierunku komputer K2 nie dostaje odpowiedzi od K1. Oba urządzenia działają na systemie Windows 7 lub 10. Jaka może być przyczyna tej sytuacji?

Jaką komendę wykorzystuje się do ustawiania interfejsu sieciowego w systemie Linux?

W której części edytora lokalnych zasad grupy w systemie Windows można ustawić politykę haseł?

Aby zarejestrować i analizować pakiety przesyłane w sieci, należy wykorzystać aplikację

Jakie znaczenie ma zapis /26 w adresie IPv4 192.168.0.0/26?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Która forma licencjonowania nie pozwala na korzystanie z programu bez opłat?

Za pomocą polecenia netstat w systemie Windows można zweryfikować

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Firma Dyn, której serwery DNS zostały zaatakowane, potwierdziła, że część ataku … miała miejsce dzięki różnym urządzeniom podłączonym do sieci. Ekosystem kamer, czujników oraz kontrolerów, określany ogólnie jako "Internet rzeczy", został wykorzystany przez przestępców jako botnet − sieć zainfekowanych maszyn. Do tej pory tę funkcję pełniły głównie komputery. Jakiego rodzaju atak jest opisany w tym cytacie?

Użytkownik korzysta z polecenia ipconfig /all w systemie Windows. Jaką informację uzyska po jego wykonaniu?

Jakie są powody wyświetlania na ekranie komputera informacji, że system wykrył konflikt adresów IP?

Który ze wskaźników okablowania strukturalnego definiuje stosunek mocy testowego sygnału w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Usługi wspierające utrzymanie odpowiedniej kondycji oraz poziomu bezpieczeństwa sieci kontrolowanej przez Serwer Windows to