Pytanie 1

Kolor zaprezentowany na ilustracji, zapisany w modelu RGB, w formacie szesnastkowym będzie określony w następujący sposób

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Kolor zaprezentowany na ilustracji, zapisany w modelu RGB, w formacie szesnastkowym będzie określony w następujący sposób

Jakie informacje można uzyskać z wyświetlonego przez stronę tekstu „test kolorów”?

Jaki typ mechanizmu zapewnienia bezpieczeństwa podczas uruchamiania aplikacji jest zawarty w środowisku .NET Framework?

Podczas definiowania tabeli produkty należy stworzyć pole cena, które będzie reprezentować wartość produktu. Odpowiedni typ danych dla tego pola to

Jakiego rodzaju oprogramowanie narzędziowe powinno być zainstalowane, aby umożliwić użytkownikowi przeprowadzanie operacji na zgromadzonych danych?

Dla celu strony internetowej stworzono grafikę rysunek.jpg o wymiarach: szerokość 200 px, wysokość 100 px. Aby zaprezentować tę grafikę jako miniaturę – pomniejszoną z zachowaniem proporcji, można użyć znacznika

Baza danych gromadzi dane multimedialne, co wiąże się z koniecznością przechowywania znacznych ilości danych binarnych. Jakiego typu należy użyć dla takich danych?

Integralność referencyjna w relacyjnych bazach danych wskazuje, że

Który zapis CSS wprowadzi niebieskie tło dla bloku?

Tabela odlotów zawiera dane przedstawione na ilustracji. Wykonanie zapytania SQL spowoduje zwrócenie informacji:

| id | samoloty_id | nr_rejsu | kierunek | czas | dzien | status_lotu |

|---|---|---|---|---|---|---|

| 1 | 1 | FR1646 | Neapol | 09:20:00 | 2019-07-25 | wystartowal |

| 2 | 1 | FR1327 | ALICANTE | 09:10:00 | 2019-07-25 | Opóźniony 10 min |

| 3 | 2 | W63425 | Warszawa | 09:45:00 | 2019-07-25 | odprawa |

| 4 | 3 | LX5647 | Londyn LT | 10:03:00 | 2019-07-25 | odprawa |

| 5 | 3 | LX5673 | Malta | 10:06:00 | 2019-07-25 | opoznienie 20 min |

| 6 | 3 | LX5622 | Wieden | 10:13:00 | 2019-07-25 | |

| 7 | 4 | LH9821 | Berlin | 10:16:00 | 2019-07-25 | |

| 8 | 4 | LH9888 | Hamburg | 10:19:00 | 2019-07-25 |

Błędy w interpretacji kodu PHP są rejestrowane

Polecenie SQL:

GRANT CREATE, ALTER ON sklep.* TO adam;Zakładając, że użytkownik adam wcześniej nie posiadał żadnych uprawnień, to powyższe polecenie SQL przyzna mu prawa jedynie do:

W języku JavaScript, aby uzyskać podciąg tekstu pomiędzy wskazanymi indeksami, należy skorzystać z metody

Jak, wykorzystując język PHP, można zapisać w ciasteczku wartość z zmiennej dane na okres jednego dnia?

Jakim sposobem w języku PHP można zapisać komentarz zajmujący kilka linii?

Jaka linia w języku HTML wskazuje kodowanie znaków używane w dokumencie?

SELECT ocena FROM oceny WHERE ocena > 2 ORDER BY ocena;Załóżmy, że istnieje tabela oceny zawierająca kolumny id, nazwisko, imię oraz ocena. Przykładowe zapytanie ilustruje:

Jaką czynność należy wykonać przed zrobieniem kopii zapasowej danych w MySQL?

Wskaż właściwą zasadę odnoszącą się do integralności danych w bazie danych?

Jak powinna wyglądać prawidłowa, zgodna ze standardami języka HTML, forma samozamykającego się znacznika, który odpowiada za łamanie linii?

W poniższym kodzie CSS czcionka zmieni kolor na żółty

| a[target="_blank"] { color: yellow; } |

W CSS wartości underline, overline, blink są przypisane do atrybutu

Który z poniższych znaczników jest częścią sekcji <head> dokumentu HTML?

W programie do grafiki wektorowej stworzono zaprezentowany kształt, który został uzyskany z dwóch figur: trójkąta oraz koła. Aby utworzyć ten kształt, po narysowaniu figur i ich odpowiednim umiejscowieniu, należy zastosować funkcję

Co można powiedzieć o stylu hiperłącza na podstawie opisu CSS, zakładając, że żadne inne style nie zostały zdefiniowane?

|

W CSS zapis selektora p > i { color: red;} wskazuje, że kolorem czerwonym zostanie zdefiniowany

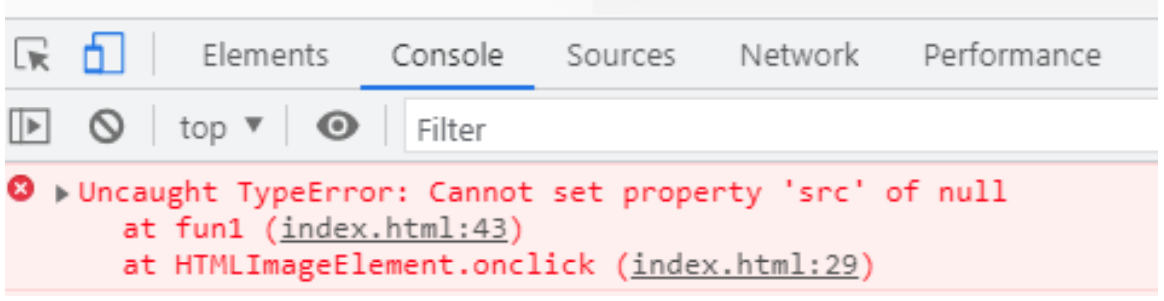

Podczas działania skryptu JavaScript został w konsoli wygenerowany błąd związany z działaniami na atrybucie elementu DOM. Z komunikatu wynika, że próbowano ustawić atrybut dla

Podczas zapisywania hasła użytkownika w serwisie WWW, na przykład w bankowości internetowej, aby zabezpieczyć je przed odczytaniem, zazwyczaj stosuje się funkcję

Jakie jest zadanie funkcji PHP o nazwie mysql_num_rows()?

Strona internetowa została zaprezentowana w taki sposób:

tekst

tekst

Który z poniższych fragmentów kodu JavaScript zwróci true?

Styl ten generuje pojedyncze obramowanie, które charakteryzuje się następującymi właściwościami:

border: solid 1px; border-color: red blue green yellow;

Jakie zadanie wykonuje funkcja napisana w JavaScript?

| function fun1(a,b) { if ( a % 2 != 0 ) a++; for(n=a; n<=b; n+=2) document.write(n); } |

Jaki zestaw liczb zostanie wyświetlony w wyniku działania pętli napisanej w języku PHP?

| $liczba = 10; while ($liczba < 50) { echo "$liczba "; $liczba = $liczba + 5; } |

Zmienna należąca do typu integer lub int jest w stanie przechować

Na stronie internetowej dodano grafikę w kodzie HTML. Co się stanie, jeśli plik rysunek.png nie zostanie odnaleziony przez przeglądarkę?

| <img src="rysunek.png" alt="pejzaż"> |

Przy użyciu komendy ALTER TABLE można

Zapytanie z użyciem klauzuli JOIN jest wykorzystywane w celu

W dokumencie HTML umieszczono tekst sformatowany określonym stylem. Aby wprowadzić w treści kilka słów o zróżnicowanym stylu, należy użyć znacznika

Jakim formatem kompresji dźwięku, który nie traci jakości, jest?