Pytanie 1

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Recykling można zdefiniować jako

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

W topologii elementem centralnym jest switch

Co oznacza skrót WAN?

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Brak odpowiedzi na to pytanie.

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

Brak odpowiedzi na to pytanie.

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

Brak odpowiedzi na to pytanie.

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Brak odpowiedzi na to pytanie.

Licencja oprogramowania open source oraz wolnego, to rodzaj licencji

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Jak wygląda układ przewodów w złączu RJ45 zgodnie z kolejnością połączeń T568A?

Brak odpowiedzi na to pytanie.

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

"Gorące podłączenie" ("Hot plug") oznacza, że urządzenie, które jest podłączane, ma

Brak odpowiedzi na to pytanie.

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

Brak odpowiedzi na to pytanie.

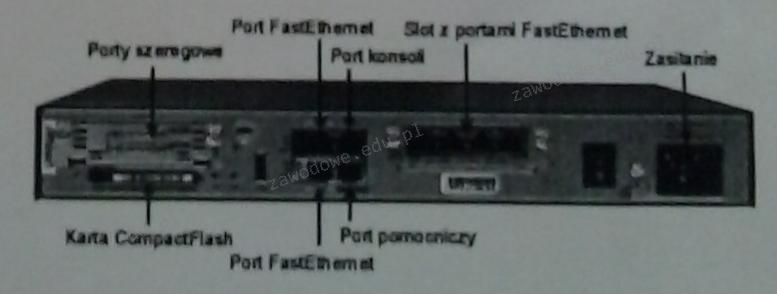

Podane dane katalogowe odnoszą się do routera z wbudowaną pamięcią masową

| CPU | AtherosAR7161 680MHz |

| Memory | 32MB DDR SDRAM onboard memory |

| Boot loader | RouterBOOT |

| Data storage | 64MB onboard NAND memory chip |

| Ethernet | One 10/100 Mbit/s Fast Ethernet port with Auto-MDI/X |

| miniPCI | One MiniPCI Type IIIA/IIIB slot One MiniPCIe slot for 3G modem only (onboard SIM connector) |

| Wireless | Built in AR2417 802. 11 b/g wireless, 1x MMCX connector |

| Expansion | One USB 2.0 ports (without powering, needs power adapter, available separately) |

| Serial port | One DB9 RS232C asynchronous serial port |

| LEDs | Power, NAND activity, 5 user LEDs |

| Power options | Power over Ethernet: 10..28V DC (except power over datalines). Power jack: 10..28V DC. Includes voltage monitor |

| Dimensions | 105 mm x 105 mm, Weight: 82 g |

| Power consumption | Up to 5W with wireless at full activity |

| Operating System | MikroTik RouterOS v3, Level4 license |

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Brak odpowiedzi na to pytanie.

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

Zgodnie z KNR (katalogiem nakładów rzeczowych), montaż na skrętce 4-parowej modułu RJ45 oraz złącza krawędziowego wynosi 0,07 r-g, a montaż gniazd abonenckich natynkowych to 0,30 r-g. Jaki będzie całkowity koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Brak odpowiedzi na to pytanie.

W dokumentacji powykonawczej dotyczącej fizycznej oraz logicznej struktury sieci lokalnej powinny być zawarte

Brak odpowiedzi na to pytanie.

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Brak odpowiedzi na to pytanie.

Jaką rolę należy przypisać serwerowi z rodziny Windows Server, aby mógł świadczyć usługi rutingu?

Brak odpowiedzi na to pytanie.

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Jakim protokołem jest protokół dostępu do sieci pakietowej o maksymalnej prędkości 2 Mbit/s?

Brak odpowiedzi na to pytanie.

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Brak odpowiedzi na to pytanie.

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

Brak odpowiedzi na to pytanie.

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

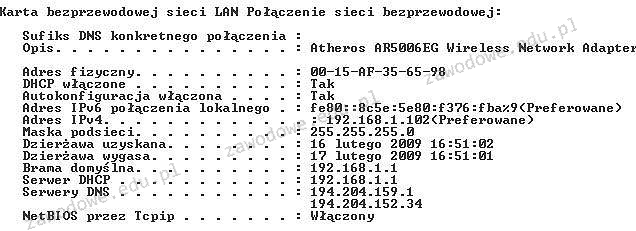

Jakie ustawienia dotyczące protokołu TCP/IP zostały zastosowane dla karty sieciowej, na podstawie rezultatu uruchomienia polecenia IPCONFIG /ALL w systemie Windows?

Brak odpowiedzi na to pytanie.

Instalacja systemów Linux oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Brak odpowiedzi na to pytanie.

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Jakie protokoły pełnią rolę w warstwie transportowej modelu ISO/OSI?

Brak odpowiedzi na to pytanie.

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

Brak odpowiedzi na to pytanie.