Pytanie 1

Linia kodu przedstawiona w PHP ma na celu

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Linia kodu przedstawiona w PHP ma na celu

Jaką instrukcję pętli stosuje się do przeprowadzenia określonej liczby operacji na obiekcie lub zmiennej, która nie jest tablicą?

Polecenie DBCC CHECKDB 'sklepAGD', Repair_fast) w systemie MS SQL Server

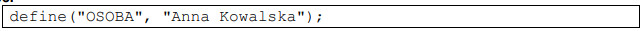

Który z akapitów został zapisany w wskazanym stylu, zakładając, że pozostałe właściwości akapitu mają wartości domyślne?

Formularze do zarządzania bazami danych są tworzone w celu

Funkcję session_start() w PHP należy zastosować przy realizacji

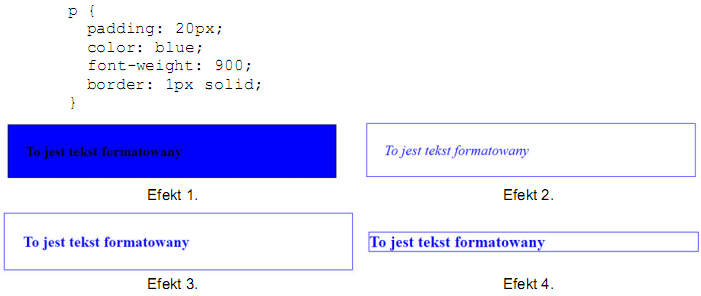

Z przedstawionych tabel Artykuly i Autorzy należy wybrać jedynie nazwiska autorów i tytuły ich artykułów, które zostały ocenione na 5. Kwerenda wybierająca te dane ma postać

Aby obliczyć liczbę wszystkich wierszy w tabeli Koty, należy zastosować zapytanie:

W formularzu, wartości z pola input o typie number zostały przypisane do zmiennej a, a następnie przetworzone w skrypcie JavaScript w pokazany sposób. Jaki typ będzie miała zmienna x?

| var x = parseInt(a); |

Na podstawie jakiego parametru oraz z ilu tabel zostaną zwrócone wiersze w wyniku przedstawionego zapytania?

SELECT * FROM producent, hurtownia, sklep, serwis WHERE producent.nr_id = hurtownia.nr_id AND producent.wyrob_id = serwis.wyrob_id AND hurtownia.nr_id = sklep.nr_id AND sklep.nr_id = serwis.nr_id AND producent.nr_id = 1;

Jaką wartość uzyska zmienna x po wykonaniu poniższego kodu PHP?

mysqli_query($db, "DELETE FROM produkty WHERE status < 0"); $x = mysqli_affected_rows($db);

Dostępna jest tabela ksiazki z kolumnami: tytul (typ tekstowy) oraz cena (typ liczbowy). W celu uzyskania z kwerendy SELECT jedynie tytułów, dla których cena jest mniejsza od 50 zł, należy użyć następującego zapisu:

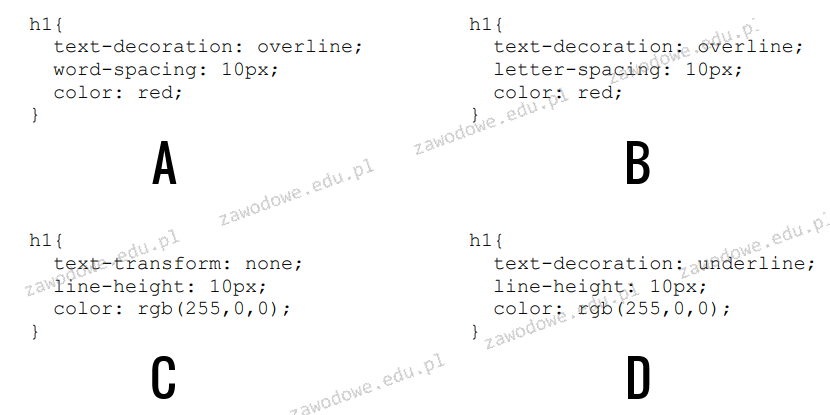

Która definicja CSS wskazuje na formatowanie nagłówka h1: tekst z przekreśleniem, z odstępami między słowami wynoszącymi 10 px oraz w kolorze czerwonym?

Wartość kolumny w tabeli, która działa jako klucz podstawowy

W języku JavaScript, aby zmienić wartość atrybutu elementu HTML, po uzyskaniu obiektu za pomocą metody getElementById, należy zastosować

W aplikacjach webowych tablice asocjacyjne to struktury, w których

Walidacja formularzowych pól polega na zweryfikowaniu

Sprawdzenie poprawności pól formularza polega na weryfikacji

Dla strony internetowej stworzono grafikę rysunek.jpg o wymiarach: szerokość 200 px, wysokość 100 px. Jak można wyświetlić tę grafikę jako miniaturę – pomniejszoną z zachowaniem proporcji, używając znacznika?

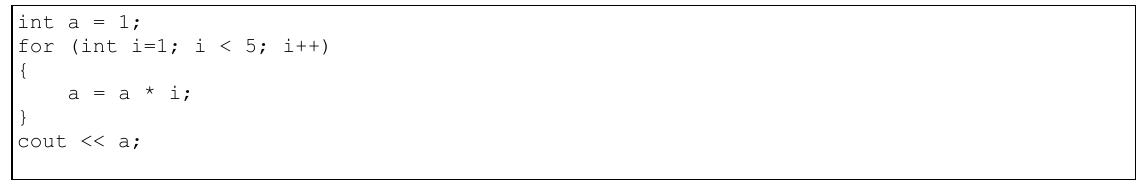

Programista stworzył pętlę w języku C++, która miała za zadanie obliczyć wynik 5! (5! = 1 * 2 * 3 * 4 * 5). Niestety, popełnił błąd logiczny, gdyż ```int a = 1; for (int i=1; i < 5; i++) { a = a * i; } cout << a;```

Jednym z typów testów jednostkowych jest analiza tras, która polega na

Aby zdefiniować stylizację tabeli w języku CSS w sposób, który umożliwi wyróżnienie wiersza, na który aktualnie najeżdża kursor myszy np. innym kolorem, należy użyć

Zadanie polecenia w języku SQL ALTER TABLE USA ... polega na

Które z poniższych stwierdzeń o językach programowania jest fałszywe?

Podczas przygotowywania grafiki na stronę internetową konieczne jest wycięcie jedynie określonego fragmentu. Jak nazywa się ta operacja?

Formularz główny używany do poruszania się w bazie danych pomiędzy formularzami i kwerendami dostępnymi w systemie określany jest jako formularz

W systemie baz danych MySQL komenda CREATE USER pozwala na

Jaki typ mechanizmu zapewnienia bezpieczeństwa podczas uruchamiania aplikacji jest zawarty w środowisku .NET Framework?

Co to jest AJAX?

Który z poniższych sposobów na komentarz jednoliniowy jest akceptowany w języku JavaScript?

W kontekście CSS atrybut font-size może przyjmować wartości zgodnie z nazwami kluczowymi

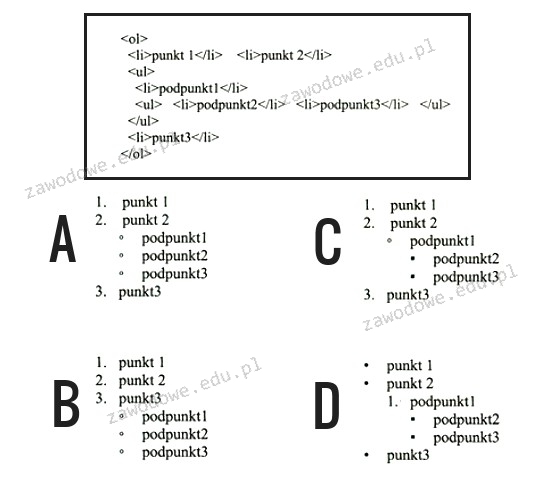

Poniżej znajduje się fragment kodu w języku HTML. Przedstawia on definicję listy:

W kodzie HTML atrybut alt w tagu img służy do określenia

Z jakich elementów składa się tabela generowana przez poniższy kod?

| <table border="1"> <tr> <td> 1 </td> <td> 2 </td> </tr> </table> |

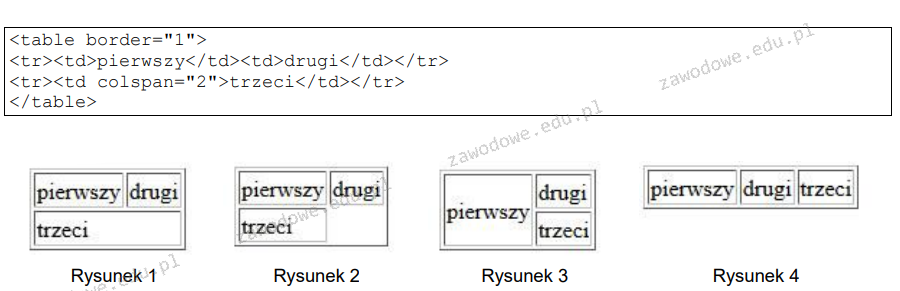

W języku HTML stworzono definicję tabeli. Który z rysunków ilustruje jej działanie?

W przedstawionym kodzie HTML ukazany styl CSS to styl:

<p style="color: red;">To jest przykładowy akapit.</p>

Jakie możliwości daje funkcja phpinfo()?

W języku PHP, aby nawiązać połączenie z bazą danych MySQL za pomocą biblioteki mysqli, wykorzystując podany kod, w miejscu parametru 'c' powinno się wpisać

| $a = new mysqli('b', 'c', 'd', 'e') |

W CSS określono styl dla pola do edycji, które będzie miało tło w kolorze jasnozielonym po aktywacji.

input:focus { background-color: LightGreen; }

W semantycznym HTML odpowiednikiem tagu <b>, który nie tylko pogrubia tekst, ale również oznacza go jako istotniejszy, jest