Pytanie 1

Okablowanie wertykalne w sieci strukturalnej łączy

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Okablowanie wertykalne w sieci strukturalnej łączy

Program wykorzystywany w wierszu poleceń systemu Windows do kompresji i dekompresji plików oraz katalogów to

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Który z trybów nie jest oferowany przez narzędzie lupa w systemie Windows?

Liczby zapisane w systemie binarnym jako 10101010 oraz w systemie heksadecymalnym jako 2D odpowiadają następującym wartościom:

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Jak określa się typ licencji, który pozwala na pełne korzystanie z programu, lecz można go uruchomić tylko przez ograniczoną, niewielką liczbę razy od momentu instalacji?

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

Każdorazowo automatycznie szyfrowany staje się plik, który został zaszyfrowany przez użytkownika za pomocą systemu NTFS 5.0, w momencie

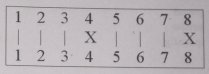

Jaki błąd w okablowaniu można dostrzec na ekranie testera, który pokazuje mapę połączeń żył kabla typu "skrętka"?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Norma EN 50167 odnosi się do systemów okablowania

Na zdjęciu ukazano złącze zasilające

W wyniku wykonania przedstawionych poleceń systemu Linux interfejs sieciowy eth0 otrzyma:

ifconfig eth0 10.0.0.100 netmask 255.255.255.0 broadcast 10.0.0.255 up route add default gw 10.0.0.10

Podaj polecenie w systemie Linux, które umożliwia wyświetlenie identyfikatora użytkownika.

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby zmienić właściwość pliku na tylko do odczytu?

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera ```@echo off``` echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Jaką konfigurację sieciową może mieć komputer, który należy do tej samej sieci LAN, co komputer z adresem 10.8.1.10/24?

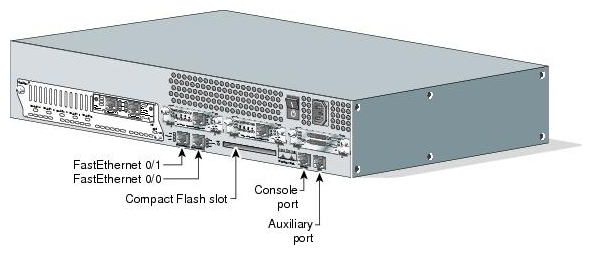

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Najkrótszy czas dostępu charakteryzuje się

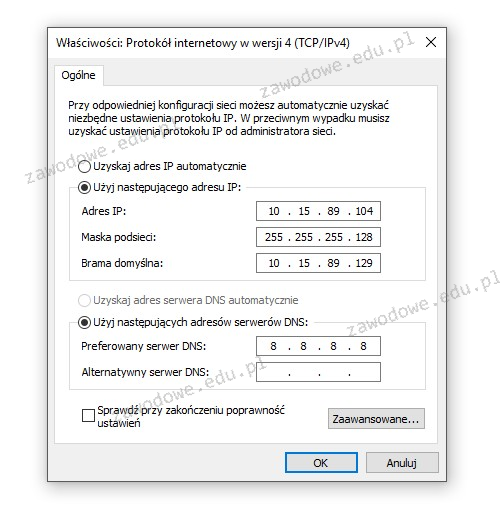

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Zgodnie ze specyfikacją JEDEC typowe napięcie zasilania modułów niskonapięciowych pamięci RAM DDR3L wynosi

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

Informacje ogólne dotyczące zdarzeń systemowych w systemie Linux są zapisywane w

Niskopoziomowe formatowanie dysku IDE HDD polega na

Na wydruku z drukarki laserowej występują jasne i ciemne fragmenty. Jakie działania należy podjąć, by poprawić jakość druku oraz usunąć problemy z nieciągłością?

Jaką licencję ma wolne i otwarte oprogramowanie?

Czym wyróżniają się procesory CISC?

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Planowanie wykorzystania przestrzeni na dysku komputera do gromadzenia i udostępniania informacji takich jak pliki oraz aplikacje dostępne w sieci, a także ich zarządzanie, wymaga skonfigurowania komputera jako