Pytanie 1

Maska blankietowa odpowiadająca notacji kropkowo dziesiętnej 255.255.255.0 to

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Maska blankietowa odpowiadająca notacji kropkowo dziesiętnej 255.255.255.0 to

Klient zażądał zwiększenia pamięci RAM w komputerze o 2 GB w dwóch modułach po 1 GB oraz zainstalowania nagrywarki DVD. Koszt jednego modułu pamięci o pojemności 1 GB wynosi 98 zł, a nagrywarki 85 zł. Całkowita opłata za usługę serwisową związana z rozszerzeniem pamięci wynosi 30 zł, natomiast za zamontowanie nagrywarki DVD 50 zł. Oblicz łączny koszt modernizacji komputera. Wszystkie podane ceny są cenami brutto.

Węzeł w systemie telekomunikacyjnym to

W jakiej macierzy dyskowej sumy kontrolne są umieszczane na ostatnim dysku?

Zainstalowanie usługi infolinii w centrali abonenckiej wymaga właściwej konfiguracji

Różnica pomiędzy NAT i PAT polega na

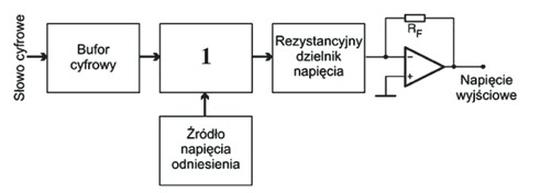

Na rysunku przedstawiono przetwornik C/A z rezystancyjnym dzielnikiem napięcia. Blok oznaczony symbolem 1, to

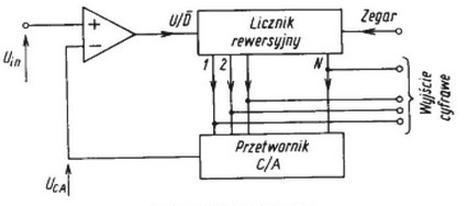

Która z metod przetwarzania sygnału analogowego na sygnał cyfrowy jest stosowana w przetworniku przedstawionym na rysunku?

ADSL pozwala na uzyskanie połączenia z Internetem

Który z algorytmów wykorzystuje protokół OSPF do obliczenia najkrótszej ścieżki do docelowej sieci?

Funkcja używana w cyfrowych centralach telefonicznych, która umożliwia dzwonienie bezpośrednio na numery wewnętrzne bez konieczności angażowania osoby pośredniczącej, oznaczana jest skrótem

Linia długa bezstratna to taka linia, dla której

O sygnalizacji podłączenia urządzenia abonent otrzymuje informację od centrali za pomocą sygnału zgłoszeniowego. Jakie jest pasmo częstotliwości tego sygnału?

Co jest głównym celem stosowania protokołu VLAN?

Czym jest partycja?

Sterownik przerwań zarządza zgłoszeniami przerwań pochodzącymi z urządzeń wejścia- wyjścia. Które z tych urządzeń dysponuje numerem przerwania o najwyższym priorytecie?

Która z poniższych anten nie zalicza się do grupy anten prostoliniowych (linearnych)?

W jakich jednostkach wyraża się zysk energetyczny anteny w porównaniu do dipola półfalowego?

Elementy znajdujące się na płycie głównej, takie jak układy do komunikacji modemowej i dźwiękowej, a także kontrolery sieciowe oraz FireWire, są konfigurowane w menu BIOS w sekcji

Urządzenie końcowe w sieci ISDN powinno być przypisane do co najmniej jednego numeru telefonicznego znanego jako

Podstawowa usługa telefoniczna, która umożliwia analogowy przesył dźwięku przez komutowane łącza telefoniczne, realizowana w zakresie 300 Hz do 3400 Hz, jest oznaczana skrótem

Jak definiuje się dokładność przetwornika C/A?

W systemach operacyjnych z rodziny Windows program chkdsk uruchamia się w celu

Algorytm nazywany Round Robin polega na przydzieleniu jednego dysku do zapisu kopii bezpieczeństwa na każdy dzień tygodnia. Dyski są oznaczone jako: poniedziałek, wtorek, środa, czwartek, piątek, sobota, niedziela. Codziennie na wyznaczony dysk zapisywana jest cała kopia wszystkich danych przeznaczonych do backupu. Jaki jest maksymalny okres czasu, w którym opisana metoda tworzenia kopii zapasowych pozwala na odtworzenie danych?

Jaki typ licencji przydziela oprogramowanie jedynie do jednego, określonego zestawu komputerowego?

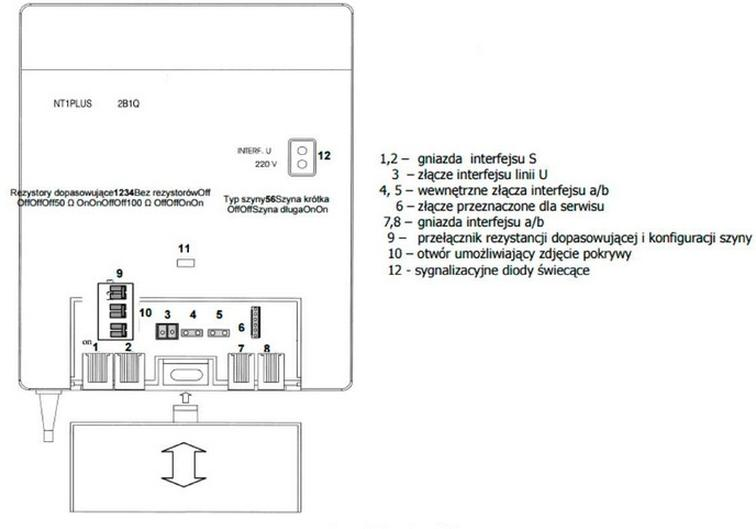

Na podstawie fragmentu instrukcji zakończenia sieciowego NT określ do którego portu należy podłączyć linię miejską ISDN.

Różne składniki tej samej informacji mogą być przesyłane różnymi trasami w komutacji

Algorytmem kolejkowania, który jest powszechnie stosowany w urządzeniach sieciowych i działa według zasady "pierwszy wchodzi, pierwszy wychodzi", jest algorytm

Który rodzaj alarmu w systemie teleinformatycznym wymaga podjęcia działań mających na celu dokładne zdiagnozowanie oraz rozwiązanie problemu?

Jak można zdiagnozować nieciągłość w kablu światłowodowym?

Jakie medium transmisyjne gwarantuje największy zasięg sygnału?

Jaki typ pamięci można elektrycznie kasować i programować?

Rekonstrukcja sygnału analogowego na podstawie próbek, realizująca w określonym interwale stały poziom sygnału odpowiadający aktualnej wartości próbki oraz utrzymująca go do momentu nadejścia następnej próbki, określana jest mianem metody

Jaką wartość ma przepływność binarna w systemie PCM 30/32?

Jakie medium transmisyjne powinno być użyte w pomieszczeniach, gdzie występują silne zakłócenia elektromagnetyczne?

Jaką prędkość przesyłania danych oferuje modem wewnętrzny ISDN BRI, zainstalowany w slocie PCI komputera?

Błąd, który występuje przy przypisywaniu wartości sygnału analogowego do określonych przedziałów ciągłych w formie cyfrowej, nosi nazwę błąd

Który z poniższych adresów jest adresem niepublicznym?

Zjawisko, w którym współczynnik załamania ośrodka zmienia się w zależności od częstotliwości fali świetlnej, określamy mianem

Na komputerze z systemem Windows XP może być zainstalowane złośliwe oprogramowanie, prawdopodobnie typu spyware. Jakie polecenie należy wykorzystać, aby sprawdzić zestaw aktywnych połączeń sieciowych?