Pytanie 1

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Klawiatura działa prawidłowo dopiero po wystartowaniu systemu w trybie standardowym. Co to sugeruje?

Jakie złącze powinna posiadać karta graficzna, aby umożliwić przesyłanie cyfrowego sygnału audio i wideo bez utraty jakości z komputera do zewnętrznego urządzenia, które jest podłączone do jej wyjścia?

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?

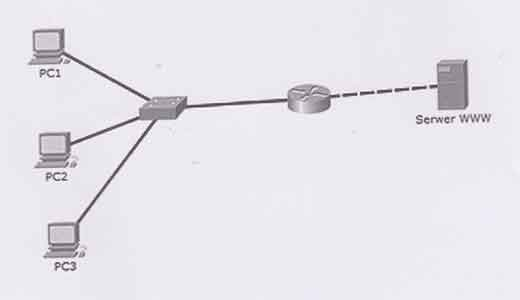

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają możliwości połączenia z serwerem WWW. Wynik polecenia ping z komputerów do bramy jest pozytywny. Który element sieci nie może być źródłem problemu?

Liczby 1001 i 100 w wierszu pliku /etc/passwd reprezentują

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

W systemie Linux do śledzenia wykorzystania procesora, pamięci, procesów oraz obciążenia systemu wykorzystuje się polecenie

Które bity w 48-bitowym adresie MAC identyfikują producenta?

Licencja CAL (Client Access License) uprawnia użytkownika do

Karta dźwiękowa, która może odtworzyć plik w formacie MP3, powinna być zaopatrzona w układ

W jakim miejscu są zapisane dane dotyczące kont użytkowników domenowych w systemach Windows Server?

W przypadku awarii którego urządzenia w sieci lokalnej, cała sieć przestaje działać w topologii magistrali?

Z jakiego typu pamięci korzysta dysk SSD?

Rekord startowy dysku twardego w komputerze to

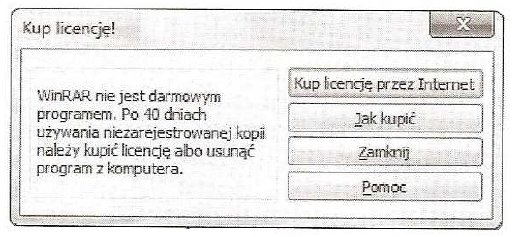

Program WinRaR pokazał okno informacyjne przedstawione na ilustracji. Jakiego rodzaju licencję na oprogramowanie użytkownik stosował do tej pory?

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

W jakim systemie jest przedstawiona liczba 1010(o)?

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Wartość 101011101102 zapisana w systemie szesnastkowym to

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?

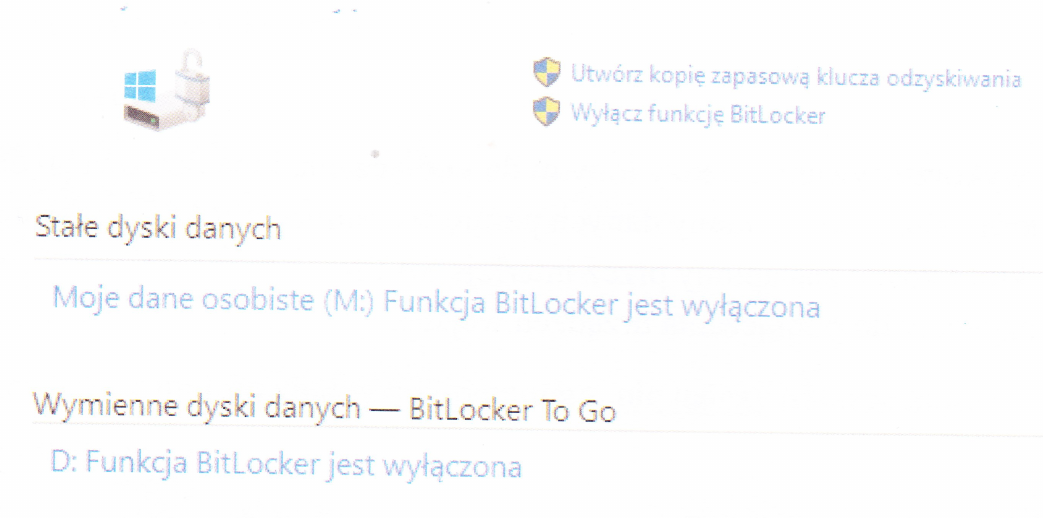

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Najmniejszymi kątami widzenia charakteryzują się matryce monitorów typu

W systemach operacyjnych Windows konto użytkownika, które ma najwyższe domyślne uprawnienia, należy do grupy

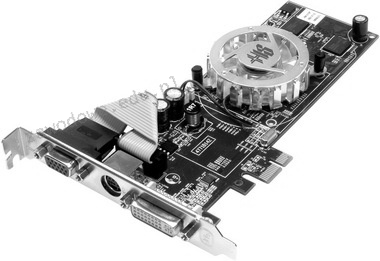

Jakie złącze na płycie głównej komputera jest przeznaczone do zamontowania karty graficznej widocznej na powyższym obrazie?

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Aby powiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać rolką myszki, trzymając jednocześnie klawisz

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Jak nazywa się seria procesorów produkowanych przez firmę Intel, charakteryzująca się małymi wymiarami oraz niskim zużyciem energii, zaprojektowana z myślą o urządzeniach mobilnych?

Administrator pragnie udostępnić w sieci folder C:instrukcje trzem użytkownikom z grupy Serwisanci. Jakie rozwiązanie powinien wybrać?

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?