Pytanie 1

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Co to jest JWT (JSON Web Token)?

Które z poniższych jest podstawowym rodzajem testów używanych w testowaniu jednostkowym?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Która z poniższych nie jest poprawną metodą HTTP?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n2) |

| sortowanie przez wstawianie | O(n2) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n2) |

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Które z wymienionych stanowi przykład struktury dziedziczenia?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

Co to jest CSS Grid?

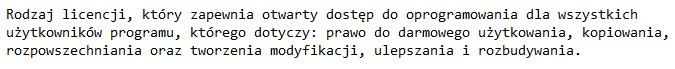

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Jakie jest przeznaczenie polecenia "git merge"?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

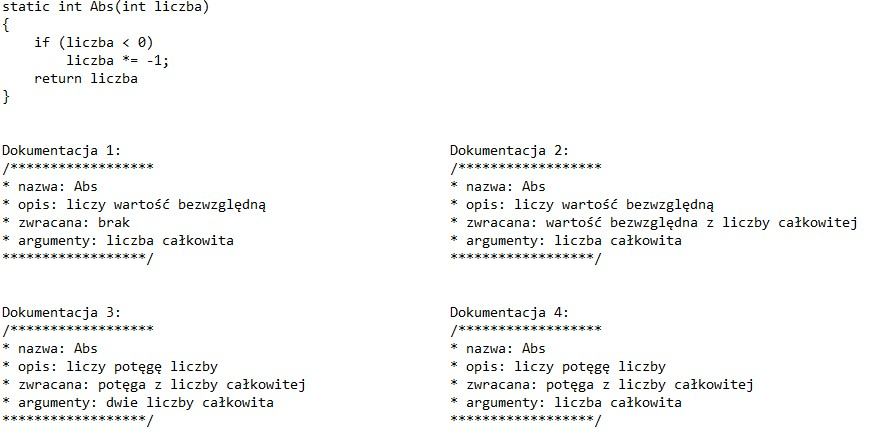

Co będzie wynikiem wykonania poniższego kodu w języku C#?

| string text = "hello world"; var result = string.Join("", text.Split(' ').Select(s => char.ToUpper(s[0]) + s.Substring(1))); Console.Console.WriteLine(result); |

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Które z poniższych nie jest systemem kontroli wersji?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Zaprezentowany symbol odnosi się do

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Co zostanie wyświetlone po wykonaniu poniższego kodu w języku Python?

| data = [1, 2, 3, 4, 5] result = list(map(lambda x: x*2, filter(lambda x: x % 2 == 0, data))) print(result) |

Co oznacza skrót CSRF w kontekście bezpieczeństwa aplikacji webowych?

Jakie narzędzie służy do zarządzania wersjami?

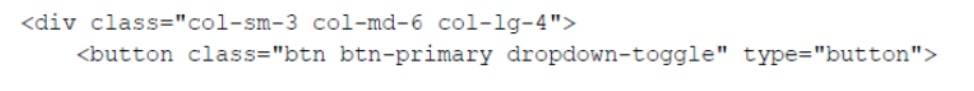

Jaką nazwę nosi framework CSS, który służy do definiowania wyglądu stron internetowych i którego klasy są użyte w przedstawionym przykładzie?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Jaką kategorię reprezentuje typ danych "array"?

Który z algorytmów ma złożoność O(n2)?