Pytanie 1

Przekazywanie tokena (ang. token) ma miejsce w sieci o topologii fizycznej

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Przekazywanie tokena (ang. token) ma miejsce w sieci o topologii fizycznej

W sieci o adresie 192.168.0.64/26 drukarka sieciowa powinna uzyskać ostatni adres z dostępnej puli. Który to adres?

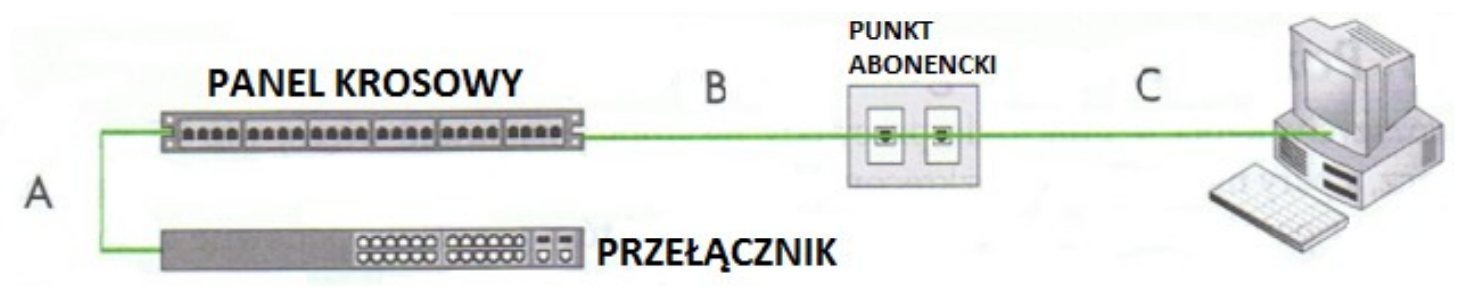

Jakiego elementu pasywnego sieci należy użyć do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

Urządzenia przedstawione na zdjęciu to

Usługi na serwerze konfiguruje się za pomocą

Zgodnie z normą PN-EN 50174 dopuszczalna łączna długość kabla połączeniowego pomiędzy punktem abonenckim a komputerem i kabla krosowniczego (A+C) wynosi

Protokół ARP (Address Resolution Protocol) pozwala na konwersję logicznych adresów z poziomu sieci na rzeczywiste adresy z poziomu

Jaki jest prefiks lokalnego adresu dla łącza (Link-Local Address) w IPv6?

Jaka jest kolejność przewodów we wtyku RJ45 zgodnie z sekwencją połączeń T568A?

| Kolejność 1 | Kolejność 2 | Kolejność 3 | Kolejność 4 |

| 1. Biało-niebieski 2. Niebieski 3. Biało-brązowy 4. Brązowy 5. Biało-zielony 6. Zielony 7. Biało-pomarańczowy 8. Pomarańczowy | 1. Biało-pomarańczowy 2. Pomarańczowy 3. Biało-zielony 4. Niebieski 5. Biało-niebieski 6. Zielony 7. Biało-brązowy 8. Brązowy | 1. Biało-brązowy 2. Brązowy 3. Biało-pomarańczowy 4. Pomarańczowy 5. Biało-zielony 6. Niebieski 7. Biało-niebieski 8. Zielony | 1. Biało-zielony 2. Zielony 3. Biało-pomarańczowy 4. Niebieski 5. Biało-niebieski 6. Pomarańczowy 7. Biało-brązowy 8. Brązowy |

Jaką maksymalną liczbę komputerów można zaadresować adresami IP w klasie C?

Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?

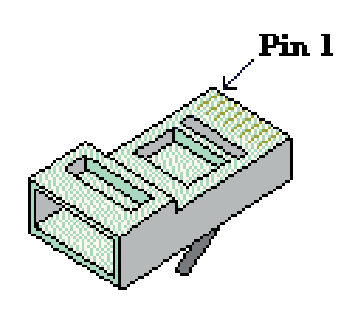

Jakie narzędzie należy zastosować do zakończenia kabli UTP w module keystone z wkładkami typu 110?

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Jaką wiadomość przesyła klient DHCP w celu przedłużenia dzierżawy?

Jakie urządzenie powinno być użyte do połączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

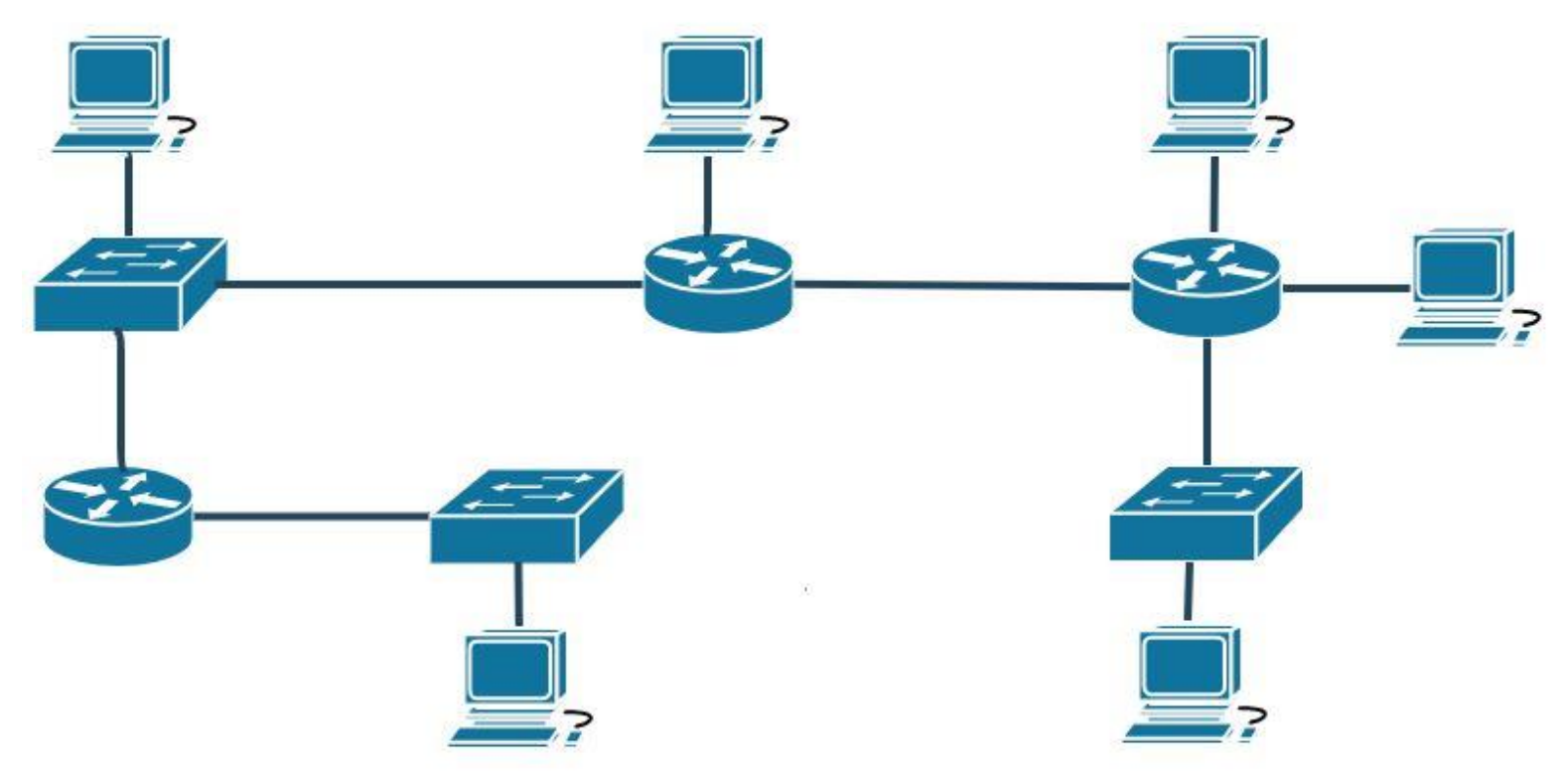

Ile domen rozgłoszeniowych istnieje w sieci o schemacie przedstawionym na rysunku, jeżeli przełączniki pracują w drugiej warstwie modelu ISO/OSI z konfiguracją domyślną?

Po zainstalowaniu roli usług domenowych Active Directory na serwerze Windows, możliwe jest

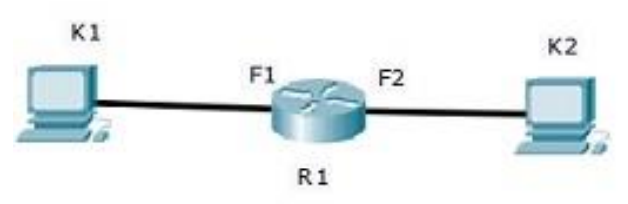

Komputery K1 i K2 nie mogą się komunikować. Adresacja urządzeń jest podana w tabeli. Co należy zmienić, aby przywrócić komunikację w sieci?

| Urządzenie | Adres | Maska | Brama |

|---|---|---|---|

| K1 | 10.0.0.2 | 255.255.255.128 | 10.0.0.1 |

| K2 | 10.0.0.102 | 255.255.255.192 | 10.0.0.1 |

| R1 (F1) | 10.0.0.1 | 255.255.255.128 | |

| R1 (F2) | 10.0.0.101 | 255.255.255.192 |

Który standard protokołu IEEE 802.3 powinien być użyty w środowisku z zakłóceniami elektromagnetycznymi, gdy dystans między punktem dystrybucji a punktem abonenckim wynosi 200 m?

Jaką rolę należy zainstalować na serwerze, aby umożliwić centralne zarządzanie stacjami roboczymi w sieci obsługiwanej przez Windows Serwer?

Hosty A i B nie komunikują się z hostem C, między hostami A i B komunikacja jest prawidłowa. Co jest przyczyną braku komunikacji między hostami A i C oraz B i C?

Administrator zauważył wzmożony ruch w sieci lokalnej i podejrzewa incydent bezpieczeństwa. Które narzędzie może pomóc w identyfikacji tego problemu?

Który z protokołów przesyła pakiety danych użytkownika bez zapewnienia ich dostarczenia?

Jaki port jest używany przez protokół FTP (File Transfer Protocol) do przesyłania danych?

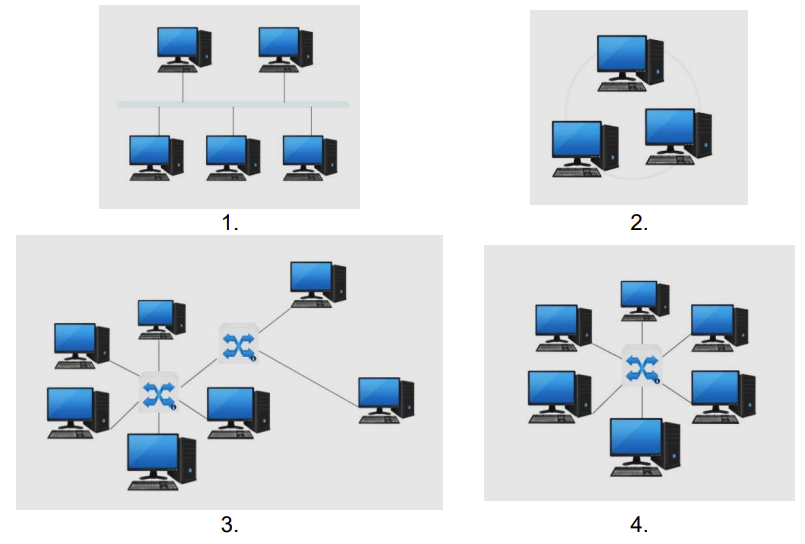

Na którym rysunku przedstawiono topologię gwiazdy?

Maksymalny promień zgięcia przy montażu kabla U/UTP kategorii 5E powinien wynosić

Jaki argument komendy ipconfig w systemie Windows przywraca konfigurację adresów IP?

Dwie stacje robocze w tej samej sieci nie mogą się nawzajem komunikować. Która z poniższych okoliczności może być prawdopodobną przyczyną tego problemu?

Jaki będzie całkowity koszt brutto materiałów zastosowanych do wykonania odcinka okablowania łączącego dwie szafki sieciowe wyposażone w panele krosownicze, jeżeli wiadomo, że zużyto 25 m skrętki FTP cat. 6A i dwa moduły Keystone? Ceny netto materiałów znajdują się w tabeli, stawka VAT na materiały wynosi 23%.

| Materiał | j.m. | Cena jednostkowa netto | |

|---|---|---|---|

| Skrętka FTP cat. 6A | m. | 3,50 zł | |

| Moduł Keystone FTP RJ45 | szt. | 9,50 zł | |

Adres IP (ang. Internet Protocol Address) to

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

Które z komputerów o adresach IPv4 przedstawionych w tabeli należą do tej samej sieci?

|

Co oznacza skrót WAN?

Fragment pliku httpd.conf serwera Apache wygląda następująco:

Listen 8012

Server Name localhost:8012

Aby zweryfikować prawidłowe funkcjonowanie strony WWW na serwerze, należy wprowadzić w przeglądarkę

W celu zwiększenia bezpieczeństwa sieci firmowej administrator wdrożył protokół 802.1X. Do czego służy ten protokół?

Rekord typu MX w serwerze DNS

Administrator Active Directory w domenie firma.local zamierza ustanowić mobilny profil dla wszystkich użytkowników. Powinien on być przechowywany na serwerze serwer1, w katalogu pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

Firma zamierza stworzyć lokalną sieć komputerową, która będzie obejmować serwer, drukarkę oraz 10 stacji roboczych bez kart Wi-Fi. Połączenie z Internetem zapewnia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z wymienionych urządzeń sieciowych jest wymagane, aby sieć mogła prawidłowo funkcjonować i uzyskać dostęp do Internetu?