Pytanie 1

Jaki jest skrócony zapis maski sieci, której adres w zapisie dziesiętnym to 255.255.254.0?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jaki jest skrócony zapis maski sieci, której adres w zapisie dziesiętnym to 255.255.254.0?

Protokół ARP (Address Resolution Protocol) pozwala na konwersję logicznych adresów z poziomu sieci na rzeczywiste adresy z poziomu

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

Podczas analizy ruchu sieciowego z użyciem sniffera zaobserwowano, że urządzenia komunikują się za pośrednictwem portów

20 oraz 21. Można stwierdzić, przy założeniu standardowej konfiguracji, że monitorowanym protokołem jest protokół

Usługi wspierające utrzymanie odpowiedniej kondycji oraz poziomu bezpieczeństwa sieci kontrolowanej przez Serwer Windows to

Użytkownik, którego profil jest tworzony przez administratora systemu i przechowywany na serwerze, ma możliwość logowania na każdym komputerze w sieci oraz modyfikacji ustawień. Jak nazywa się ten profil?

Błąd 404, który wyświetla się w przeglądarce internetowej, oznacza

Gdy komputer K1 wykonuje polecenie ping, otrzymuje odpowiedź od komputera K2. Natomiast po wysłaniu polecenia ping w odwrotnym kierunku komputer K2 nie dostaje odpowiedzi od K1. Oba urządzenia działają na systemie Windows 7 lub 10. Jaka może być przyczyna tej sytuacji?

Który z poniższych zapisów określa folder noszący nazwę dane, który jest udostępniony na dysku sieciowym urządzenia o nazwie serwer1?

Jak wiele punktów rozdzielczych, według normy PN-EN 50174, powinno być umiejscowionych w budynku o trzech kondygnacjach, przy założeniu, że powierzchnia każdej z kondygnacji wynosi około 800 m²?

Pierwsze trzy bity adresu IP w postaci binarnej mają wartość 010. Jaki to adres?

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od gniazda abonenckiego do lokalnego punktu dystrybucyjnego wynosi 10 m. Jaki będzie szacunkowy koszt nabycia kabla UTP kategorii 5e, przeznaczonego do budowy sieci lokalnej, jeśli cena brutto 1 m kabla UTP kategorii 5e to 1,60 zł?

Proces łączenia sieci komputerowych, który polega na przesyłaniu pakietów protokołu IPv4 przez infrastrukturę opartą na protokole IPv6 oraz w przeciwnym kierunku, nosi nazwę

Aby aktywować FTP na systemie Windows, konieczne jest zainstalowanie roli

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Aby utworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, należy zainstalować rolę

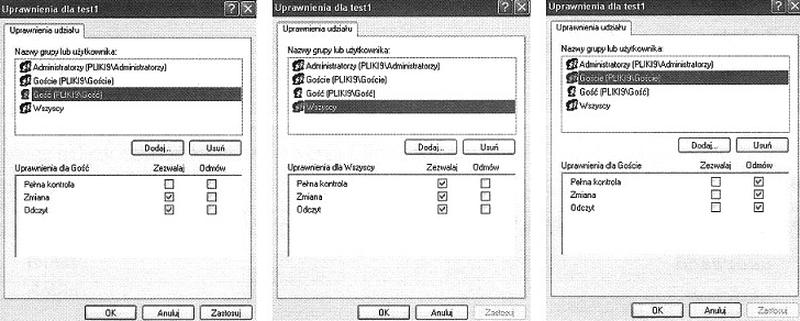

Użytkownik Gość należy do grupy Goście. Grupa Goście należy do grupy Wszyscy. Wskaż uprawnienia udziału użytkownika Gość do folderu test1

Aby uzyskać sześć podsieci z sieci o adresie 192.168.0.0/24, co należy zrobić?

Jakie urządzenie należy wykorzystać, aby połączyć lokalną sieć z Internetem dostarczanym przez operatora telekomunikacyjnego?

Administrator systemu Linux chce nadać plikowi dokument.txt uprawnienia tylko do odczytu dla wszystkich użytkowników. Jakiego polecenia powinien użyć?

Na podstawie tabeli ustal, ile kabli ekranowanych typu skrętka należy poprowadzić w listwie PCV typu LN 25x16.

| Typ listwy | Przewody | |||

|---|---|---|---|---|

| Przekrój czynny [mm²] | Ø 5,5 mm, np. FTP | Ø 7,2 mm, np. WDX pek 75-1,0/4,8 | Ø 10,6 mm, np. YDY 3 x 2,5 | |

| LN 20X10 | 140 | 2 | 1 | |

| LN 16X16 | 185 | 3 | 1 | 1 |

| LN 25X16 | 305 | 5 | 3 | 2 |

| LN 35X10.1 | 230 | 4 | 3 | |

| LN 35X10.2 | 115 + 115 | 4 | 1/1 | |

| LN 40X16.1 | 505 | 9 | 6 | 3 |

| LN 40X16.2 | 245 + 245 | 8 | 3/3 | 1/1 |

Urządzenia spełniające standard 802.11 g mogą osiągnąć maksymalną prędkość transmisji danych wynoszącą

Jakie jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Która z grup w systemie Windows Serwer ma najniższe uprawnienia?

Firma zamierza stworzyć lokalną sieć komputerową, która będzie obejmować serwer, drukarkę oraz 10 stacji roboczych bez kart Wi-Fi. Połączenie z Internetem zapewnia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z wymienionych urządzeń sieciowych jest wymagane, aby sieć mogła prawidłowo funkcjonować i uzyskać dostęp do Internetu?

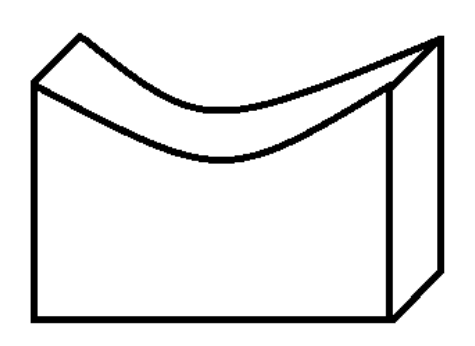

Na rysunku jest przedstawiony symbol graficzny

Jakie aktywne urządzenie pozwoli na podłączenie 15 komputerów, drukarki sieciowej oraz rutera do sieci lokalnej za pomocą kabla UTP?

Jaką rolę odgrywa usługa proxy?

W Active Directory, zbiór składający się z jednej lub wielu domen, które dzielą wspólny schemat oraz globalny katalog, określa się mianem

W protokole FTPS litera S odnosi się do ochrony danych przesyłanych przez

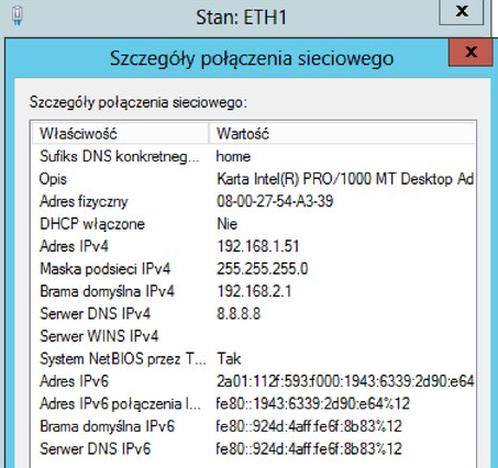

Na rysunku jest przedstawiona konfiguracja interfejsu sieciowego komputera. Komputer może się łączyć z innymi komputerami w sieci lokalnej, ale nie może się połączyć z ruterem i siecią rozległą. Jeżeli maska podsieci IPv4 jest prawidłowa, to błędny jest adres

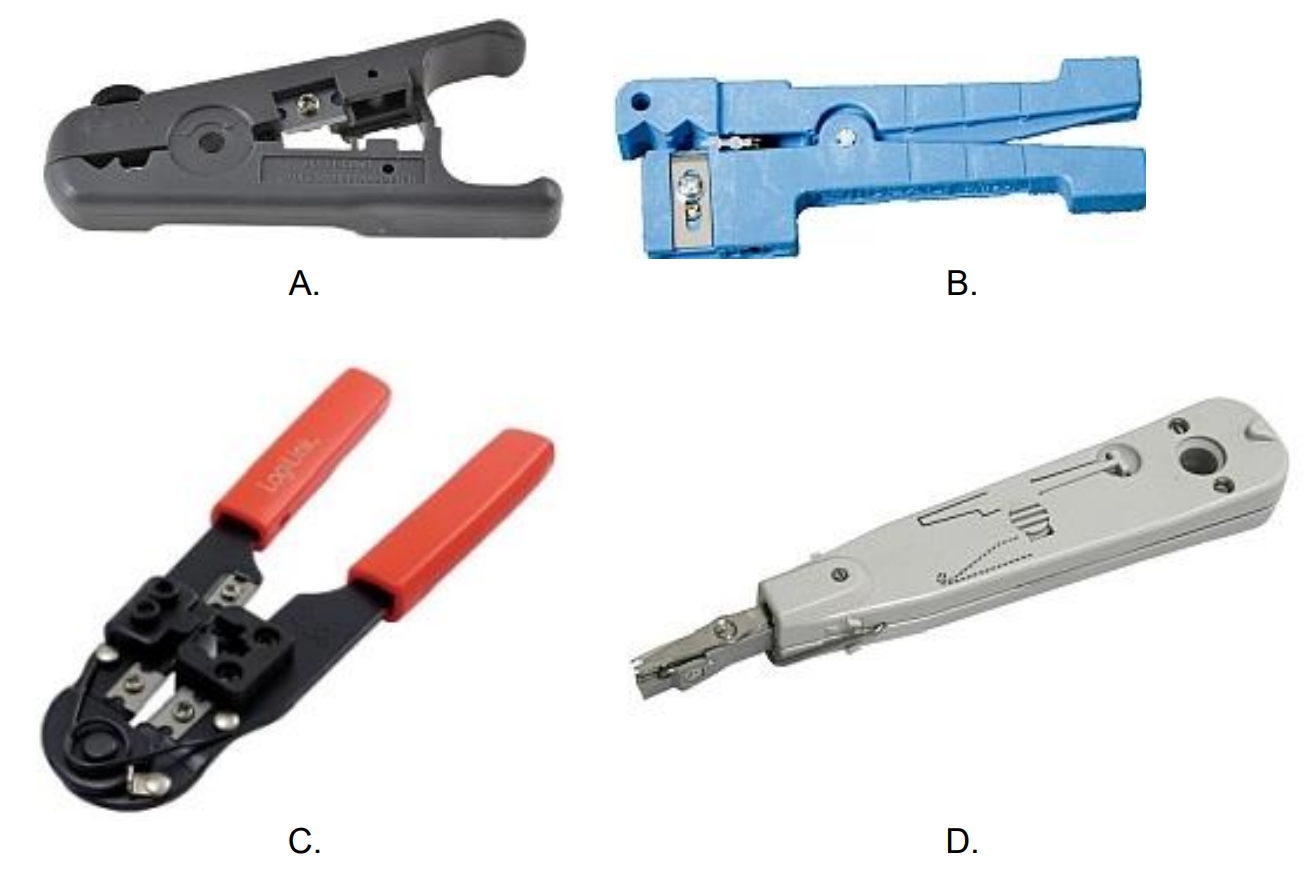

Które urządzenie jest stosowane do mocowania kabla w module Keystone?

Rezultatem wykonania komendy ```arp -a 192.168.1.1``` w systemie MS Windows jest przedstawienie

Termin hypervisor odnosi się do

Protokół stworzony do nadzorowania oraz zarządzania urządzeniami w sieci, oparty na architekturze klient-serwer, w którym jeden menedżer kontroluje od kilku do kilkuset agentów to

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem protokołu UDP?

Zarządzanie uprawnieniami oraz zdolnościami użytkowników i komputerów w sieci z systemem Windows serwerowym zapewniają

Jakie polecenie w systemach operacyjnych Linux służy do prezentacji konfiguracji sieciowych interfejsów?

Podłączając wszystkie elementy sieciowe do switcha, wykorzystuje się topologię fizyczną

Jakie polecenie diagnostyczne powinno się wykorzystać do sprawdzenia, czy miejsce docelowe odpowiada oraz w jakim czasie otrzymano odpowiedź?