Pytanie 1

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

Jakie polecenie jest wykorzystywane do odzyskiwania struktury kluczy rejestru z kopii zapasowej w systemie Windows?

Jakie aktywne urządzenie pozwoli na nawiązanie połączenia z lokalną siecią dla 15 komputerów, drukarki sieciowej oraz rutera, wykorzystując kabel UTP?

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

Podczas skanowania czarno-białego rysunku technicznego z maksymalną rozdzielczością optyczną skanera, na pochylonych i zaokrąglonych krawędziach można dostrzec schodkowe ułożenie pikseli. Aby poprawić jakość skanowanego obrazu, konieczne jest zastosowanie funkcji

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów ```iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT```

Które zestawienie: urządzenie - funkcja, którą pełni, jest niepoprawne?

W architekturze sieci lokalnych opartej na modelu klient-serwer

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

Urządzeniem, które służy do wycinania kształtów oraz grawerowania między innymi w materiałach drewnianych, szklanych i metalowych, jest ploter

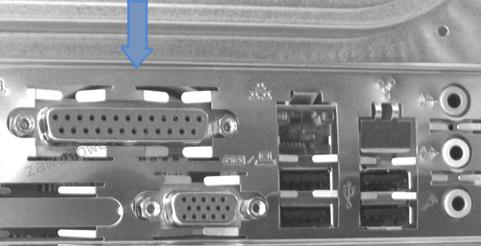

Na ilustracji, strzałka wskazuje na złącze interfejsu

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

Ile różnych sieci obejmują komputery z adresami IP podanymi w tabeli oraz przy standardowej masce sieci?

Usługi na serwerze są konfigurowane za pomocą

AppLocker to funkcjonalność dostępna w systemach Windows Server, która umożliwia

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Oprogramowanie, które pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym, to

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

W sieci z maską 255.255.255.128 można przypisać adresy dla

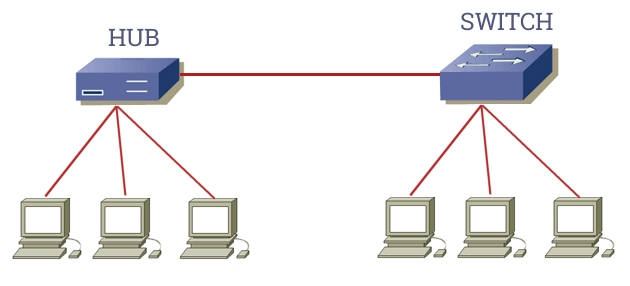

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Plik ma wielkość 2 KiB. Co to oznacza?

W jakim miejscu są zapisane dane dotyczące kont użytkowników domenowych w systemach Windows Server?

Zawarty w listingach kod zawiera instrukcje pozwalające na

Na dysku należy umieścić 100 tysięcy oddzielnych plików, z których każdy ma rozmiar 2570 bajtów. W takim przypadku, zapisane pliki będą zajmować najmniej miejsca na dysku z jednostką alokacji wynoszącą

Przy pomocy testów statycznych okablowania można zidentyfikować

Który z protokołów jest używany w komunikacji głosowej przez internet?

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

Jakie złącze, które pozwala na podłączenie monitora, znajduje się na karcie graficznej pokazanej na ilustracji?

Komunikat tekstowy KB/Interface error, wyświetlony na ekranie komputera z BIOS POST firmy AMI, informuje o błędzie

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję