Pytanie 1

Na wyświetlaczu drukarki widnieje komunikat "PAPER JAM". Aby zlikwidować problem, należy w pierwszej kolejności

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Na wyświetlaczu drukarki widnieje komunikat "PAPER JAM". Aby zlikwidować problem, należy w pierwszej kolejności

Jakim poleceniem w systemie Linux można dodać nowych użytkowników?

Program fsck jest stosowany w systemie Linux do

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

Najefektywniejszym zabezpieczeniem danych firmy, której siedziby znajdują się w różnych, odległych od siebie lokalizacjach, jest zastosowanie

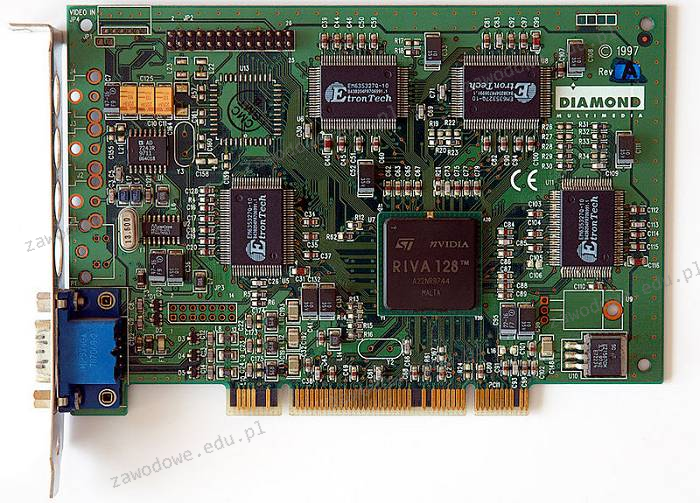

Na ilustracji ukazano kartę

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

Gdy komputer się uruchamia, na ekranie wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

Jakie czynności należy wykonać, aby oczyścić zatkane dysze kartridża w drukarce atramentowej?

Graficzny symbol odnosi się do standardów sprzętowych

Na ilustracji pokazano końcówkę kabla

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

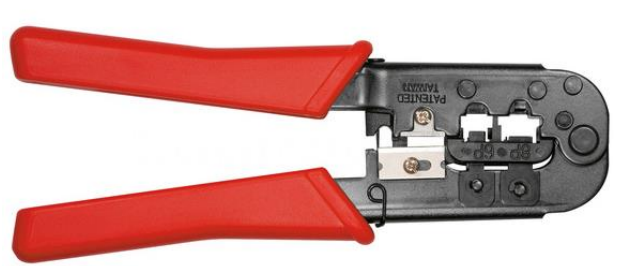

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Brak odpowiedzi na to pytanie.

Jak można przywrócić domyślne ustawienia płyty głównej, gdy nie ma możliwości uruchomienia BIOS Setup?

Brak odpowiedzi na to pytanie.

Wskaż zewnętrzny protokół rutingu?

Brak odpowiedzi na to pytanie.

Zgodnie z aktualnymi normami BHP, zalecana odległość oczu od ekranu monitora powinna wynosić

Brak odpowiedzi na to pytanie.

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

Brak odpowiedzi na to pytanie.

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Brak odpowiedzi na to pytanie.

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

Brak odpowiedzi na to pytanie.

Zjawisko przesłuchu w sieciach komputerowych polega na

Brak odpowiedzi na to pytanie.

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

Brak odpowiedzi na to pytanie.

Który z podanych adresów należy do kategorii publicznych?

Brak odpowiedzi na to pytanie.

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

Brak odpowiedzi na to pytanie.

Możliwość weryfikacji poprawności działania pamięci RAM można uzyskać za pomocą programu diagnostycznego

Brak odpowiedzi na to pytanie.

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

Brak odpowiedzi na to pytanie.

Zamiana koncentratorów na switch'e w sieci Ethernet doprowadzi do

Brak odpowiedzi na to pytanie.

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

Serwisant zrealizował w ramach zlecenia działania przedstawione w poniższej tabeli. Całkowity koszt zlecenia obejmuje wartość usług wymienionych w tabeli oraz koszt pracy serwisanta, którego stawka za godzinę wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%.

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

Jaką liczbę dziesiętną reprezentuje liczba 11110101U2)?

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

Standard IEEE 802.11b dotyczy typu sieci

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Co wskazuje oznaczenie danego procesora?

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

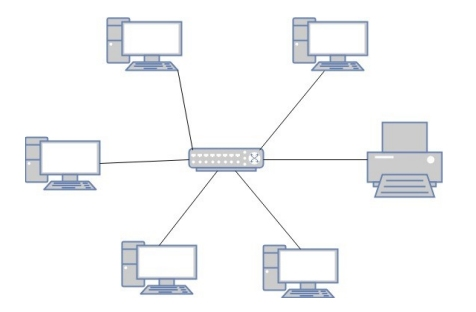

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?