Pytanie 1

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, trzeba umieścić kabel dołączony do drukarki w porcie

| Producent | OKI |

|---|---|

| Ilość igieł | 24 |

| Wspierane systemy operacyjne | Windows 7, Windows Server 2008 |

| Szybkość druku [znaki/s] | 576 |

| Maksymalna ilość warstw wydruku | 6 |

| Interfejs | IEEE 1284 |

| Pamięć | 128 KB |

| Poziom hałasu [dB] | 57 |

DB-25 służy jako złącze

W jakiej technologii produkcji projektorów stosowany jest system mikroskopijnych luster, przy czym każde z nich odpowiada jednemu pikselowi wyświetlanego obrazu?

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Zgłoszona awaria ekranu laptopa może być wynikiem

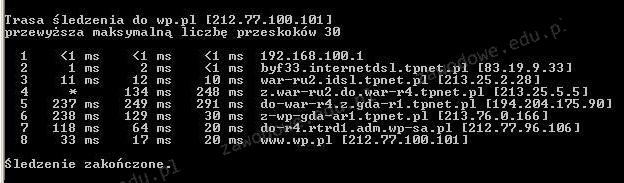

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

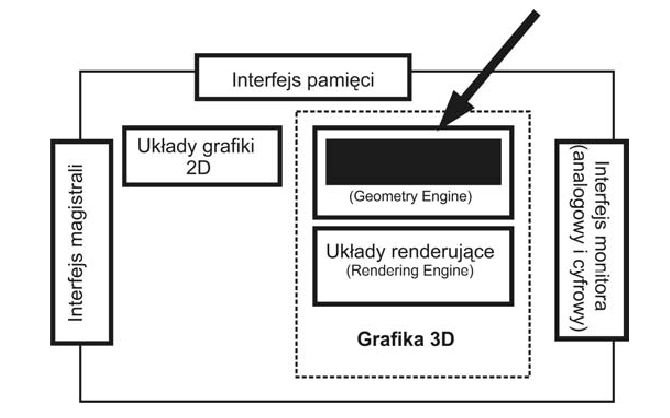

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Jaki protokół powinien być ustawiony w switchu sieciowym, aby uniknąć występowania zjawiska broadcast storm?

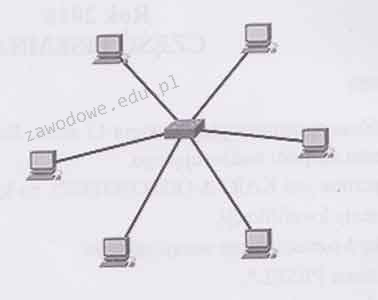

Schemat ilustruje fizyczną strukturę

Który z poniższych interfejsów komputerowych stosuje transmisję równoległą do przesyłania danych?

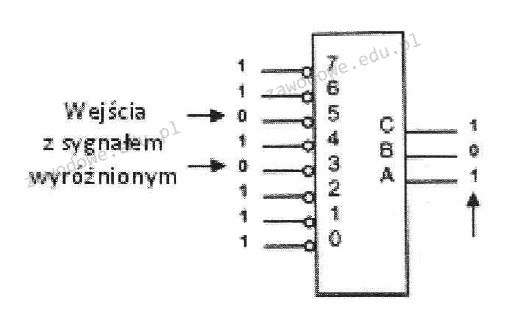

Na ilustracji przedstawiono symbol urządzenia cyfrowego

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

Jakie jest zadanie usługi DNS?

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

Program firewall nie zapewnia ochrony przed

Interfejs, którego magistrala kończy się elementem przedstawionym na ilustracji, jest typowy dla

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Każdy następny router IP na ścieżce pakietu

Symbol graficzny zaprezentowany na rysunku oznacza opakowanie

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Użytkownik pragnie ochronić dane na karcie pamięci przed przypadkowym usunięciem. Taką zabezpieczającą cechę oferuje karta

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Wskaż efekt działania przedstawionego polecenia.

net user Test /expires:12/09/20

Polecenie grep w systemie Linux pozwala na

Co oznacza dziedziczenie uprawnień?

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to