Pytanie 1

Dysk twardy w komputerze uległ uszkodzeniu i wymaga wymiany. Aby chronić informacje przed dostępem niepożądanych osób, należy

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Dysk twardy w komputerze uległ uszkodzeniu i wymaga wymiany. Aby chronić informacje przed dostępem niepożądanych osób, należy

Jaki jest podstawowy cel kodowania liniowego?

W BIOS-ie komputera w ustawieniach "Boot Sequence" przypisane są następujące wartości:

First Boot Device: Removable Device

Second Boot Device: ATAPI CD-ROM

Third Boot Device: Hard Drive

Jaką kolejność ma proces przeszukiwania zainstalowanych urządzeń w celu zlokalizowania sektora startowego?

Który typ przetwornika A/C charakteryzuje się prostą konstrukcją oraz analizuje różnice między kolejnymi próbkami?

Zakładka Advanced Chipset Features lub Chipset Features Setup w BIOS-ie umożliwia

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jeżeli poziom sygnału użytecznego wynosi 0 dB, a poziom szumów to -40 dB, to jaki jest odstęp sygnału od szumu (SNR)?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Głównym zadaniem pola komutacyjnego w systemie telekomunikacyjnym jest

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Technika zwielokrotnienia DWDM (Dense Wavelength Division Multiplexing) znajduje zastosowanie w systemach

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Które z poniższych kryteriów charakteryzuje protokoły routingu, które wykorzystują algorytm wektora odległości?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Protokół służący do określenia desygnowanego rutera (DR), który odbiera informacje o stanach łączy od wszystkich ruterów w danym segmencie oraz stosuje adres multicastowy 224.0.0.6, to

Jaka długość fali świetlnej odpowiada II oknu transmisyjnemu?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Przekazywanie informacji o trasach pomiędzy różnymi protokołami routingu to

Skokowy przyrost tłumienia spowodowany punktowymi wtrąceniami według norm ISO/IEC dotyczących światłowodów nie może przekraczać wartości

Jakie jest natężenie ruchu telekomunikacyjnego w ciągu doby na jednej linii, jeśli jest ona używana przez 12 h?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Aby ustawić telefon IP do działania w podłączonej sieci, adres nie jest konieczny

Podczas uruchamiania komputera użytkownik natrafił na czarny ekran z informacją ntldr is missing. W rezultacie tego błędu

Przy użyciu reflektometru OTDR nie jest możliwe zmierzenie wartości we włóknach optycznych

Filtr antyaliasingowy należy do kategorii

Wartość binarna 1000111110111 zapisana w systemie szesnastkowym to

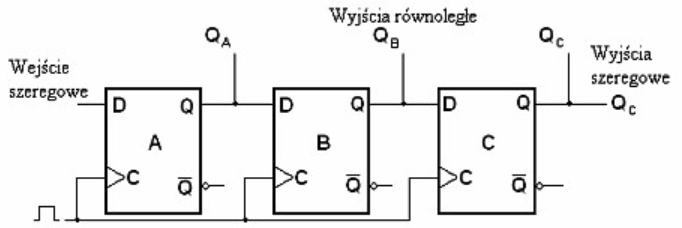

Rysunek przedstawia

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Technologia o wysokiej przepustowości SDH (Synchronous Digital Hierarchy) stanowi rozwinięcie technologii

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jakie są domyślne interwały czasowe dla aktualizacji tras w protokole RIP (Routing Information Protocol)?

W opisie zestawu komputerowego wskazano, że dołączony nośnik pamięci, określony jako recovery disc, jest częścią zestawu. Co to oznacza w kontekście tego zestawu komputerowego?

Rysunek przedstawia złącze światłowodowe typu

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Która funkcja centrali zajmuje się sprawdzaniem stanu wszystkich połączeń do niej podłączonych?