Pytanie 1

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Która z poniższych technologii jest używana do tworzenia interfejsów użytkownika w aplikacjach React?

Sposób deklaracji Klasa2 wskazuje, że

| W C++ i C#: | class Klasa2 : Klasa1 |

| W Java: | class Klasa2 extends Klasa1 |

| W Python: | class Klasa2(Klasa1): |

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

MojaTablica tab1 = new MojaTablica<string, string>(); tab1["good"] = "dobry";

Zademonstrowana pętla wykorzystuje obiekt random do:

var random = new Random(); String pulaZnakow = "abcdefghijklmnopqrstuwxyzABCDEFGHIJKLMNOPQRSTUWXYZ"; int dlPuli = pulaZnakow.Length - 1; char znak; string wynik = ""; for (int i = 0; i < 8; i++) { znak = pulaZnakow[random.Next(0, dlPuli)]; wynik += znak; }

Zaznaczone elementy w przedstawionych obramowaniach mają na celu:

Fragment kodu w WPF/XAML:

<Windows Title="Tekst"...>Fragment kodu w Java:

public class Okno extends JFrame { ... public Okno() { super(); this.setTitle("Tekst"); } ...

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

Kod w React:

function Heading(props) { return ( <h1> {props.title} </h1> ); }

return ( <Heading title="Egzamin zawodowy" /> );

import {Component} from '@angular/core'; @Component({ selector: 'app-heading', templateUrl: './heading.component.html', styleUrls: ['./heading.component.css'] }) export class HeadingComponent { title:String = "Egzamin zawodowy"; ... }

<h1>{{title}}</h1>

Dziedziczenie jest używane, gdy zachodzi potrzeba

Jakie jest podstawowe zadanie konstruktora w klasie?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejsce kropek należy dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

export function fun1(number) { if (number < 0) number = number * (-1); return number; } | describe('fun1', () => { it('test1', () => { const result = fun1(-1); expect(result).toBe(1); }) ... }) | ||

it('test2', () => { const result = fun1(1); expect(result).toBe(result+1); }) | A. | it('test2', () => { const result = fun1(2); expect(result).toBe(-2); }) | B. |

it('test2', () => { const result = fun1(2); expect(result).toBe(2); }) | C. | it('test2', () => { const result = fun1(1); expect(result).toBe(-1); }) | D. |

Który z poniższych jest popularnym systemem zarządzania bazami danych NoSQL?

Jakie są główne cechy architektury klient-serwer?

Która zasada zwiększa bezpieczeństwo w sieci?

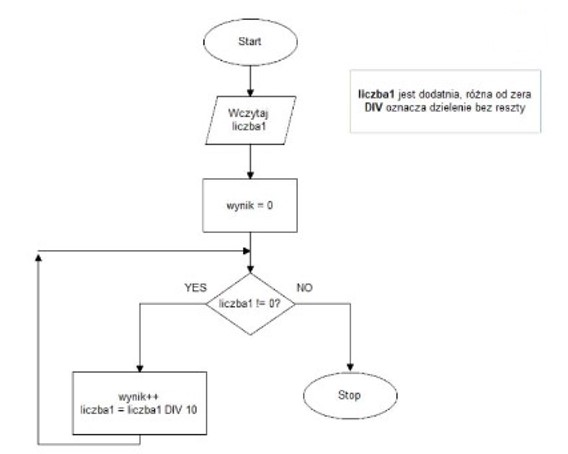

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

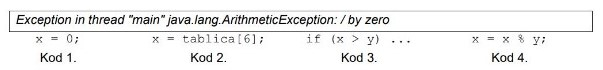

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Jakie elementy powinny być ujęte w dokumentacji programu?

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?

Jakie informacje mogą być zapisywane w cookies przeglądarki?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Jaki będzie wynik działania poniższego kodu w języku Python?

def fun(x, l=[]): l.append(x) return l print(fun(1)) print(fun(2)) print(fun(3, [])) print(fun(4))

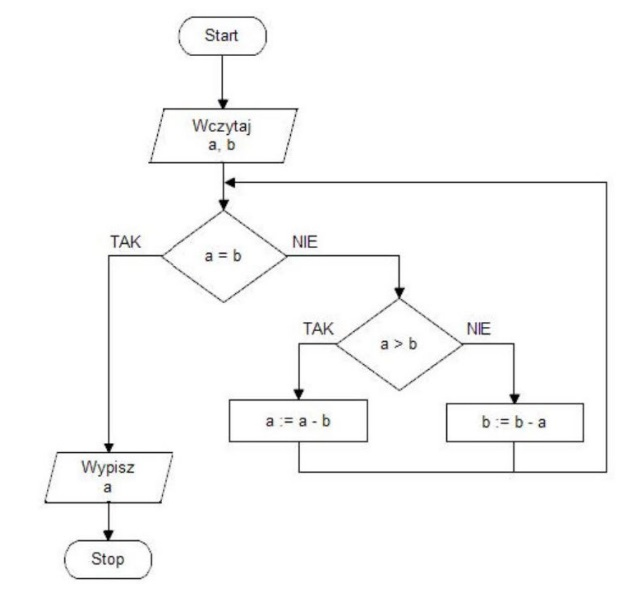

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Który język programowania jest używany do stylizacji stron internetowych?

Co to jest lazy loading?

Co to jest garbage collection w programowaniu?

Jakie są kluczowe etapy realizacji projektu programistycznego?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Wskaż typy numeryczne o stałej precyzji

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?