Pytanie 1

Co oznacza skrót CSRF w kontekście bezpieczeństwa aplikacji webowych?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Co oznacza skrót CSRF w kontekście bezpieczeństwa aplikacji webowych?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Który z poniższych elementów HTML5 służy do rysowania grafiki?

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Co oznacza pojęcie TDD w kontekście programowania?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

| console.log(0.1 + 0.2 === 0.3); console.log(0.1 + 0.2); |

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

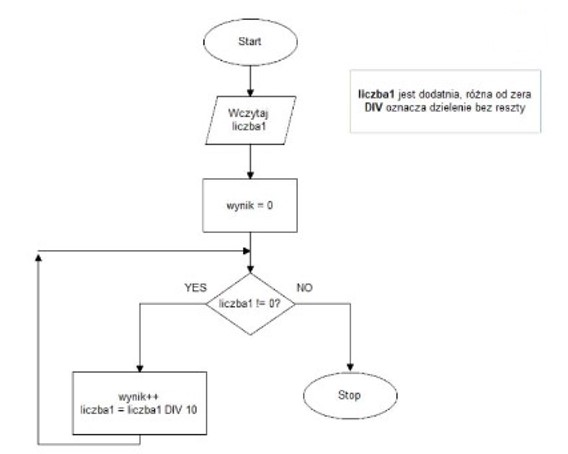

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Co zostanie wypisane w konsoli po wykonaniu poniższego kodu?

| let i = 0; while (i < 5) { i++; if (i === 3) continue; console.log(i); } |

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

Która z wymienionych cech dotyczy klasy statycznej?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Co to jest JWT (JSON Web Token)?

Które z poniższych NIE jest zasadą programowania SOLID?

Jakie narzędzie umożliwia testowanie API w aplikacjach internetowych?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

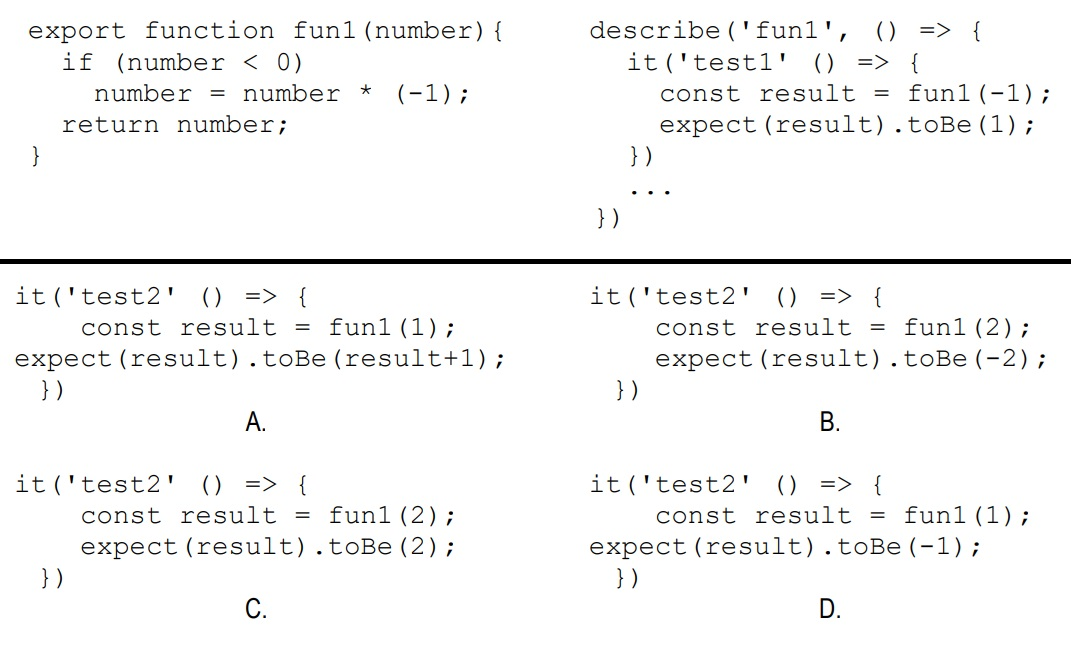

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Który z wymienionych typów stanowi przykład typu znakowego?

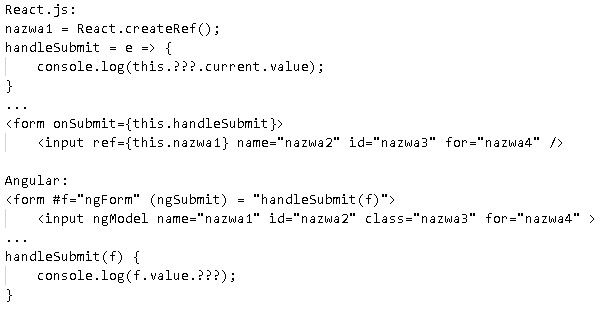

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Która z poniższych technologii jest używana do tworzenia animacji na stronach internetowych?

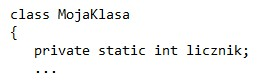

Z podanej definicji pola licznik można wywnioskować, iż

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Co oznacza termin 'hoisting' w JavaScript?

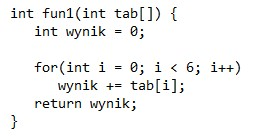

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

Co to jest local storage w kontekście aplikacji webowych?