Pytanie 1

Jakie informacje można uzyskać na temat metod w klasie Point?

public class Point { public void Move(int x, int y) {...} public void Move(int x, int y, int z) {...} public void Move(Point newPt) {...} }

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Jakie informacje można uzyskać na temat metod w klasie Point?

public class Point { public void Move(int x, int y) {...} public void Move(int x, int y, int z) {...} public void Move(Point newPt) {...} }

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

Jakie jest przeznaczenie polecenia "git merge"?

Co to jest REST API?

Po uruchomieniu poniższego kodu w języku C++ na konsoli zobaczymy następujący tekst:

#include <stdio.h> int main() { int a = 5; float b = 5.12345; double w; w = a + b; printf("%s dodawania: %d + %.2f = %f", "Wynik", a, b, w); return 0; }

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Co to jest lazy loading w kontekście aplikacji webowych?

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Jaką cechą charakteryzuje się sieć asynchroniczna?

Który framework jest powszechnie wykorzystywany do tworzenia aplikacji internetowych w języku Python?

Termin ryzyko zawodowe odnosi się do

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Z podanej definicji pola licznik można wywnioskować, iż

class MojaKlasa { private static int licznik; ...

Jedną z zasad standardu WCAG 2.0 jest

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

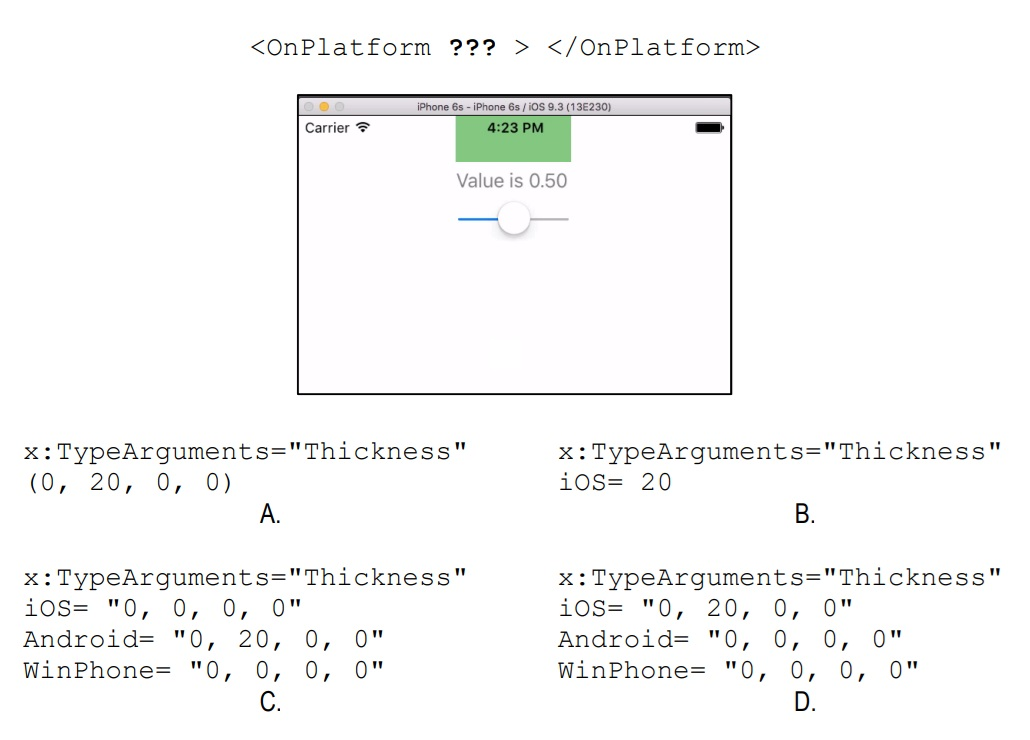

Na przedstawionym obrazie widać fragment emulacji systemu iOS z prostą aplikacją. Górna część ekranu nachodzi na pasek stanu baterii. Który z poniższych zapisów powinien zostać użyty w miejscu znaków zapytania, aby ustawić jedynie marginesy górne tylko dla systemu iOS?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Który fragment kodu ilustruje zastosowanie rekurencji?

Blok 1:int fn(int a) { if(a==1) return 1; return fn(a-1)+2; } | Blok 2:int fn(int a) { if(a==1) return 1; return (a-1)+2; } |

Blok 3:int fn(int a) { if(a==1) return 1; return fun(a-1)+2; } | Blok 4:int fn(int a) { if(a==1) return 1; return 2; } |

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Co zostanie wyświetlone po wykonaniu poniższego kodu JavaScript?

const promise = new Promise((resolve, reject) => { setTimeout(() => { resolve('success'); }, 1000); }); promise .then(res => { console.log(res); return 'first then'; }) .then(res => { console.log(res); });

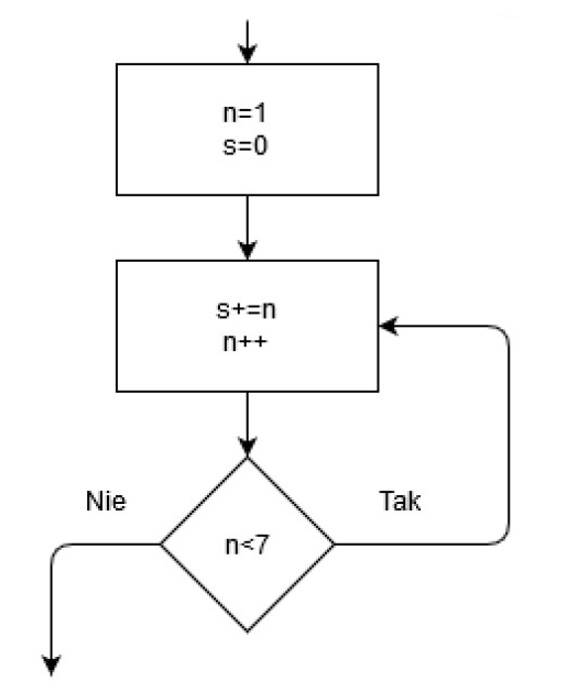

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

W metodach klasy GoldCustomer dostępne są tylko pola

public class Customer { public string Name; protected int Id; private int Age; } public class GoldCustomer: Customer { private GoldPoints: int; }

Jaka będzie wartość zmiennej x po wykonaniu poniższego kodu?

let x = 0; for (let i = 0; i < 10; i++) { if (i % 2 === 0) continue; x += i; }

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera:

Definicja typu:

books = ["Harry Potter", "Hobbit", "Władca pierścieni"];

<ul> <li *ngFor = "let book of books"> {{book}} </li> </ul>

<ul> {this.books.map(book => <li key={book}> book </li>)} </ul>

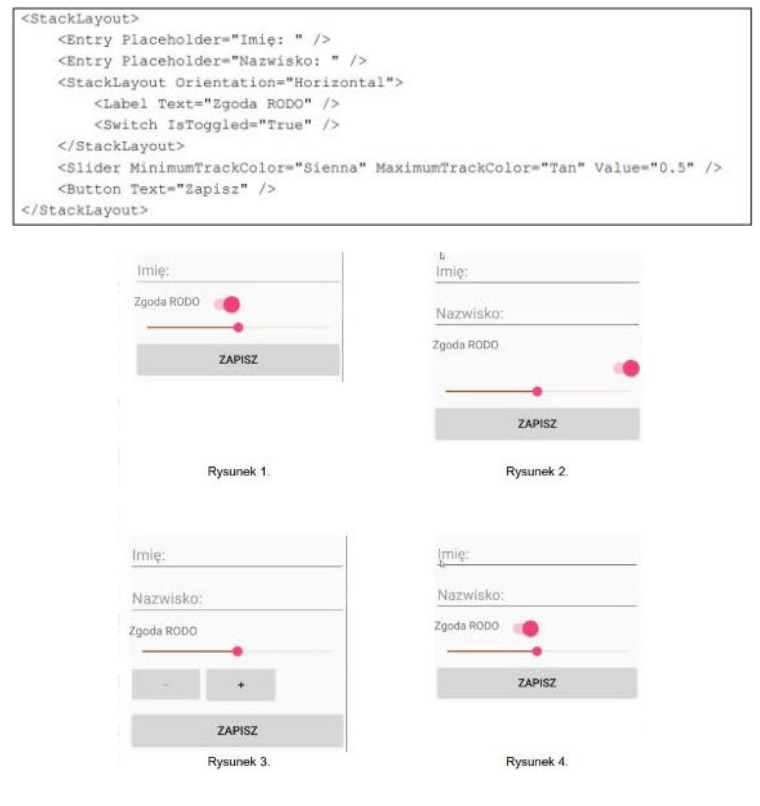

Jak zostanie przedstawiony poniższy kod XAML?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Co oznacza termin 'immutability' w programowaniu funkcyjnym?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

push(arg) – dodaje element |

pop() – usuwa ostatnio dodany element |

peek() – zwraca ostatnio dodany element bez usuwania |

isEmpty() – sprawdza czy istnieją dane w strukturze |

Fragment kodu w języku JavaScript to

let modulo = (x, y) => x % y;

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

var random = new Random(); string pulaZnakow = "abcdefghijklmnopqrstuwxyzABCDEFGHIJKLMNOPQRSTUWXYZ0123456789"; int dlPuli = pulaZnakow.Length - 1; char znak; string wynik = ""; for(int i = 0; i < 8; i++) { znak = pulaZnakow[random.Next(0, dlPuli)]; wynik += znak; }

Rozpoczęcie tworzenia procedury składowej o nazwie dodajUsera w MS SQL wymaga użycia poleceń

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

| sortowanie bąbelkowe | O(n²) |

| sortowanie przez wstawianie | O(n²) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n²) |

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

var random = new Random(); string pulaZnakow = "abcdefghijklmnopqrstuwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789"; int dlPuli = pulaZnakow.Length - 1; char znak; string wynik = ""; for(int i = 0; i < 8; i++) { znak = pulaZnakow[random.Next(0, dlPuli)]; wynik += znak; }

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób:

void zamien(int *a, int *b) { int tmp; tmp = *a; *a = *b; *b = tmp; }

Co oznacza pojęcie 'hoisting' w JavaScript?