Pytanie 1

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

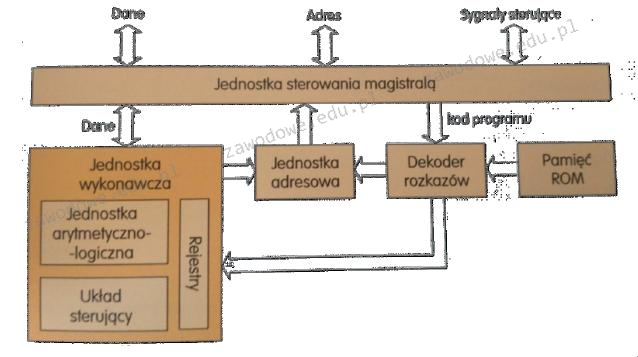

Na ilustracji przedstawiono schemat konstrukcji logicznej

Jaką wartość dziesiętną ma liczba 11110101(U2)?

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Czym wyróżniają się procesory CISC?

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

Jakim elementem sieci SIP jest telefon IP?

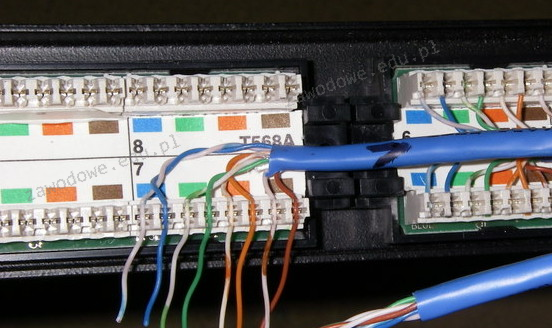

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

Do konserwacji elementów łożyskowanych oraz ślizgowych w urządzeniach peryferyjnych stosuje się

W systemie Linux można uzyskać kopię danych przy użyciu komendy

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Jakie urządzenie powinno się zastosować do przeprowadzenia testu POST dla komponentów płyty głównej?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

Administrator sieci lokalnej zauważył, że urządzenie typu UPS przełączyło się w tryb awaryjny. Oznacza to awarię systemu

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

Wskaż zdanie, które jest nieprawdziwe:

Nie jest możliwe wykonywanie okresowych kopii zapasowych dysków serwera na nośnikach wymiennych typu

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

Jakie jest główne zadanie programu Wireshark?

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i centralnie gromadzić o nich informacje, należy zainstalować rolę na serwerze Windows

Jak wiele domen kolizyjnych oraz rozgłoszeniowych można dostrzec na schemacie?

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Brak odpowiedzi na to pytanie.

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Brak odpowiedzi na to pytanie.

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Brak odpowiedzi na to pytanie.

Jaką usługę wykorzystuje się do automatycznego przypisywania adresów IP do komputerów w sieci?

Brak odpowiedzi na to pytanie.

Który z interfejsów można uznać za interfejs równoległy?

Brak odpowiedzi na to pytanie.

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

Brak odpowiedzi na to pytanie.

Aplikacja komputerowa do organizowania struktury folderów oraz plików to

Brak odpowiedzi na to pytanie.

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

Brak odpowiedzi na to pytanie.

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Brak odpowiedzi na to pytanie.

Komenda uname -s w systemie Linux służy do identyfikacji

Brak odpowiedzi na to pytanie.

Najbardziej prawdopodobnym powodem niskiej jakości druku z drukarki laserowej, objawiającym się widocznym rozmazywaniem tonera, jest

Brak odpowiedzi na to pytanie.

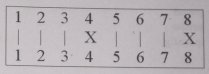

Jaki błąd w okablowaniu można dostrzec na ekranie testera, który pokazuje mapę połączeń żył kabla typu "skrętka"?

Brak odpowiedzi na to pytanie.