Pytanie 1

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

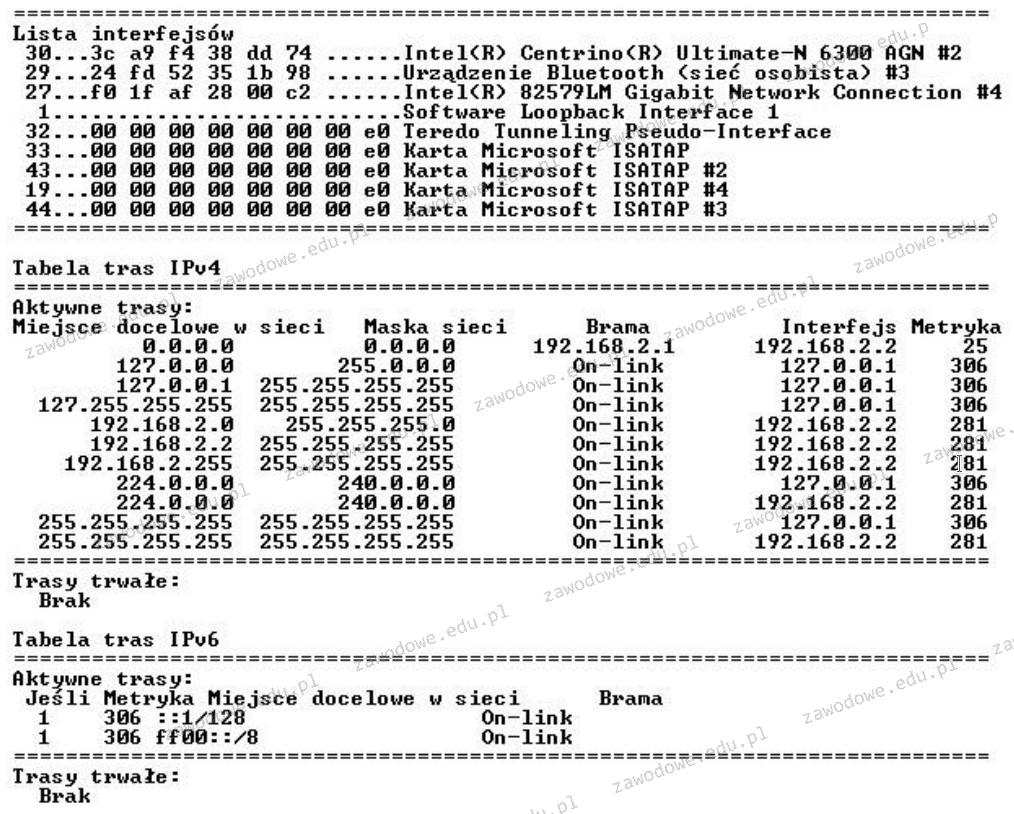

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Jakie narzędzie należy zastosować w systemie Windows, aby skonfigurować właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę?

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

W systemie operacyjnym wystąpił problem z sterownikiem TWAIN, co może wpływać na nieprawidłowe działanie

Przedmiot widoczny na ilustracji to

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

Na diagramie okablowania strukturalnego przy jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji jest powiązany ten komponent?

Jakie urządzenie sieciowe widnieje na ilustracji?

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Jaką inną formą można zapisać 2^32 bajtów?

Jaką wartość ma największa liczba 16-bitowa?

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server istnieje możliwość dodania zastrzeżeń adresów, które określą

Jaką maskę podsieci powinien mieć serwer DHCP, aby mógł przydzielić adresy IP dla 510 urządzeń w sieci o adresie 192.168.0.0?

Licencja grupowa na oprogramowanie Microsoft należy do typu

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do najnowszej wersji, łącznie z nowym jądrem?

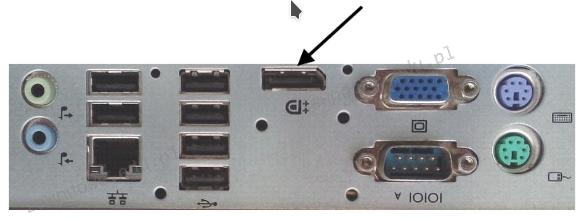

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

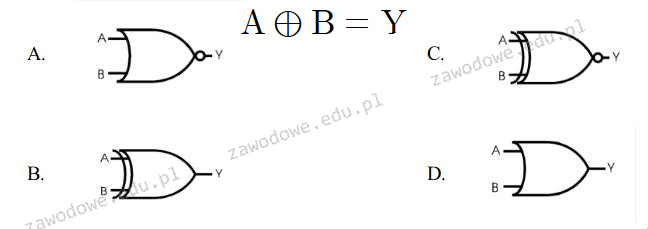

Jaką bramkę logiczną reprezentuje to wyrażenie?

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

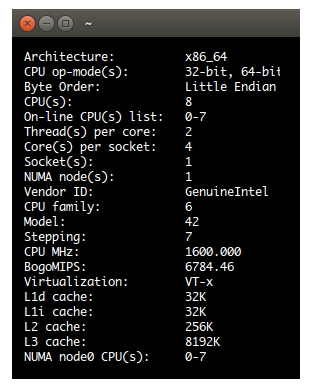

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Zjawisko przesłuchu w sieciach komputerowych polega na

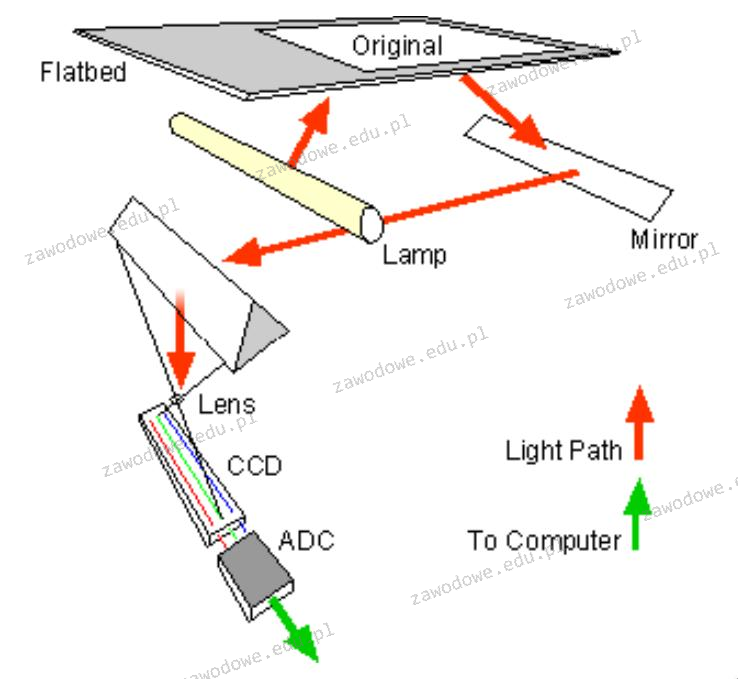

Ilustrowany schemat obrazuje zasadę funkcjonowania

Aby przeprowadzić rezerwację adresów IP w systemie Windows Server na podstawie fizycznych adresów MAC urządzeń, konieczne jest skonfigurowanie usługi

Który z interfejsów można uznać za interfejs równoległy?

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

Transmisję danych bezprzewodowo realizuje interfejs

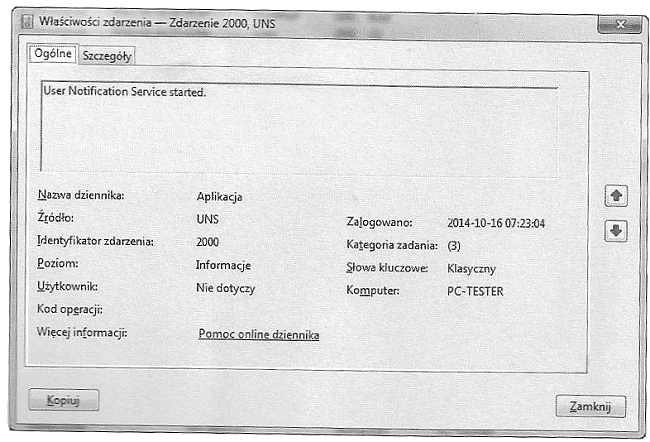

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?