Pytanie 1

Zgodnie z normą EN-50173, klasa D skrętki komputerowej obejmuje zastosowania wykorzystujące zakres częstotliwości

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Zgodnie z normą EN-50173, klasa D skrętki komputerowej obejmuje zastosowania wykorzystujące zakres częstotliwości

Zastosowanie połączenia typu trunk między dwoma przełącznikami umożliwia

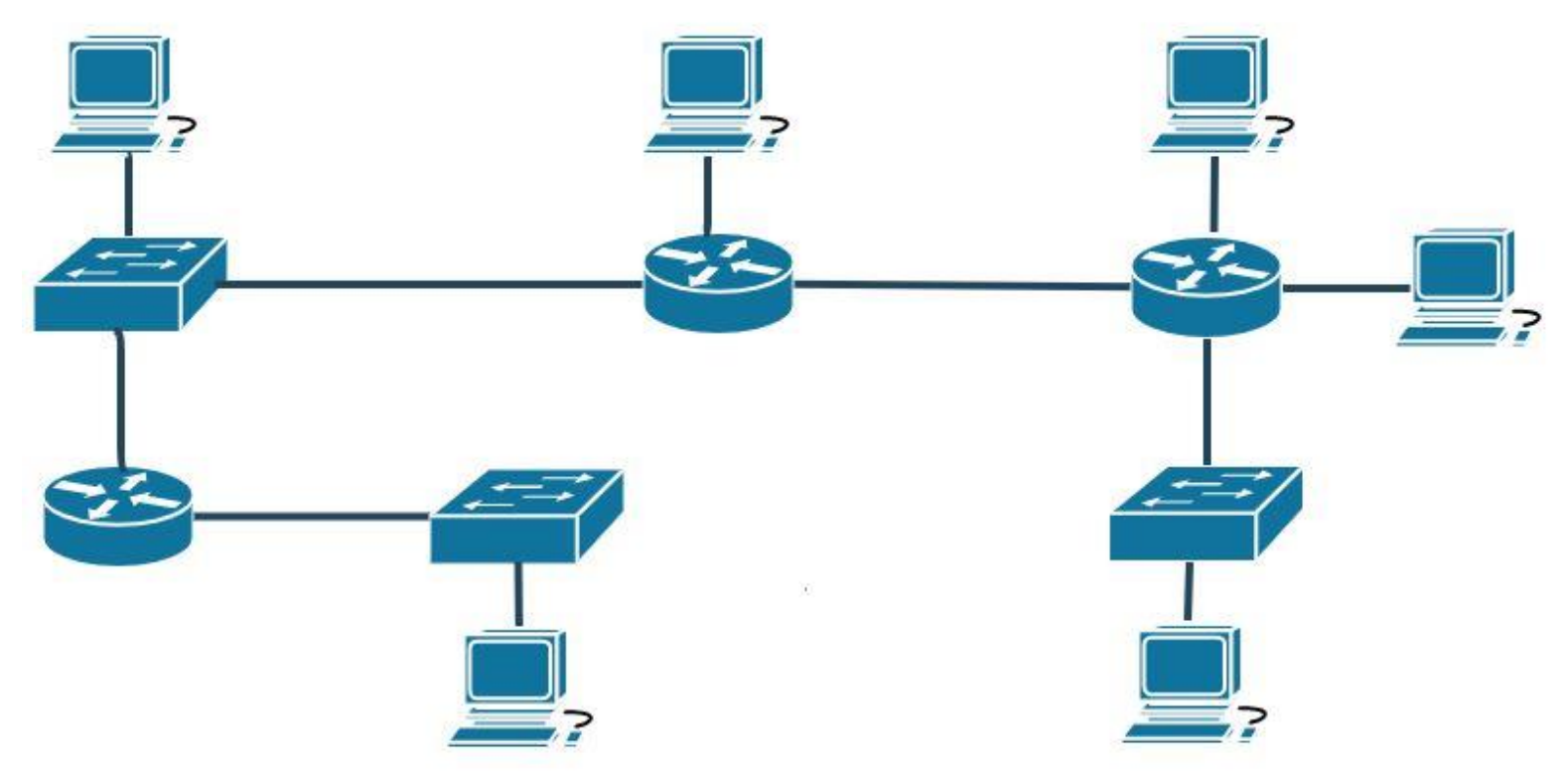

Ile domen rozgłoszeniowych istnieje w sieci o schemacie przedstawionym na rysunku, jeżeli przełączniki pracują w drugiej warstwie modelu ISO/OSI z konfiguracją domyślną?

Które z urządzeń służy do testowania okablowania UTP?

Aby uzyskać odpowiedź jak na poniższym zrzucie ekranu, należy wydać polecenie:

Server: Unknown Address: 192.168.0.1 Non-authoritative answer: Name: microsoft.com Addresses: 104.215.148.63 13.77.161.179 40.76.4.15 40.112.72.205 40.113.200.201

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Firma Dyn, której serwery DNS zostały poddane atakowi, potwierdziła, że część incydentu …. miała miejsce z wykorzystaniem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników oraz kontrolerów, nazywany ogólnie „Internetem rzeczy”, został wykorzystany przez przestępców jako botnet – sieć maszyn-zombie. Dotychczas rolę tę w większości pełniły głównie komputery. Cytat ten opisuje atak typu

Aby umożliwić komunikację pomiędzy sieciami VLAN, wykorzystuje się

Protokół stworzony do nadzorowania oraz zarządzania urządzeniami w sieci, oparty na architekturze klient-serwer, w którym jeden menedżer kontroluje od kilku do kilkuset agentów to

Podczas przetwarzania pakietu przez ruter jego czas życia TTL

Planowana sieć przypisana jest do klasy C. Sieć została podzielona na 4 podsieci, w których każda z nich obsługuje 62 urządzenia. Która z wymienionych masek będzie odpowiednia do realizacji tego zadania?

Błąd 404, który wyświetla się w przeglądarce internetowej, oznacza

Na rysunku przedstawiono fragment pola 'Info' programu Wireshark. Którego protokołu dotyczy ten komunikat?

42 Who has 192.168.1.1? Tell 192.168.1.3 60 192.168.1.1 is at a0:ec:f9:a4:4e:01 42 Who has 192.168.1.1? Tell 192.168.1.3 60 192.168.1.1 is at a0:ec:f9:a4:4e:01

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaki adres wskazuje, że komputer jest częścią sieci o adresie IP 192.168.10.64/26?

Zestaw zasad do filtrowania ruchu w routerach to

Czy po zainstalowaniu roli Hyper-V na serwerze Windows można

Które urządzenie w sieci lokalnej nie segreguje obszaru sieci komputerowej na domeny kolizyjne?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W trakcie konfiguracji serwera DHCP administrator przypisał zbyt małą pulę adresów IP. Jakie mogą być skutki tej sytuacji w sieci lokalnej?

Na którym rysunku został przedstawiony panel krosowniczy?

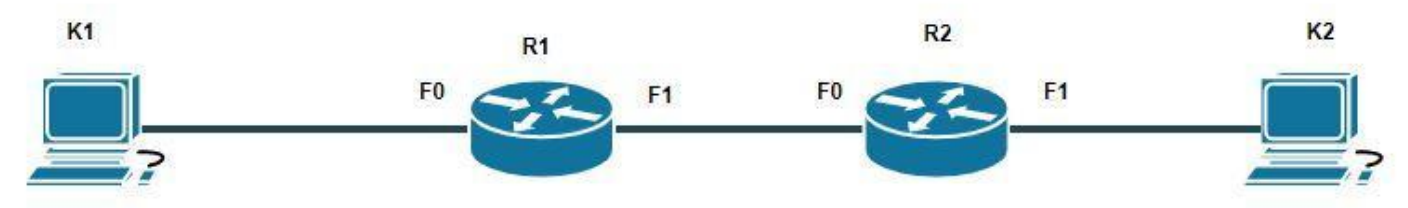

Ramka z danymi jest wysyłana z komputera K1 do komputera K2. Które adresy źródłowe IP oraz MAC będą w ramce wysyłanej z rutera R1 do R2?

| IP | MAC | |

| K1 | 192.168.1.10/24 | 1AAAAA |

| K2 | 172.16.1.10/24 | 2BBBBB |

| R1 - interfejs F0 | 192.168.1.1/24 | BBBBBB |

| R1 - interfejs F1 | 10.0.0.1/30 | CCCCCC |

| R2- interfejs F0 | 10.0.0.2/30 | DDDDDD |

| R2- interfejs F1 | 172.16.1.1/24 | EEEEEE |

Który z podanych adresów IP można uznać za prywatny?

Adres IP (ang. Internet Protocol Address) to

Usługi wspierające utrzymanie odpowiedniej kondycji oraz poziomu bezpieczeństwa sieci kontrolowanej przez Serwer Windows to

Jaką wartość ma domyślna maska dla adresu IP klasy B?

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem protokołu UDP?

Aby sprawdzić funkcjonowanie serwera DNS w systemach Windows Server, można wykorzystać narzędzie nslookup. Gdy w poleceniu podamy nazwę komputera, np. nslookup host.domena.com, nastąpi weryfikacja

Usługi na serwerze konfiguruje się za pomocą

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Które z zestawień: urządzenie – realizowana funkcja jest niepoprawne?

Pierwsze trzy bity adresu IP w postaci binarnej mają wartość 010. Jaki to adres?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W systemie Windows narzędzie do zarządzania skryptami wiersza poleceń, które pozwala na przeglądanie lub zmianę konfiguracji sieciowej komputera, który jest włączony, to

Narzędzie przedstawione na zdjęciu to

Kabel skręcany o czterech parach, w którym każdy z przewodów jest otoczony ekranem foliowym, a ponadto wszystkie pary są dodatkowo zabezpieczone siatką, to kabel

Protokół pomocniczy do kontroli stosu TCP/IP, który odpowiada za identyfikację oraz przekazywanie informacji o błędach podczas działania protokołu IP, to

Podczas analizy ruchu sieciowego z użyciem sniffera zaobserwowano, że urządzenia komunikują się za pośrednictwem portów

20 oraz 21. Można stwierdzić, przy założeniu standardowej konfiguracji, że monitorowanym protokołem jest protokół

Co oznacza skrót WAN?