Pytanie 1

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Czym jest procesor Athlon 2800+?

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

"Gorące podłączenie" ("Hot plug") oznacza, że urządzenie, które jest podłączane, ma

Jakie narzędzie powinno się wykorzystać w systemie Windows, aby uzyskać informacje o problemach z systemem?

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

Wskaż sygnał informujący o błędzie karty graficznej w komputerze z BIOS POST od firmy AWARD?

W systemie Linux narzędzie iptables jest wykorzystywane do

Jakie miejsce nie powinno być wykorzystywane do przechowywania kopii zapasowych danych z dysku twardego komputera?

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Jaką funkcję pełni serwer ISA w systemie Windows?

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

Jaki adres IPv6 jest poprawny?

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Postcardware to typ

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Jakim procesem jest nieodwracalne usunięcie możliwości odzyskania danych z hard dysku?

W systemie Linux, jak można znaleźć wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i rozpoczynają się na literę a, b lub c?

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

Jakie informacje o wykorzystywaniu pamięci wirtualnej można uzyskać, analizując zawartość pliku w systemie Linux?

Jan, użytkownik, nie ma możliwości zmiany właściciela drukarki w systemie Windows. Aby zyskał taką opcję, konieczne jest nadanie mu w ustawieniach zabezpieczeń prawa do

Aby chronić konto użytkownika przed nieautoryzowanymi zmianami w systemie Windows 7, 8 lub 10, które wymagają uprawnień administratora, należy ustawić

Jakie urządzenie umożliwia zwiększenie zasięgu sieci bezprzewodowej?

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Symbol przedstawiony na ilustracji oznacza produkt

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Autor zamieszczonego oprogramowania zezwala na jego bezpłatne używanie jedynie w przypadku

| Ancient Domains of Mystery | |

|---|---|

| Autor | Thomas Biskup |

| Platforma sprzętowa | DOS, OS/2, Macintosh, Microsoft Windows, Linux |

| Pierwsze wydanie | 23 października 1994 |

| Aktualna wersja stabilna | 1.1.1 / 20 listopada 2002 r. |

| Aktualna wersja testowa | 1.2.0 Prerelease 18 / 1 listopada 2013 |

| Licencja | postcardware |

| Rodzaj | roguelike |

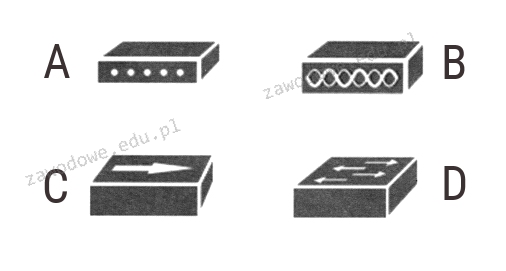

Który symbol reprezentuje przełącznik?

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji