Pytanie 1

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Co to jest Redux?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

W jaki sposób określa się wypadek związany z pracą?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Jaką rolę pełni element statyczny w klasie?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Co to jest API w kontekście programowania?

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

Który z podanych terminów najlepiej odnosi się do składnika statycznego w klasie?

Jaka jest złożoność obliczeniowa poniższego algorytmu?

| for (int i = 0; i < n; i++) { for (int j = 0; j < n; j++) { for (int k = 0; k < n; k++) { array[i][j][k] = i + j + k; } } } |

Co będzie wynikiem działania poniższego kodu JavaScript?

| const obj = { name: 'John', greet: function() { setTimeout(function() { console.log(`Hello, ${this.name}`); }, 1000); } }; obj.greet(); |

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Który z algorytmów ma złożoność O(n2)?

Co to jest shadow DOM?

Co to jest JWT (JSON Web Token)?

Metodyka zwinna (ang. agile) opiera się na

Aby wykorzystać framework Django, należy pisać w języku

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Która z poniższych nie jest zasadą czystego kodu (clean code)?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Jaki będzie wynik działania poniższego kodu JavaScript?

| let x = 5; let y = '10'; console.log(x + y); |

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Która biblioteka JavaScript jest najczęściej używana do tworzenia testowalnych funkcji asynchronicznych?

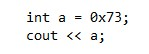

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

Które stwierdzenie dotyczące interfejsu w Java jest prawdziwe?

Jakie zasady stosuje programowanie obiektowe?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Jakie są główne cechy architektury klient-serwer?

Jaką rolę odgrywa interpreter w kontekście programowania?