Pytanie 1

Jakie urządzenie powinno być użyte do połączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

Wynik: 6/40 punktów (15,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie powinno być użyte do połączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

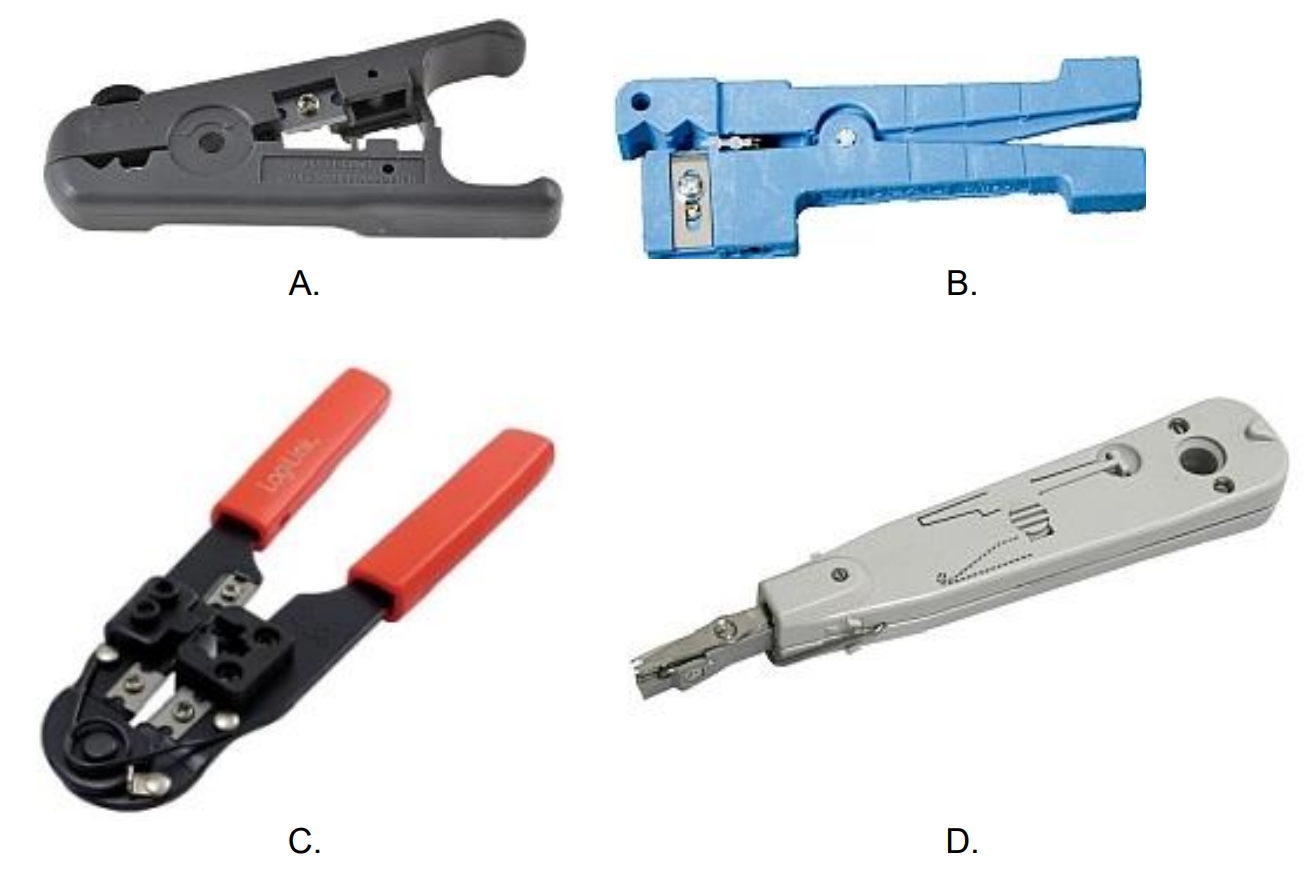

Narzędzie przedstawione na zdjęciu to

Aby umożliwić jedynie urządzeniom z określonym adresem fizycznym połączenie z siecią WiFi, trzeba ustawić w punkcie dostępowym

W specyfikacji sieci Ethernet 1000Base-T maksymalna długość segmentu dla skrętki kategorii 5 wynosi

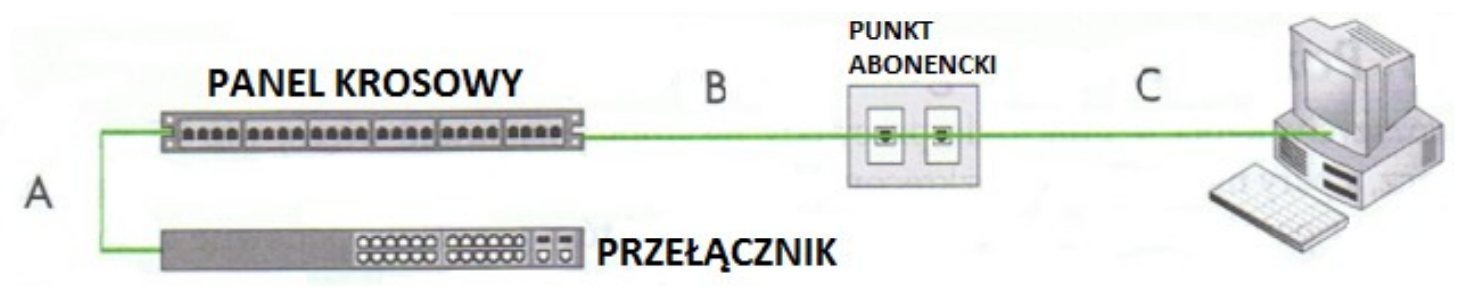

Urządzenie przedstawione na zdjęciu to

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

Który standard technologii bezprzewodowej pozwala na osiągnięcie przepustowości większej niż 54 Mbps?

Które z zestawień: urządzenie – realizowana funkcja jest niepoprawne?

Jakie są właściwe przewody w wtyku RJ-45 według standardu TIA/EIA-568 dla konfiguracji typu T568B?

Jakie medium transmisyjne w sieciach LAN wskazane jest do używania w obiektach historycznych?

Którego z elementów dokumentacji lokalnej sieci komputerowej nie uwzględnia dokumentacja powykonawcza?

Jakie narzędzie należy zastosować do zakończenia kabli UTP w module keystone z wkładkami typu 110?

Przed przystąpieniem do podłączania urządzeń do sieci komputerowej należy wykonać pomiar długości przewodów. Dlaczego jest to istotne?

Czy okablowanie strukturalne można zakwalifikować jako część infrastruktury?

Urządzenia spełniające standard 802.11 g mogą osiągnąć maksymalną prędkość transmisji danych wynoszącą

Na którym rysunku został przedstawiony panel krosowniczy?

Jakie urządzenie należy użyć, aby połączyć sieć lokalną z Internetem?

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramki?

Brak odpowiedzi na to pytanie.

Podczas przetwarzania pakietu przez ruter jego czas życia TTL

Brak odpowiedzi na to pytanie.

W sieci o strukturze zaleca się, aby na powierzchni o wymiarach

Brak odpowiedzi na to pytanie.

Który ze wskaźników okablowania strukturalnego definiuje stosunek mocy testowego sygnału w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Brak odpowiedzi na to pytanie.

Jednostką przenikania zdalnego FEXT, dotyczącego okablowania strukturalnego, jest

Brak odpowiedzi na to pytanie.

Switch pełni rolę głównego elementu w sieci o topologii

Brak odpowiedzi na to pytanie.

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

Brak odpowiedzi na to pytanie.

Jakie kanały powinno się wybrać dla trzech sieci WLAN 2,4 GHz, aby zredukować ich wzajemne zakłócenia?

Brak odpowiedzi na to pytanie.

Które urządzenie jest stosowane do mocowania kabla w module Keystone?

Brak odpowiedzi na to pytanie.

Przekazywanie tokena (ang. token) ma miejsce w sieci o topologii fizycznej

Brak odpowiedzi na to pytanie.

Adres MAC (Medium Access Control Address) stanowi sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Brak odpowiedzi na to pytanie.

Przynależność komputera do danej sieci wirtualnej nie może być ustalana na podstawie

Brak odpowiedzi na to pytanie.

Zgodnie z normą PN-EN 50174 dopuszczalna łączna długość kabla połączeniowego pomiędzy punktem abonenckim a komputerem i kabla krosowniczego (A+C) wynosi

Brak odpowiedzi na to pytanie.

Symbol graficzny przedstawiony na rysunku oznacza

Brak odpowiedzi na to pytanie.

Na ilustracji przedstawiono symbol

Brak odpowiedzi na to pytanie.

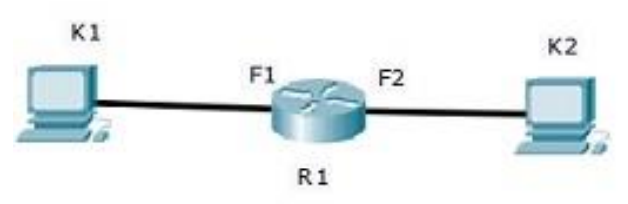

Komputery K1 i K2 nie mogą się komunikować. Adresacja urządzeń jest podana w tabeli. Co należy zmienić, aby przywrócić komunikację w sieci?

| Urządzenie | Adres | Maska | Brama |

|---|---|---|---|

| K1 | 10.0.0.2 | 255.255.255.128 | 10.0.0.1 |

| K2 | 10.0.0.102 | 255.255.255.192 | 10.0.0.1 |

| R1 (F1) | 10.0.0.1 | 255.255.255.128 | |

| R1 (F2) | 10.0.0.101 | 255.255.255.192 |

Brak odpowiedzi na to pytanie.

Przy projektowaniu sieci LAN o wysokiej wydajności w warunkach silnych zakłóceń elektromagnetycznych, które medium transmisyjne powinno zostać wybrane?

Brak odpowiedzi na to pytanie.

Urządzenie sieciowe, które umożliwia dostęp do zasobów w sieci lokalnej innym urządzeniom wyposażonym w bezprzewodowe karty sieciowe, to

Brak odpowiedzi na to pytanie.

Do zakończenia kabla skręcanego wtykiem 8P8C wykorzystuje się

Brak odpowiedzi na to pytanie.

W biurze rachunkowym potrzebne jest skonfigurowanie punktu dostępu oraz przygotowanie i podłączenie do sieci bezprzewodowej trzech komputerów oraz drukarki z WiFi. Koszt usługi konfiguracji poszczególnych elementów sieci wynosi 50 zł za każdy komputer, 50 zł za drukarkę i 100 zł za punkt dostępu. Jaki będzie całkowity wydatek związany z tymi pracami serwisowymi?

Brak odpowiedzi na to pytanie.

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Brak odpowiedzi na to pytanie.

Które z poniższych urządzeń pozwala na bezprzewodowe łączenie się z siecią lokalną opartą na kablu?

Brak odpowiedzi na to pytanie.

Jakiego wtyku należy użyć do zakończenia ekranowanej skrętki czteroparowej?

Brak odpowiedzi na to pytanie.