Pytanie 1

Tester strukturalnego okablowania umożliwia weryfikację

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Tester strukturalnego okablowania umożliwia weryfikację

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

W systemie Linux plik messages zawiera

Użytkownik systemu Windows wybrał opcję powrót do punktu przywracania. Które pliki powstałe po wybranym punkcie nie zostaną naruszone przez tę akcję?

Na ilustracji przedstawiono końcówkę wkrętaka typu

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Do przechowywania fragmentów dużych plików programów oraz danych, które nie mieszczą się w całości w pamięci, wykorzystywany jest

Instalacja systemów Linux oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Złącze SC powinno być zainstalowane na kablu

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Norma IEEE 802.11 określa typy sieci

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Na ilustracji zaprezentowano końcówkę wkrętaka typu

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

Na ilustracji ukazano narzędzie systemowe w Windows 7, które jest używane do

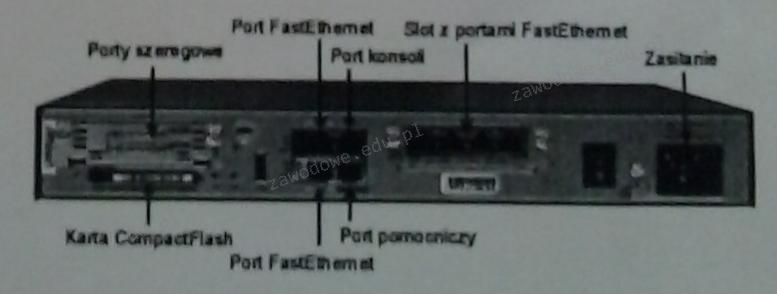

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Ile par kabli jest używanych w standardzie 100Base-TX do obustronnej transmisji danych?

Wskaż błędny podział dysku MBR na partycje?

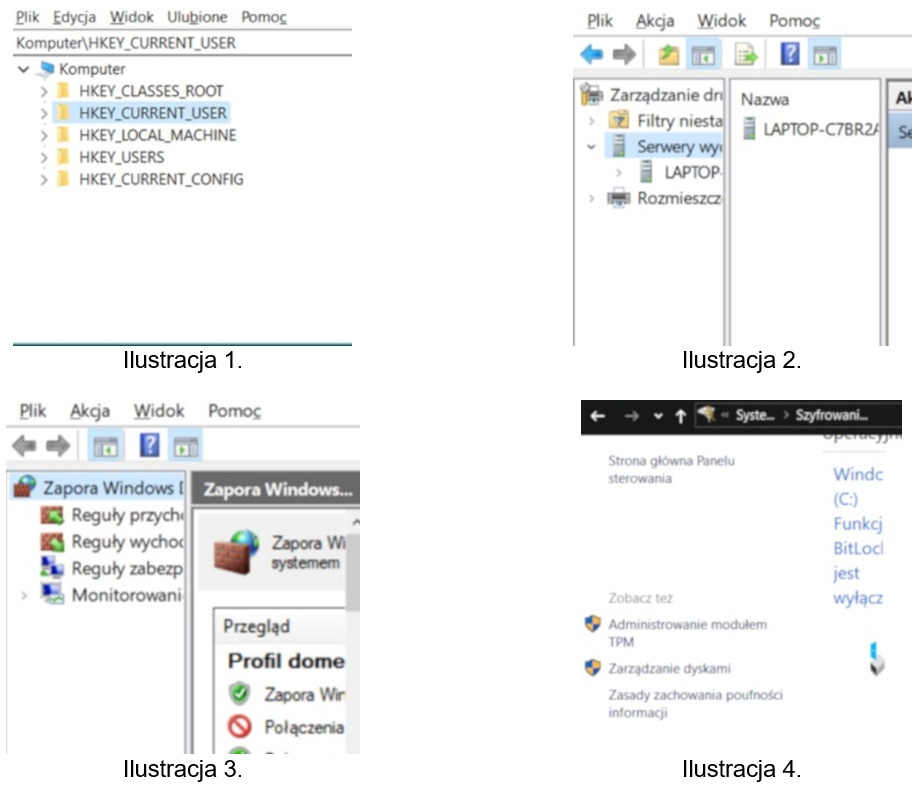

Na której ilustracji przedstawiono Edytor rejestru w systemie Windows?

Które z zaleceń jest nieodpowiednie dla konserwacji skanera płaskiego?

Jakie jest IPv4 urządzenia znajdującego się w sieci 10.100.0.0/18?

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

Do realizacji iloczynu logicznego z negacją należy użyć funktora

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Organizacja zajmująca się międzynarodową normalizacją, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

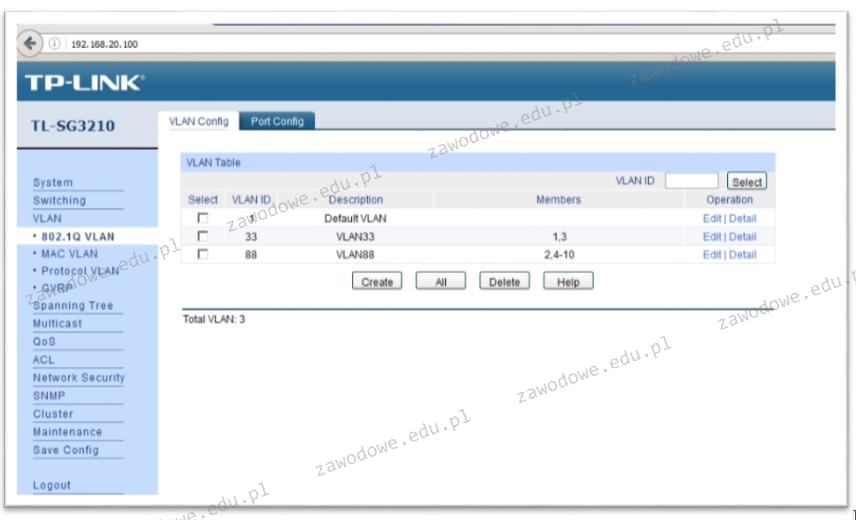

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?