Pytanie 1

Administrator zamierza zorganizować adresację IP w przedsiębiorstwie. Dysponuje pulą adresów 172.16.0.0/16, którą powinien podzielić na 10 podsieci z równą liczbą hostów. Jaką maskę powinien zastosować?

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Administrator zamierza zorganizować adresację IP w przedsiębiorstwie. Dysponuje pulą adresów 172.16.0.0/16, którą powinien podzielić na 10 podsieci z równą liczbą hostów. Jaką maskę powinien zastosować?

Podłączając wszystkie elementy sieciowe do switcha, wykorzystuje się topologię fizyczną

Brak odpowiedzi na to pytanie.

Wskaż błędne stwierdzenie dotyczące Active Directory?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows pokazuje tablicę routingu hosta?

Brak odpowiedzi na to pytanie.

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i przechowywać ich dane w sposób centralny, konieczne jest zainstalowanie na serwerze Windows roli

Brak odpowiedzi na to pytanie.

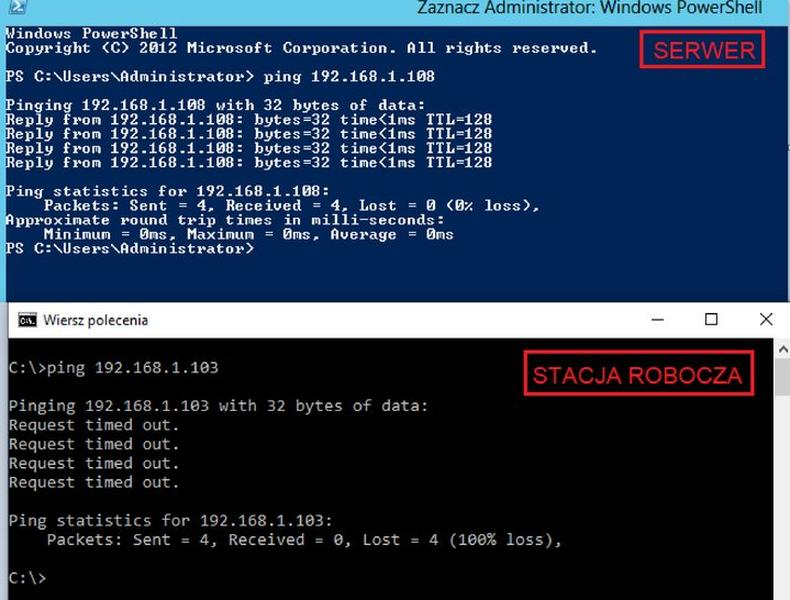

W sieci lokalnej serwer ma adres IP 192.168.1.103 a stacja robocza 192.168.1.108. Wynik polecenia ping wykonanego na serwerze i stacji roboczej jest pokazany na zrzucie ekranowym. Co może być przyczyną tego, że serwer nie odpowiada na to polecenie?

Brak odpowiedzi na to pytanie.

Jakie są powody wyświetlania na ekranie komputera informacji, że system wykrył konflikt adresów IP?

Brak odpowiedzi na to pytanie.

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

Brak odpowiedzi na to pytanie.

Który standard sieci LAN reguluje dostęp do medium na podstawie przesyłania tokenu (żetonu)?

Brak odpowiedzi na to pytanie.

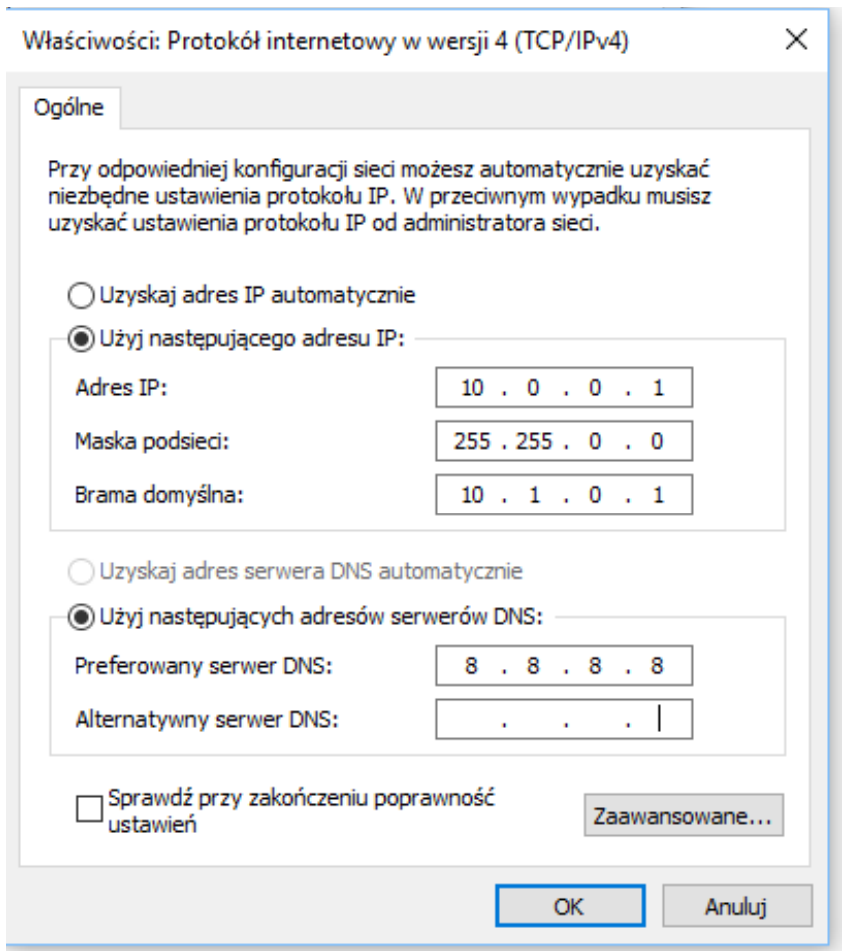

Komputer ma problem z komunikacją z komputerem w innej sieci. Która z przedstawionych zmian ustawiania w konfiguracji karty sieciowej rozwiąże problem?

Brak odpowiedzi na to pytanie.

Do właściwości pojedynczego konta użytkownika w systemie Windows Serwer zalicza się

Brak odpowiedzi na to pytanie.

Na serwerze Windows udostępniono folder C:\dane w sieci, nadając wszystkim użytkownikom prawa do odczytu i modyfikacji. Użytkownik pracujący na stacji roboczej może przeglądać zawartość tego folderu, lecz nie jest w stanie zapisać w nim swoich plików. Co może być przyczyną tej sytuacji?

Brak odpowiedzi na to pytanie.

Protokół ARP (Address Resolution Protocol) pozwala na konwersję logicznych adresów z poziomu sieci na rzeczywiste adresy z poziomu

Brak odpowiedzi na to pytanie.

Którego z elementów dokumentacji lokalnej sieci komputerowej nie uwzględnia dokumentacja powykonawcza?

Brak odpowiedzi na to pytanie.

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Brak odpowiedzi na to pytanie.

Jaką rolę należy zainstalować na serwerze, aby umożliwić centralne zarządzanie stacjami roboczymi w sieci obsługiwanej przez Windows Serwer?

Brak odpowiedzi na to pytanie.

Na ilustracji przedstawiono symbol

Brak odpowiedzi na to pytanie.

Jak brzmi pełny adres do logowania na serwer FTP o nazwie http://ftp.nazwa.pl?

Brak odpowiedzi na to pytanie.

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

Brak odpowiedzi na to pytanie.

Do zakończenia kabla skręcanego wtykiem 8P8C wykorzystuje się

Brak odpowiedzi na to pytanie.

Wykonanie komendy ```net use Z:\M92.168.20.2\data /delete``` spowoduje

Brak odpowiedzi na to pytanie.

Jaką rolę pełni serwer Windows Server, która pozwala na centralne zarządzanie i ustawianie tymczasowych adresów IP oraz związanych z nimi danych dla komputerów klienckich?

Brak odpowiedzi na to pytanie.

ARP (Adress Resolution Protocol) to protokół, którego zadaniem jest przekształcenie adresu IP na

Brak odpowiedzi na to pytanie.

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie odpowiada za funkcję serwera DNS w systemie Linux?

Brak odpowiedzi na to pytanie.

Urządzenie, które łączy sieć kablową z siecią bezprzewodową, to

Brak odpowiedzi na to pytanie.

Który z zakresów adresów IPv4 jest właściwie przyporządkowany do klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 |

|---|---|

| 1.0.0.0 ÷ 127.255.255.255 | A |

| 128.0.0.0 ÷ 191.255.255.255 | B |

| 192.0.0.0 ÷ 232.255.255.255 | C |

| 233.0.0.0 ÷ 239.255.255.255 | D |

Brak odpowiedzi na to pytanie.

Jaką komendę wykorzystuje się do ustawiania interfejsu sieciowego w systemie Linux?

Brak odpowiedzi na to pytanie.

Jakie są właściwe przewody w wtyku RJ-45 według standardu TIA/EIA-568 dla konfiguracji typu T568B?

Brak odpowiedzi na to pytanie.

Wynik wykonania którego polecenia widoczny jest na fragmencie zrzutu z ekranu?

| Network Destination | Netmask | Gateway | Interface | Metric |

|---|---|---|---|---|

| 0.0.0.0 | 0.0.0.0 | 192.168.0.1 | 192.168.0.65 | 50 |

| 127.0.0.0 | 255.0.0.0 | On-link | 127.0.0.1 | 331 |

| 127.0.0.1 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 127.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 169.254.0.0 | 255.255.0.0 | On-link | 169.254.189.240 | 281 |

| 169.254.189.240 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 169.254.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 192.168.0.0 | 255.255.255.0 | On-link | 192.168.0.65 | 306 |

| 192.168.0.65 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.0.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.56.0 | 255.255.255.0 | On-link | 192.168.56.1 | 281 |

| 192.168.56.1 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 192.168.56.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 127.0.0.1 | 331 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.0.65 | 306 |

| 224.0.0.0 | 240.0.0.0 | On-link | 169.254.189.240 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 255.255.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

Brak odpowiedzi na to pytanie.

Czy po zainstalowaniu roli Hyper-V na serwerze Windows można

Brak odpowiedzi na to pytanie.

Norma PN-EN 50174 nie obejmuje wytycznych odnoszących się do

Brak odpowiedzi na to pytanie.

W systemach operacyjnych Windows konto użytkownika z najwyższymi uprawnieniami domyślnymi przypisane jest do grupy

Brak odpowiedzi na to pytanie.

Który z poniższych programów nie służy do zdalnego administrowania komputerami w sieci?

Brak odpowiedzi na to pytanie.

Jakiego elementu pasywnego sieci należy użyć do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

Brak odpowiedzi na to pytanie.

Hosty A i B nie komunikują się z hostem C, między hostami A i B komunikacja jest prawidłowa. Co jest przyczyną braku komunikacji między hostami A i C oraz B i C?

Brak odpowiedzi na to pytanie.

The Dude, Cacti oraz PRTG to przykłady aplikacji wykorzystujących protokół SNMP (ang. Simple Network Management Protocol), używanego do

Brak odpowiedzi na to pytanie.

Użytkownik domeny podczas logowania widzi komunikat przedstawiony na rysunku, co oznacza, że użytkownik nie ma

Zalogowano się przy użyciu profilu tymczasowego. Nie masz dostępu do swoich plików, a pliki tworzone w ramach tego profilu zostaną usunięte po wylogowaniu. Aby rozwiązać ten problem, wyloguj się i zaloguj się później. 08:19 |

Brak odpowiedzi na to pytanie.

Zgodnie z normą EN-50173, klasa D skrętki komputerowej obejmuje zastosowania wykorzystujące zakres częstotliwości

Brak odpowiedzi na to pytanie.

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Brak odpowiedzi na to pytanie.