Pytanie 1

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Kondygnacyjny punkt dystrybucji jest połączony z

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Na jakich nośnikach pamięci masowej jednym z najczęstszych powodów uszkodzeń jest zniszczenie powierzchni?

Optyczna rozdzielczość to jeden z atrybutów

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

Funkcję S.M.A.R.T. w twardym dysku, która jest odpowiedzialna za nadzorowanie i wczesne ostrzeganie o możliwych awariach, można uruchomić poprzez

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Czym jest układ RAMDAC?

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

Notacja #108 oznacza zapis liczby w systemie

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Który z interfejsów stanowi port równoległy?

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

Jaką rolę pełni serwer FTP?

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

Co oznacza standard 100Base-T?

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

Technologia ADSL pozwala na nawiązanie połączenia DSL

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Który z podanych adresów IP należy do klasy A?

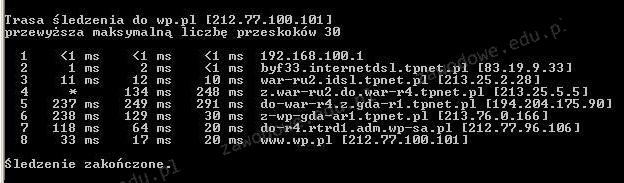

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

W systemie Linux można uzyskać listę wszystkich założonych kont użytkowników, wykorzystując polecenie

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

Kabel sieciowy z końcówkami RJ45 był testowany za pomocą diodowego urządzenia do sprawdzania okablowania. Na tym urządzeniu diody LED włączały się po kolei, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły jednocześnie na jednostce głównej testera, natomiast nie świeciły na jednostce zdalnej. Jaka była tego przyczyna?

Który z protokołów jest używany w komunikacji głosowej przez internet?

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Zaprezentowany komunikat jest rezultatem wykonania następującego polecenia

C:\Windows NT_SERVICE\TrustedInstaller:(F)

NT_SERVICE\TrustedInstaller:(CI)(IO)(F)

ZARZĄDZANIE NT\SYSTEM:(M)

ZARZĄDZANIE NT\SYSTEM:(OI)(CI)(IO)(F)

BUILTIN\Administratorzy:(M)

BUILTIN\Administratorzy:(OI)(CI)(IO)(F)

BUILTIN\Użytkownicy:(RX)

BUILTIN\Użytkownicy:(OI)(CI)(IO)(GR,GE)

TWÓRCA-WŁAŚCICIEL:(OI)(CI)(IO)(F)

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Wskaż sygnał informujący o błędzie karty graficznej w komputerze z BIOS POST od firmy AWARD?