Pytanie 1

Menedżer urządzeń w systemie Windows pozwala na wykrycie

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Menedżer urządzeń w systemie Windows pozwala na wykrycie

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

W którym z rejestrów wewnętrznych procesora są przechowywane dodatkowe informacje o wyniku realizowanej operacji?

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

Jaką licencję ma wolne i otwarte oprogramowanie?

Jakie stwierdzenie dotyczące konta użytkownika Active Directory w systemie Windows jest właściwe?

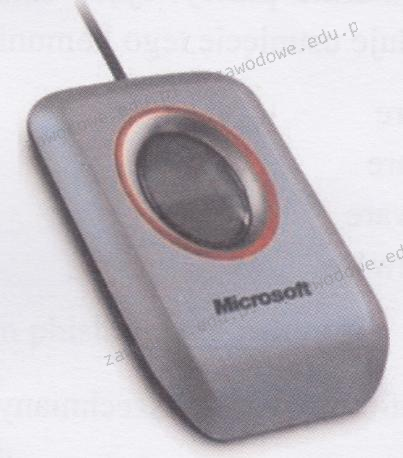

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

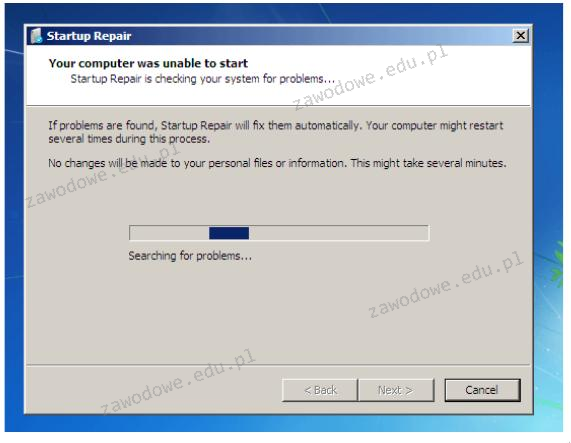

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Na komputerze, na którym zainstalowane są dwa systemy – Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows drugi system przestaje się uruchamiać. Aby ponownie umożliwić uruchamianie systemu Linux oraz aby zachować wszystkie dane i ustawienia w nim zawarte, co należy zrobić?

W komunikacie błędu systemowego informacja prezentowana w formacie szesnastkowym oznacza

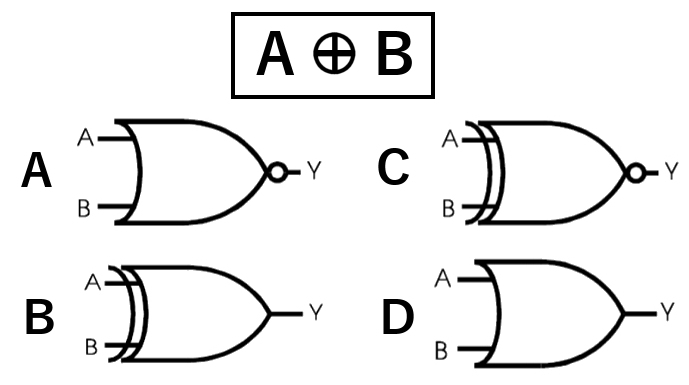

Jaką bramkę logiczną reprezentuje to wyrażenie?

Wirus komputerowy to aplikacja, która

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Materiałem eksploatacyjnym stosowanym w drukarkach tekstylnych jest

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

Która czynność nie służy do personalizacji systemu operacyjnego Windows?

Jakie pole znajduje się w nagłówku protokołu UDP?

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Do usunięcia elementu Wszystkie programy z prostego Menu Start systemu Windows należy wykorzystać przystawkę

Czym jest kopia różnicowa?

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

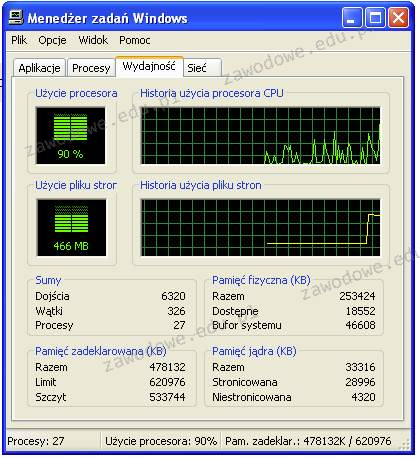

Przyglądając się przedstawionemu obrazkowi, można dostrzec, że deklarowany limit pamięci wynosi 620976 KB. Zauważamy również, że zainstalowana pamięć fizyczna w badanym systemie jest mniejsza niż pamięć zadeklarowana. Który typ pamięci wpływa na podniesienie limitu pamięci zadeklarowanej powyżej rozmiaru zainstalowanej pamięci fizycznej?

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie otrzymywać adres IP?

Użytkownik systemu Windows doświadcza komunikatów o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

| Thread(s) per core: | 1 |

| Core(s) per socket: | 4 |

| Socket(s): | 1 |

| NUMA node(s): | 1 |

Jakie oznaczenie odnosi się do normy dotyczącej okablowania strukturalnego?

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Microsoft Windows [Wersja 6.1.7600] Copyright (c) 2009 Microsoft Corporation. Wszelkie prawa zastrzeżone. C:\Users\w>color 1_

Programem służącym do archiwizacji danych w systemie Linux jest

Jaką usługą można pobierać i przesyłać pliki na serwer?

Monolityczne jądro (kernel) występuje w którym systemie?

Liczba BACA zapisana w systemie szesnastkowym odpowiada liczbie