Pytanie 1

Co oznacza skrót SSH w kontekście protokołów?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Co oznacza skrót SSH w kontekście protokołów?

W jakim medium transmisji sygnał jest najmniej narażony na zakłócenia radioelektryczne?

Funkcja w centralach telefonicznych PBX, która umożliwia zewnętrznemu abonentowi dzwoniącemu odsłuchanie automatycznego komunikatu głosowego z informacją o dostępnych numerach wewnętrznych do wybrania za pomocą systemu DTMF, to

Kabel telekomunikacyjny czteroparowy, zaprojektowany do działania z częstotliwością maksymalną 100 MHz oraz przepustowością do 1 Gb/s, korzystający ze wszystkich czterech par przewodów (full duplex), to kabel

Punkt przywracania w systemie Windows to zapisany stan

Aby obliczyć adres sieci na podstawie podanego adresu hosta oraz maski sieci w formie binarnej, konieczne jest użycie operatora logicznego

Standardy 802.11 b oraz g dzielą dostępne pasmo na nakładające się kanały, których częstotliwości środkowe różnią się o 5 MHz. Zgodnie z ETSI w Europie można wyróżnić takie kanały

Urządzenie elektroniczne, które stosuje procesy modulacji oraz demodulacji, a jego rolą jest konwersja danych cyfrowych na analogowe sygnały elektryczne i odwrotnie, to

Umożliwienie użycia fal nośnych o identycznych częstotliwościach w komórkach sieci telefonii komórkowej, które nie sąsiedzą ze sobą, stanowi przykład zastosowania zwielokrotnienia

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Protokół SNMP opisuje

Jakie znaczenie ma komunikat Keyboard is locked out – Unlock the key w BIOS POST producenta Phoenix?

Podczas uruchamiania komputera użytkownik natrafił na czarny ekran z informacją ntldr is missing. W rezultacie tego błędu

Jakie znaczenie ma skrót VoIP?

W analogowym łączu abonenckim sygnalizacja wybiórcza jest wykorzystywana do przesyłania z urządzenia końcowego do centrali kolejnych cyfr numeru, który ma być wykonany w celu

Specyfikacja, którego z komputerów opisanych w tabeli, jest zgodna z konfiguracją zalecaną dla instalacji systemu operacyjnego Windows Vista?

| Komputer | Procesor | Pamięć RAM | Wolne miejsce na dysku |

|---|---|---|---|

| I | 800 MHz | 128 MB | 20 GB |

| II | 2,4 GHz | 2 GB | 2 GB |

| III | 1000 MHz | 1 GB | 50 GB |

| IV | 1,2 GHz | 256 MB | 15 GB |

Który z adresów IPv4 należy do grupy C?

Co oznacza skrót PID w systemach operacyjnych obsługujących wiele zadań?

Technologia umożliwiająca automatyczną identyfikację oraz instalację sprzętu to

Która technika archiwizacji polega na przechowywaniu w pamięci komputera plików, które zostały zmodyfikowane od czasu ostatniej pełnej kopii zapasowej?

Jakie protokoły routingu są wykorzystywane do zarządzania ruchem pomiędzy systemami autonomicznymi AS (Autonomous System)?

Jaki symbol reprezentuje kabel światłowodowy?

Jak nazywa się typ szerokopasmowego systemu telekomunikacyjnego FTTX (Fiber-To-The-X), w którym światłowód jest bezpośrednio podłączony do lokalu abonenta?

Filtr antyaliasingowy należy do kategorii

Ile czasu zajmie impulsowi, by wrócić na wejście toru o długości 20 km po odbiciu od jego końca, zakładając średnią prędkość impulsu wynoszącą 20 cm/ns?

Jak nazywa się procedura, która weryfikuje kluczowe komponenty komputera podczas jego uruchamiania?

Który typ przetwornika A/C charakteryzuje się prostą konstrukcją oraz analizuje różnice między kolejnymi próbkami?

Na podstawie danych zawartych w ofercie cenowej zaproponuj klientowi zakup kserokopiarki o najniższych kosztach rocznej eksploatacji (365 dni). Klient kopiuje dziennie 100 stron.

| Oferta cenowa kserokopiarek | ||||

|---|---|---|---|---|

| Typ kserokopiarki | Kserokopiarka I | Kserokopiarka II | Kserokopiarka III | Kserokopiarka IV |

| Cena zakupu | 2600 zł | 4500 zł | 4000 zł | 3000 zł |

| Koszt tonera | 500 zł | 350 zł | 400 zł | 450 zł |

| Wydajność przy ok. 5% pokryciu powierzchni | 3650 | 3650 | 3650 | 3650 |

Baterie i akumulatory zużyte o masie nieprzekraczającej 5 kg

Którą opcję w ustawieniach BIOS należy wybrać, aby zmienić konfigurację pamięci RAM lub pamięci wideo?

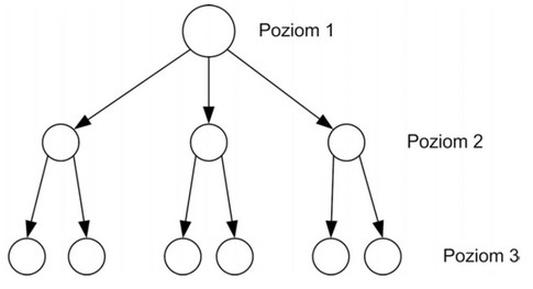

Na rysunku przedstawiono sposób synchronizacji sieci typu

Jaki parametr jest oznaczany skrótem SNR?

Zgodnie z protokołem IPv6 każdy interfejs sieciowy powinien posiadać adres link-local. Który prefiks określa adresy typu link-local?

Kabel UTP Cat 6 jest to

Przetwornik A/C o rozdzielczości 8 bitów zamienia próbkę sygnału na jedną liczbę

Którą postać przyjmie adres FE80:0000:0000:0000:0EF0:0000:0000:0400 protokołu IPv6 po kompresji?

Jak długo trwa ramka STM-1 w technologii SDH przy przepływności 155 Mbit/s?

Jaki prefiks maski powinien wybrać dostawca internetu, aby z adresu IPv4 74.0.0.0 /8 uzyskać dokładnie 32 podsieci?

Która z poniższych anten nie zalicza się do grupy anten prostoliniowych (linearnych)?

W tabeli została zamieszczona specyfikacja techniczna

| Ilość portów WAN | 1 |

| Konta SIP | 8 |

| Obsługiwane kodeki | - G.711 - alaw, ulaw - 64 Kbps - G.729 - G.729A - 8 Kbps, ramka10ms |

| Obsługiwane protokoły | - SIP - Session Initiation Protocol -SCCP - Skinny Client Control Protocol |

| Zarządzanie przez | - WWW - zarządzanie przez przeglądarkę internetową - TFTP - Trivial File Transfer Protocol - klawiatura telefonu |