Pytanie 1

Cienki klient (thin client) to?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Cienki klient (thin client) to?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?

Jak określa się typ licencji, który pozwala na pełne korzystanie z programu, lecz można go uruchomić tylko przez ograniczoną, niewielką liczbę razy od momentu instalacji?

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

Na ilustracji ukazana jest karta

Jakie znaczenie ma termin "wykonanie kopii zapasowej systemu"?

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

Przy realizacji projektu dotyczącego sieci LAN wykorzystano medium transmisyjne standardu Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

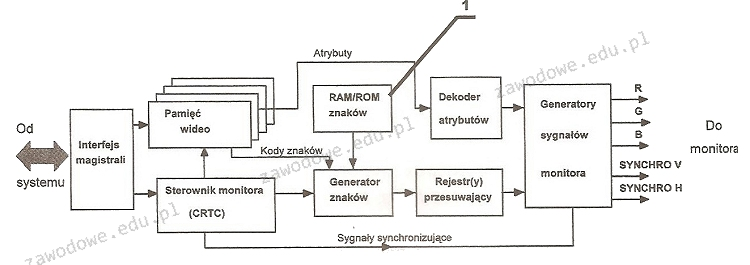

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Podstawowym zadaniem mechanizmu Plug and Play jest:

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do „Zarządzania dokumentami”. Co należy uczynić, aby wyeliminować opisany problem?

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Jaką drukarkę powinna nabyć firma, która potrzebuje urządzenia do tworzenia trwałych kodów kreskowych oraz etykiet na folii i tworzywach sztucznych?

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Jakie złącze powinna posiadać karta graficzna, aby umożliwić przesyłanie cyfrowego sygnału audio i wideo bez utraty jakości z komputera do zewnętrznego urządzenia, które jest podłączone do jej wyjścia?

Aby zmienić ustawienia konfiguracyjne Menu Start oraz paska zadań w systemie Windows, która przystawka powinna być wykorzystana?

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server istnieje możliwość dodania zastrzeżeń adresów, które określą

Planowanie wykorzystania przestrzeni na dysku komputera do gromadzenia i udostępniania informacji takich jak pliki oraz aplikacje dostępne w sieci, a także ich zarządzanie, wymaga skonfigurowania komputera jako

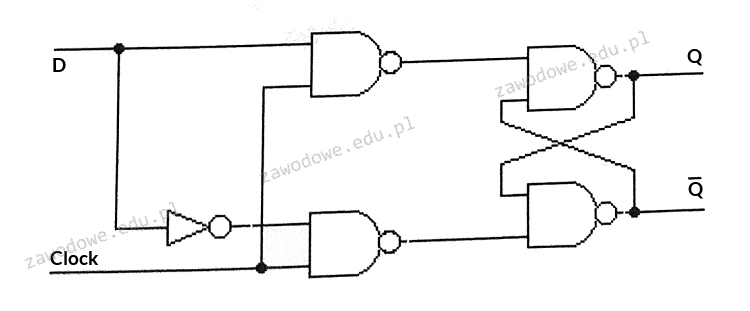

Jak wygląda schemat połączeń bramek logicznych?

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

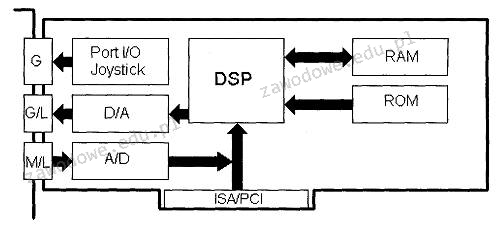

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

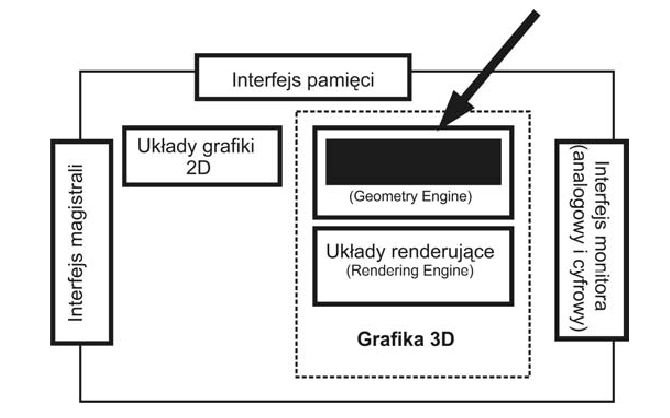

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Termin określający wyrównanie tekstu do prawego i lewego marginesu to

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

Na komputerze klienckim z systemem Windows XP plik "hosts" to plik tekstowy, który wykorzystywany jest do przypisywania

Czym jest skrót MAN w kontekście sieci?