Pytanie 1

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Jakie urządzenie pełni rolę wskaźnika?

Sprzęt, który pozwala na komunikację pomiędzy hostami w tej samej sieci a hostami w różnych sieciach, to

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

W systemie Linux, jakie polecenie służy do zmiany hasła użytkownika?

Sprawdzenie ilości wolnego miejsca na dysku twardym w systemie Linux umożliwia polecenie

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Jaki element sieci SIP określamy jako telefon IP?

Kabel typu skrętka, w którym każda para żył jest umieszczona w oddzielnym ekranie z folii, a wszystkie przewody znajdują się w jednym ekranie, ma oznaczenie

Jakim elementem sieci SIP jest telefon IP?

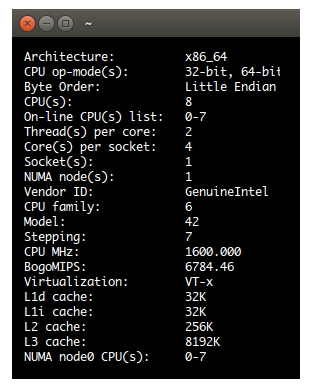

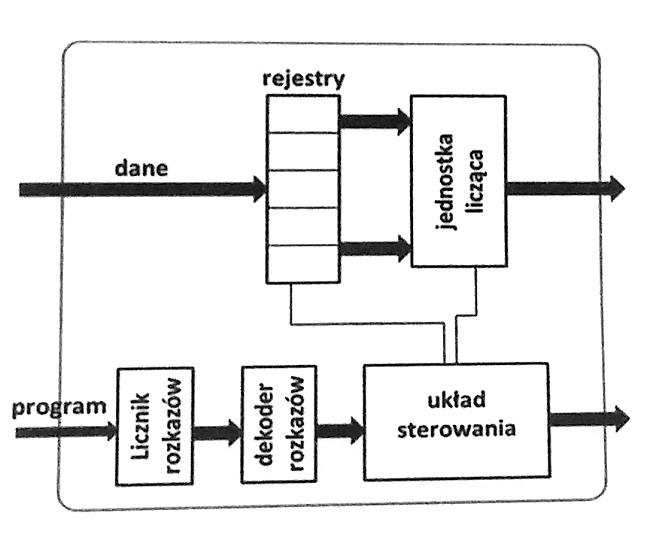

Rejestry przedstawione na diagramie procesora mają zadanie

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

| Thread(s) per core: | 1 |

| Core(s) per socket: | 4 |

| Socket(s): | 1 |

| NUMA node(s): | 1 |

Jakiemu zapisowi w systemie heksadecymalnym odpowiada binarny zapis adresu komórki pamięci 0111 1100 1111 0110?

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Które z wymienionych oznaczeń wskazuje, że jest to kabel typu skrętka z podwójnym ekranowaniem?

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najuboższym interfejsem graficznym?

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

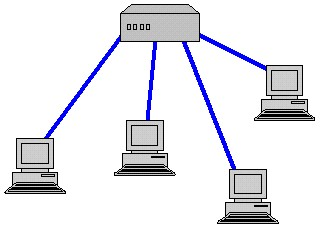

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Aby zmienić ustawienia rozruchu komputera w systemie Windows 7 przy użyciu wiersza poleceń, jakie polecenie powinno być użyte?

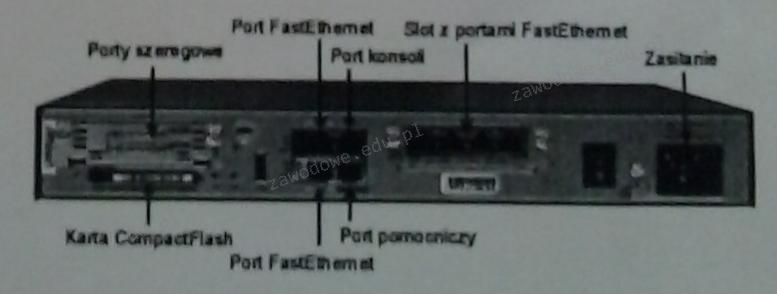

Na zdjęciu widać

Aby użytkownik systemu Linux mógł sprawdzić zawartość katalogu, wyświetlając pliki i katalogi, oprócz polecenia ls może skorzystać z polecenia

Administrator systemu Linux wydał komendę mount /dev/sda2 /mnt/flash. Co to spowoduje?

W zestawieniu przedstawiono istotne parametry techniczne dwóch typów interfejsów. Z powyższego wynika, że SATA w porównaniu do ATA charakteryzuje się

| Table Comparison of parallel ATA and SATA | ||

|---|---|---|

| Parallel ATA | SATA 1.5 Gb/s | |

| Bandwidth | 133 MB/s | 150 MB/s |

| Volts | 5V | 250 mV |

| Number of pins | 40 | 7 |

| Cable length | 18 in. (45.7 cm) | 39 in. (1 m) |

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

Jakie informacje można uzyskać za pomocą polecenia uname -s w systemie Linux?

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

Technik serwisowy zrealizował w ramach zlecenia działania wymienione w zestawieniu. Całkowity koszt zlecenia obejmuje cenę usług wymienionych w zestawieniu oraz wynagrodzenie serwisanta, którego stawka godzinowa wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?