Pytanie 1

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Jak wygląda maska dla adresu IP 92.168.1.10/8?

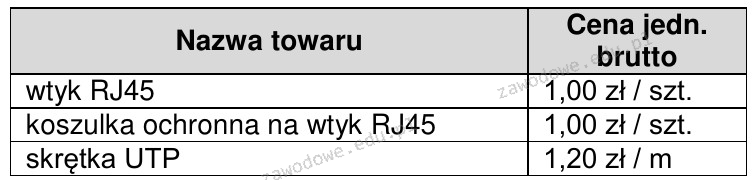

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

Podstawowym warunkiem archiwizacji danych jest

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Oprogramowanie, które jest przypisane do konkretnego komputera lub jego komponentu i nie pozwala na reinstalację na nowszym sprzęcie zakupionym przez tego samego użytkownika, nosi nazwę

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

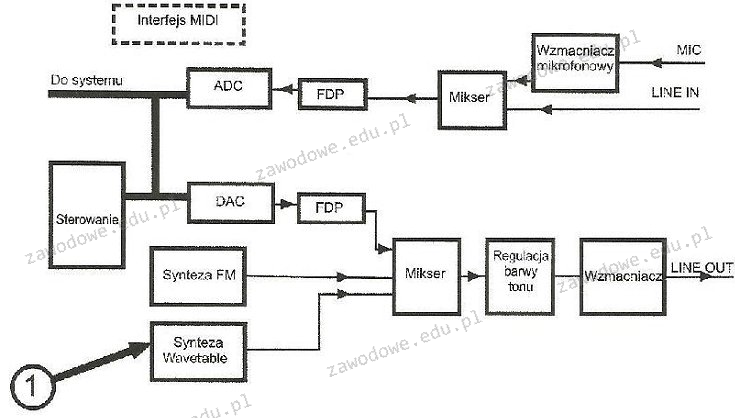

Element wskazany cyfrą 1 na diagramie karty dźwiękowej?

Graficzny symbol pokazany na ilustracji oznacza

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Komputer, którego naprawa ma zostać przeprowadzona u klienta, nie reaguje na wciśnięcie przycisku POWER. Pierwszą czynnością harmonogramu prac związanych z lokalizacją i usunięciem tej usterki powinno być

W sieciach komputerowych, gniazdo, które jednoznacznie wskazuje na dany proces na urządzeniu, stanowi połączenie

Aby zmienić ustawienia konfiguracyjne Menu Start oraz paska zadań w systemie Windows, która przystawka powinna być wykorzystana?

Za pomocą przedstawionego urządzenia można przeprowadzić diagnostykę działania

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

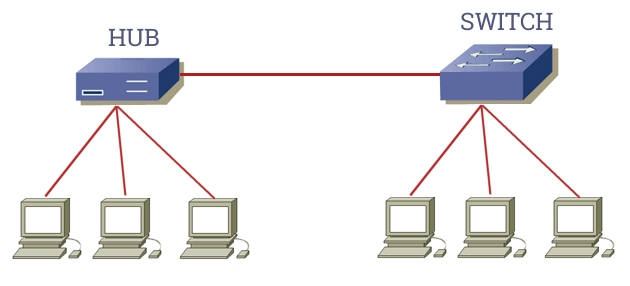

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Na płycie głównej z chipsetem Intel 865G

Jakiego parametru wymaga konfiguracja serwera DHCP?

Jakim elementem sieci SIP jest telefon IP?

W złączu zasilania SATA uszkodzeniu uległ żółty kabel. Jakie to ma konsekwencje dla napięcia, które nie jest przesyłane?

Wykorzystanie polecenia net accounts w konsoli systemu Windows, które ustawia maksymalny okres ważności hasła, wymaga zastosowania opcji

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

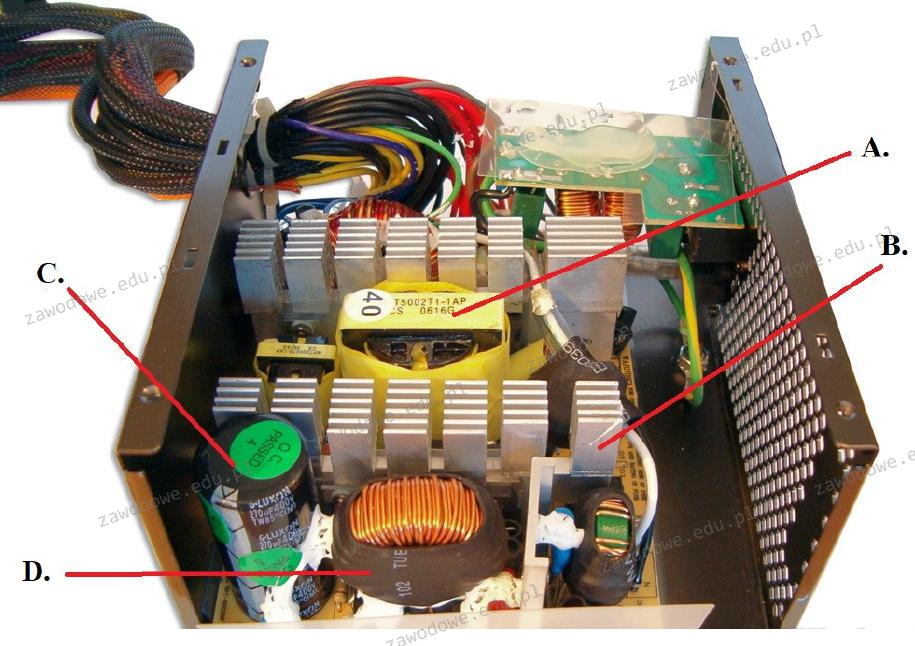

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

W systemie Linux do wyświetlania treści pliku tekstowego służy polecenie

Aby zweryfikować schemat połączeń kabla UTP Cat 5e w sieci lokalnej, należy zastosować

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

Główną rolą serwera FTP jest

Urządzenie peryferyjne, które jest kontrolowane przez komputer i służy do pracy z dużymi, płaskimi powierzchniami, a do produkcji druku odpornego na warunki atmosferyczne wykorzystuje farby na bazie rozpuszczalników, nosi nazwę ploter

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Jakie cechy posiadają procesory CISC?

Układ na karcie graficznej, którego zadaniem jest zamiana cyfrowego sygnału generowanego poprzez kartę na sygnał analogowy, który może być wyświetlony poprzez monitor to

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

Administrator dostrzegł, że w sieci LAN występuje wiele kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Jaki element sieci SIP określamy jako telefon IP?

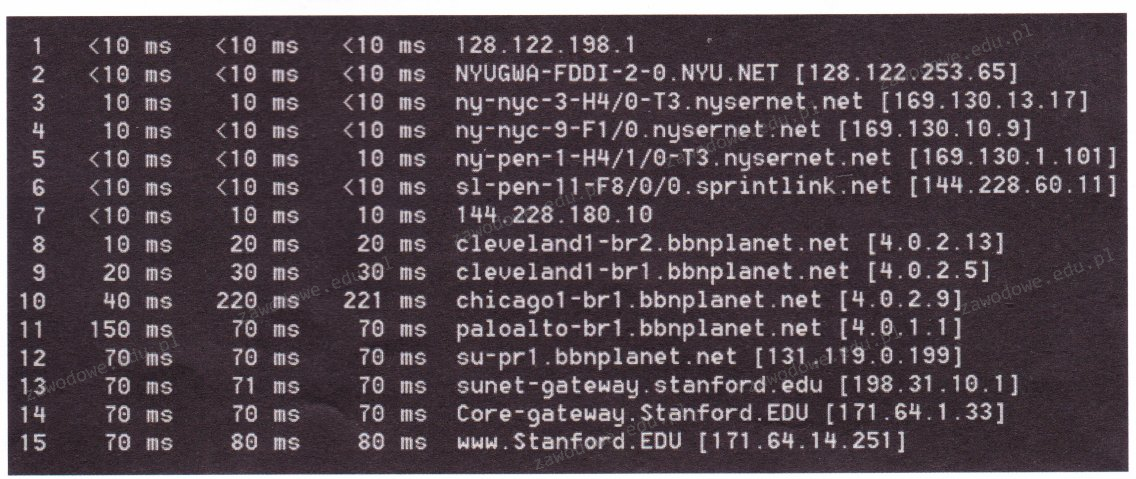

Dane przedstawione na ilustracji są rezultatem działania komendy