Pytanie 1

Internet Relay Chat (IRC) to protokół wykorzystywany do

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Internet Relay Chat (IRC) to protokół wykorzystywany do

Urządzenie sieciowe typu most (ang. Bridge) działa w:

Jakie polecenie powinno być użyte w systemie Windows, aby uzyskać informacje o adresach wszystkich kolejnych ruterów przekazujących dane z komputera do celu?

Jaką rolę pełni serwer Windows Server, która pozwala na centralne zarządzanie i ustawianie tymczasowych adresów IP oraz związanych z nimi danych dla komputerów klienckich?

Fragment pliku httpd.conf serwera Apache wygląda następująco:

Listen 8012

Server Name localhost:8012

Aby zweryfikować prawidłowe funkcjonowanie strony WWW na serwerze, należy wprowadzić w przeglądarkę

Ile bitów o wartości 1 występuje w standardowej masce adresu IPv4 klasy B?

Która z grup w systemie Windows Serwer ma najniższe uprawnienia?

Jaką komendę wykorzystuje się do ustawiania interfejsu sieciowego w systemie Linux?

Jakie narzędzie wirtualizacji stanowi część systemów operacyjnych Windows?

W biurze rachunkowym potrzebne jest skonfigurowanie punktu dostępu oraz przygotowanie i podłączenie do sieci bezprzewodowej trzech komputerów oraz drukarki z WiFi. Koszt usługi konfiguracji poszczególnych elementów sieci wynosi 50 zł za każdy komputer, 50 zł za drukarkę i 100 zł za punkt dostępu. Jaki będzie całkowity wydatek związany z tymi pracami serwisowymi?

Polecenie dsadd służy do

Które z zestawień: urządzenie – realizowana funkcja jest niepoprawne?

Która forma licencjonowania nie pozwala na korzystanie z programu bez opłat?

Technologia oparta na architekturze klient-serwer, która umożliwia połączenie odległych komputerów w sieci poprzez szyfrowany tunel, nazywa się

Aby serwer DNS mógł poprawnie przekształcać nazwy domenowe na adresy IPv6, konieczne jest skonfigurowanie rekordu

Jakie polecenie w systemie Windows należy wykorzystać do obserwacji listy aktywnych połączeń karty sieciowej w komputerze?

Administrator Active Directory w domenie firma.local zamierza ustanowić mobilny profil dla wszystkich użytkowników. Powinien on być przechowywany na serwerze serwer1, w katalogu pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Jakie miejsce nie powinno być używane do przechowywania kopii zapasowych danych z dysku twardego komputera?

W technologii Ethernet protokół CSMA/CD stosowany w dostępie do medium opiera się na

Przy projektowaniu sieci LAN o wysokiej wydajności w warunkach silnych zakłóceń elektromagnetycznych, które medium transmisyjne powinno zostać wybrane?

Który ze wskaźników okablowania strukturalnego definiuje stosunek mocy testowego sygnału w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

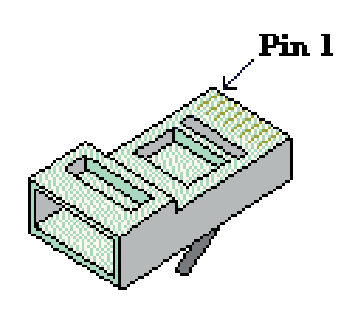

Które urządzenie sieciowe przedstawiono na ilustracji?

Który z protokołów nie jest wykorzystywany do ustawiania wirtualnej sieci prywatnej?

Jakie kanały powinno się wybrać dla trzech sieci WLAN 2,4 GHz, aby zredukować ich wzajemne zakłócenia?

Jakie urządzenie należy użyć, aby połączyć sieć lokalną z Internetem?

Maksymalny promień zgięcia przy montażu kabla U/UTP kategorii 5E powinien wynosić

Aby zrealizować ręczną konfigurację interfejsu sieciowego w systemie LINUX, należy wykorzystać komendę

Organizacja zajmująca się standaryzacją na poziomie międzynarodowym, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia sieciowe są połączone z jednym centralnym urządzeniem?

Jaka jest kolejność przewodów we wtyku RJ45 zgodnie z sekwencją połączeń T568A?

| Kolejność 1 | Kolejność 2 | Kolejność 3 | Kolejność 4 |

| 1. Biało-niebieski 2. Niebieski 3. Biało-brązowy 4. Brązowy 5. Biało-zielony 6. Zielony 7. Biało-pomarańczowy 8. Pomarańczowy | 1. Biało-pomarańczowy 2. Pomarańczowy 3. Biało-zielony 4. Niebieski 5. Biało-niebieski 6. Zielony 7. Biało-brązowy 8. Brązowy | 1. Biało-brązowy 2. Brązowy 3. Biało-pomarańczowy 4. Pomarańczowy 5. Biało-zielony 6. Niebieski 7. Biało-niebieski 8. Zielony | 1. Biało-zielony 2. Zielony 3. Biało-pomarańczowy 4. Niebieski 5. Biało-niebieski 6. Pomarańczowy 7. Biało-brązowy 8. Brązowy |

Jaki kabel pozwala na przesył danych z maksymalną prędkością 1 Gb/s?

Umowa użytkownika w systemie Windows Serwer, która po wylogowaniu nie zachowuje zmian na serwerze oraz komputerze stacjonarnym i jest usuwana na zakończenie każdej sesji, to umowa

Którego z elementów dokumentacji lokalnej sieci komputerowej nie uwzględnia dokumentacja powykonawcza?

Narzędzie z grupy systemów Windows tracert służy do

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

Gdy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, wyświetla się następujący komunikat: Żądanie polecenia ping nie może odnaleźć hosta www.onet.pl. Proszę sprawdzić nazwę i spróbować ponownie. Natomiast wpisując w wierszu poleceń komendę ping 213.180.141.140 (adres IP dla serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny takiego zjawiska?

Błąd 404, który wyświetla się w przeglądarce internetowej, oznacza

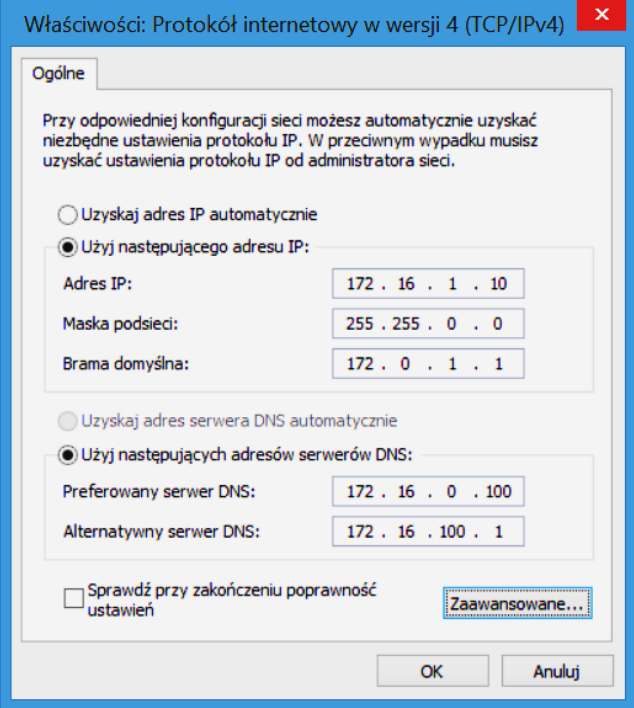

Komputer ma pracować w sieci lokalnej o adresie 172.16.0.0/16 i łączyć się z Internetem. Który element konfiguracji karty sieciowej został wpisany nieprawidłowo?

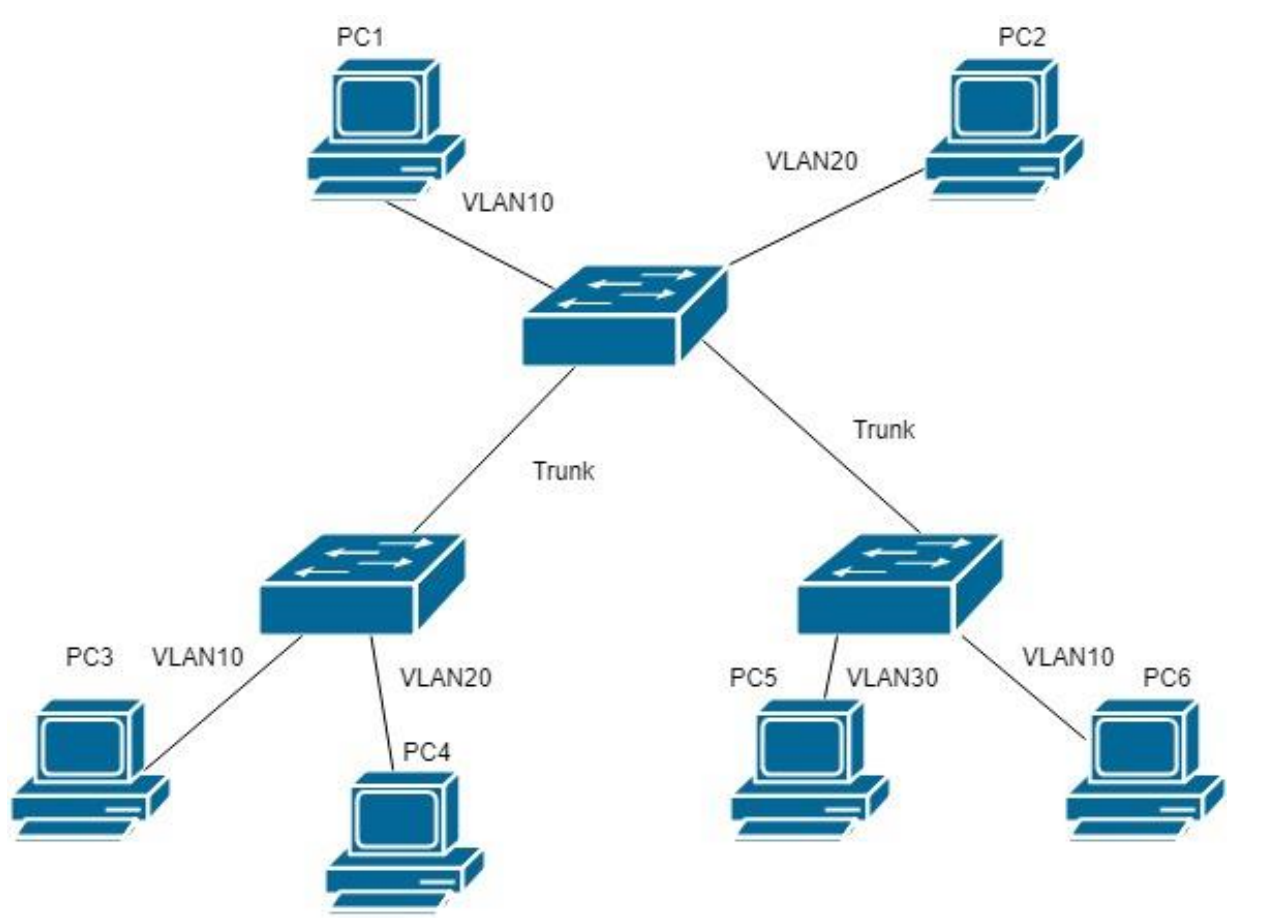

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Zarządzanie uprawnieniami oraz zdolnościami użytkowników i komputerów w sieci z systemem Windows serwerowym zapewniają