Pytanie 1

Umowa użytkownika w systemie Windows Serwer, która po wylogowaniu nie zachowuje zmian na serwerze oraz komputerze stacjonarnym i jest usuwana na zakończenie każdej sesji, to umowa

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Umowa użytkownika w systemie Windows Serwer, która po wylogowaniu nie zachowuje zmian na serwerze oraz komputerze stacjonarnym i jest usuwana na zakończenie każdej sesji, to umowa

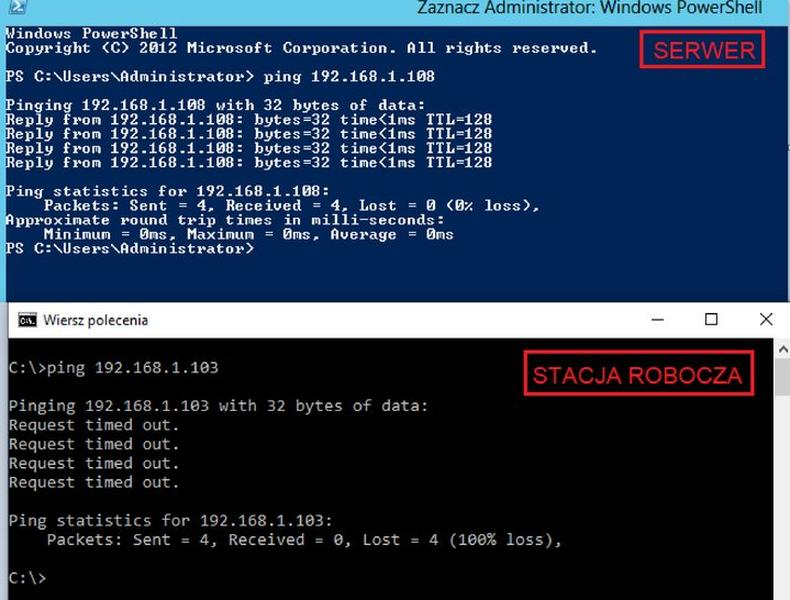

W sieci lokalnej serwer ma adres IP 192.168.1.103 a stacja robocza 192.168.1.108. Wynik polecenia ping wykonanego na serwerze i stacji roboczej jest pokazany na zrzucie ekranowym. Co może być przyczyną tego, że serwer nie odpowiada na to polecenie?

Jakie zakresy adresów IPv4 można zastosować jako adresy prywatne w lokalnej sieci?

Jakie są właściwe przewody w wtyku RJ-45 według standardu TIA/EIA-568 dla konfiguracji typu T568B?

Parametr, który definiuje stosunek liczby wystąpionych błędnych bitów do ogólnej liczby odebranych bitów, to

Która norma określa parametry transmisyjne dla komponentów kategorii 5e?

Protokół ARP (Address Resolution Protocol) pozwala na konwersję logicznych adresów z poziomu sieci na rzeczywiste adresy z poziomu

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramki?

Protokół, który umożliwia synchronizację zegarów stacji roboczych w sieci z serwerem NCP, to

Pierwsze trzy bity adresu IP w postaci binarnej mają wartość 010. Jaki to adres?

Narzędzie przedstawione na zdjęciu to

Którego z poniższych zadań nie wykonują serwery plików?

W trakcie konfiguracji serwera DHCP administrator przypisał zbyt małą pulę adresów IP. Jakie mogą być skutki tej sytuacji w sieci lokalnej?

Jakie urządzenie pozwala komputerom na bezprzewodowe łączenie się z przewodową siecią komputerową?

Liczba 22 w adresie http://www.adres_serwera.pL:22 wskazuje na numer

Jak nazywa się usługa, która pozwala na przekształcanie nazw komputerów w adresy IP?

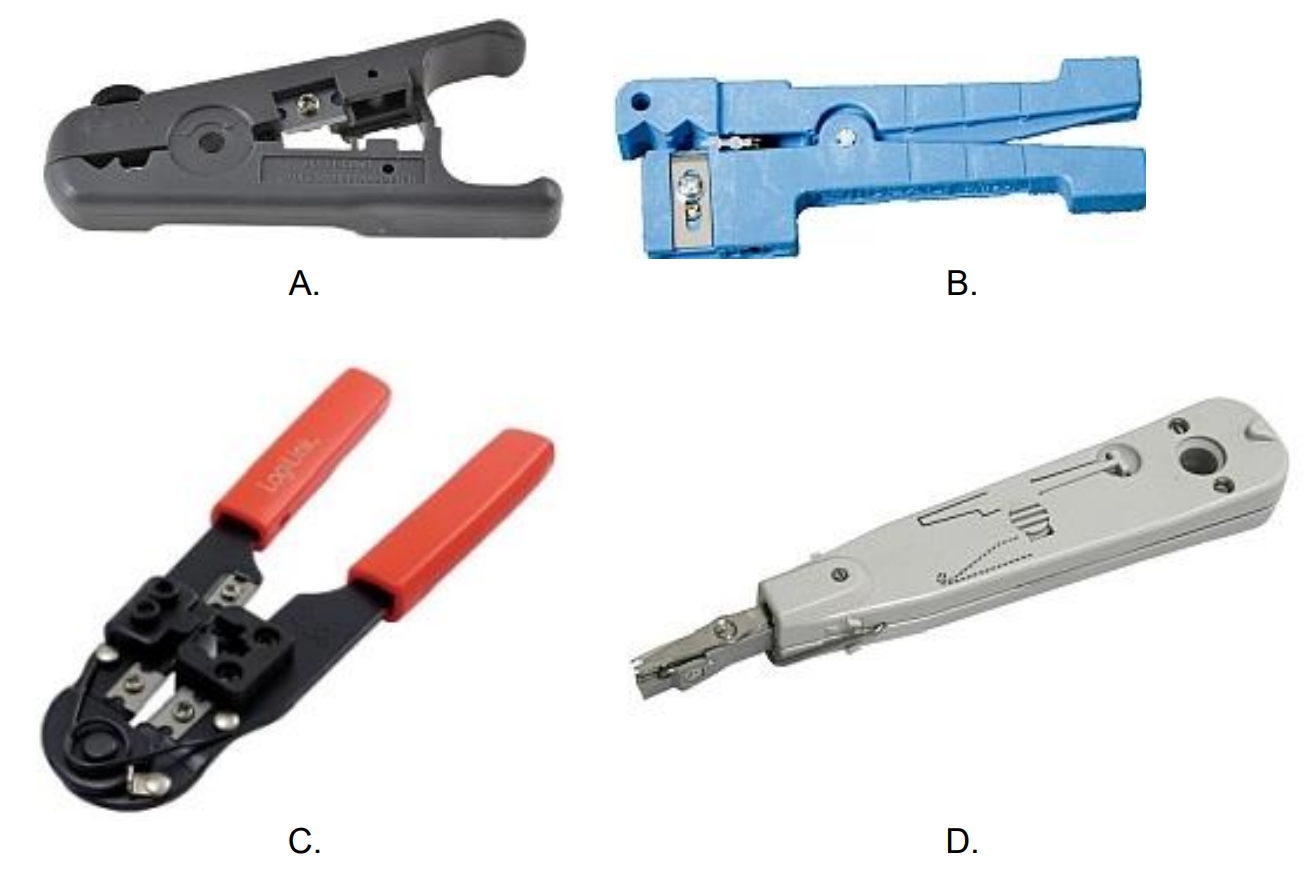

Urządzenia przedstawione na zdjęciu to

Które urządzenie jest stosowane do mocowania kabla w module Keystone?

Użytkownik domeny podczas logowania widzi komunikat przedstawiony na rysunku, co oznacza, że użytkownik nie ma

Zalogowano się przy użyciu profilu tymczasowego. Nie masz dostępu do swoich plików, a pliki tworzone w ramach tego profilu zostaną usunięte po wylogowaniu. Aby rozwiązać ten problem, wyloguj się i zaloguj się później. 08:19 |

Organizacja zajmująca się standaryzacją na poziomie międzynarodowym, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

Które z urządzeń służy do testowania okablowania UTP?

Zestaw zasad do filtrowania ruchu w routerach to

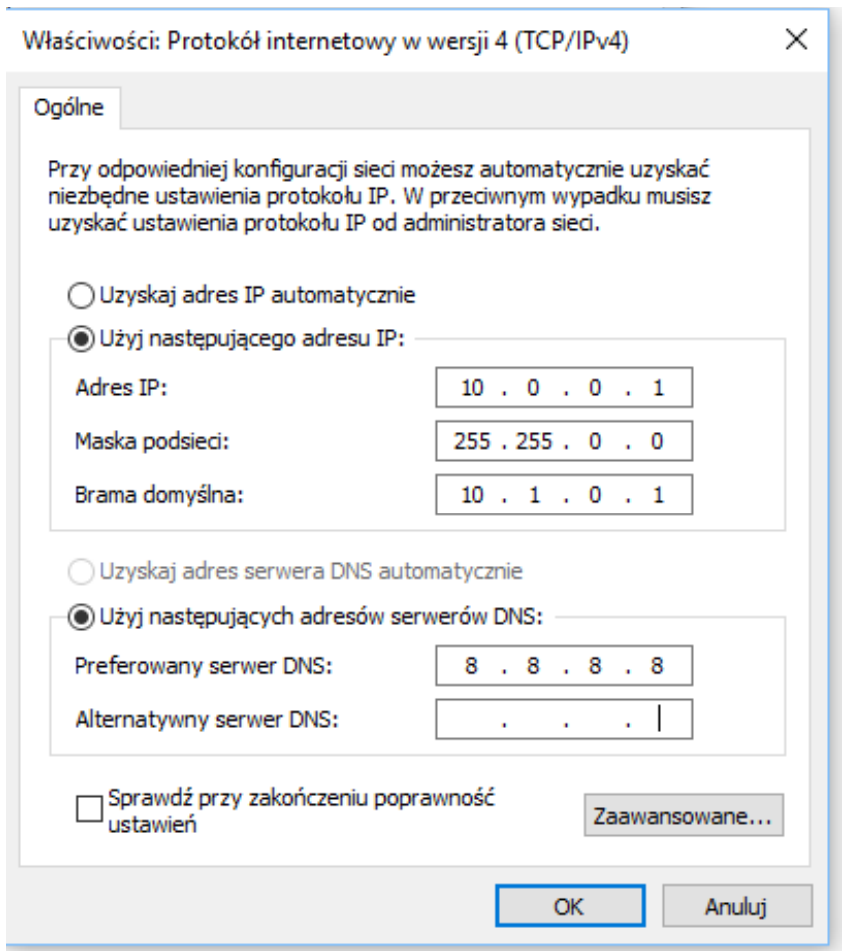

Komputer ma problem z komunikacją z komputerem w innej sieci. Która z przedstawionych zmian ustawiania w konfiguracji karty sieciowej rozwiąże problem?

Podczas analizy ruchu sieciowego z użyciem sniffera zaobserwowano, że urządzenia komunikują się za pośrednictwem portów

20 oraz 21. Można stwierdzić, przy założeniu standardowej konfiguracji, że monitorowanym protokołem jest protokół

Zarządzanie uprawnieniami oraz zdolnościami użytkowników i komputerów w sieci z systemem Windows serwerowym zapewniają

Administrator zauważył wzmożony ruch w sieci lokalnej i podejrzewa incydent bezpieczeństwa. Które narzędzie może pomóc w identyfikacji tego problemu?

Z jakiego powodu adres 192.168.100.127 nie może zostać przypisany jako adres komputera w sieci 192.168.100.0/25?

Która norma określa standardy dla instalacji systemów okablowania strukturalnego?

Protokół pomocniczy do kontroli stosu TCP/IP, który odpowiada za identyfikację oraz przekazywanie informacji o błędach podczas działania protokołu IP, to

Jakie urządzenie sieciowe pozwoli na przekształcenie sygnału przesyłanego przez analogową linię telefoniczną na sygnał cyfrowy w komputerowej sieci lokalnej?

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

Wskaż właściwy adres hosta?

Jakie polecenie służy do analizy statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych rodziny Windows?

Aby uzyskać odpowiedź jak na poniższym zrzucie ekranu, należy wydać polecenie:

Server: Unknown Address: 192.168.0.1 Non-authoritative answer: Name: microsoft.com Addresses: 104.215.148.63 13.77.161.179 40.76.4.15 40.112.72.205 40.113.200.201

Jaką rolę pełni serwer Windows Server, która pozwala na centralne zarządzanie i ustawianie tymczasowych adresów IP oraz związanych z nimi danych dla komputerów klienckich?

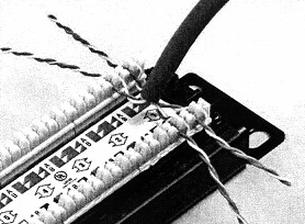

Na rysunku przedstawiono patchpanel - nieekranowany panel krosowy kategorii 5E, wyposażony w złącza szczelinowe typu LSA. Do montażu (zaszywania) kabli w złącza szczelinowe należy użyć

The Dude, Cacti oraz PRTG to przykłady aplikacji wykorzystujących protokół SNMP (ang. Simple Network Management Protocol), używanego do

Aby uzyskać sześć podsieci z sieci o adresie 192.168.0.0/24, co należy zrobić?

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i przechowywać ich dane w sposób centralny, konieczne jest zainstalowanie na serwerze Windows roli

W biurze rachunkowym potrzebne jest skonfigurowanie punktu dostępu oraz przygotowanie i podłączenie do sieci bezprzewodowej trzech komputerów oraz drukarki z WiFi. Koszt usługi konfiguracji poszczególnych elementów sieci wynosi 50 zł za każdy komputer, 50 zł za drukarkę i 100 zł za punkt dostępu. Jaki będzie całkowity wydatek związany z tymi pracami serwisowymi?