Pytanie 1

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Jakie działanie może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Który z wymienionych składników stanowi element pasywny w sieci?

Podczas tworzenia sieci kablowej o maksymalnej prędkości przesyłu danych wynoszącej 1 Gb/s, w której maksymalna odległość między punktami sieci nie przekracza 100 m, należy zastosować jako medium transmisyjne

Na stabilność obrazu w monitorach CRT istotny wpływ ma

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

ACPI to interfejs, który pozwala na

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

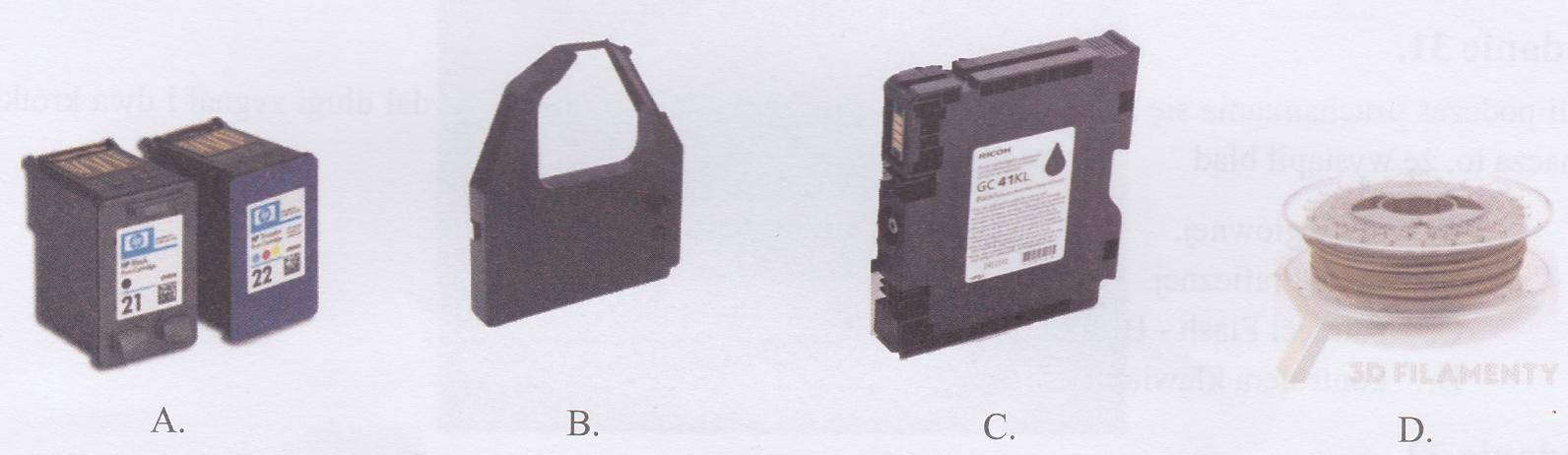

Wskaż ilustrację przedstawiającą materiał eksploatacyjny charakterystyczny dla drukarek żelowych?

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Niskopoziomowe formatowanie dysku IDE HDD polega na

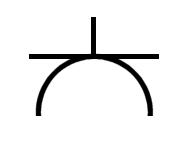

Na rysunkach technicznych dotyczących instalacji sieci komputerowej, wraz z jej dedykowanym systemem elektrycznym, gniazdo oznaczone symbolem przedstawionym na rysunku to

Jak wygląda kolejność przewodów w wtyczce RJ-45 zgodnie z normą TIA/EIA-568 dla zakończeń typu T568B?

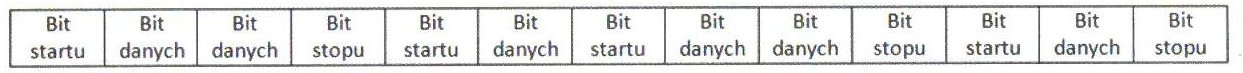

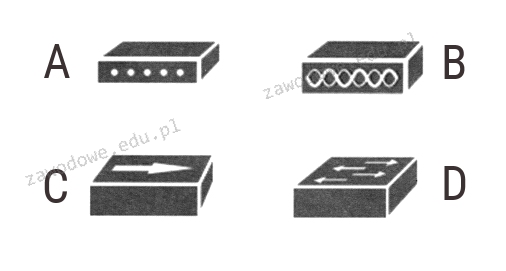

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

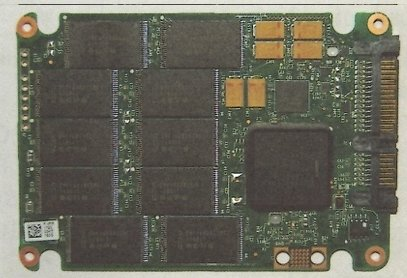

Użytkownicy dysków SSD powinni unikać wykonywania następujących działań konserwacyjnych

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Jakie narzędzie służy do delikatnego wyginania blachy obudowy komputera oraz przykręcania śruby montażowej w miejscach trudno dostępnych?

Podczas skanowania reprodukcji obrazu z magazynu, na skanie obrazu ukazały się regularne wzory, zwane morą. Jakiej funkcji skanera należy użyć, aby usunąć te wzory?

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

Który symbol reprezentuje przełącznik?

Interfejs równoległy, który ma magistralę złożoną z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na dystans do 5 metrów, gdy kable sygnałowe są skręcone z przewodami masy, a w przeciwnym razie na dystans do 2 metrów, jest określany mianem

Wskaż złącze żeńskie o liczbie pinów 24 lub 29, które jest w stanie przesyłać skompresowany cyfrowy sygnał do monitora?

Ile pinów znajduje się w wtyczce SATA?

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

Urządzenie pokazane na ilustracji ma na celu

Podaj standard interfejsu wykorzystywanego do przewodowego łączenia dwóch urządzeń.

Thunderbolt to interfejs

Liczba BACA zapisana w systemie heksadecymalnym odpowiada liczbie

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Aby podłączyć kasę fiskalną z interfejsem DB-9M do komputera stacjonarnego, należy użyć przewodu

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

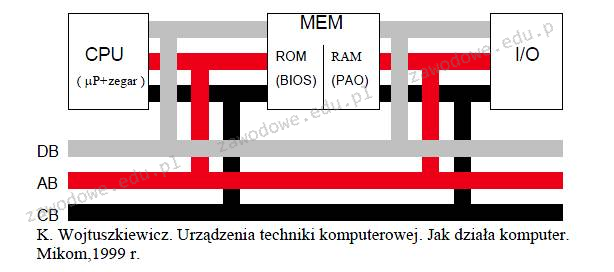

Element systemu komputerowego przedstawiony na ilustracji to

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

Wartość liczby ABBA zapisana w systemie heksadecymalnym odpowiada w systemie binarnym liczbie

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?