Pytanie 1

Który przyrząd należy wykorzystać do uzyskania wyników testu POST dla modułów płyty głównej?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Który przyrząd należy wykorzystać do uzyskania wyników testu POST dla modułów płyty głównej?

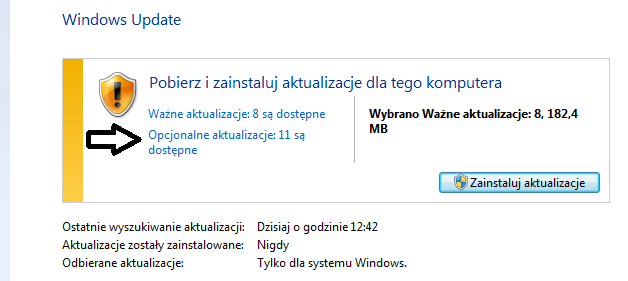

Jeśli użytkownik wybierze pozycję wskazaną strzałką, będzie mógł zainstalować aktualizacje

Do konserwacji elementów łożyskowanych oraz ślizgowych w urządzeniach peryferyjnych stosuje się

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Jakie zastosowanie ma polecenie md w systemie Windows?

W usłudze, jaką funkcję pełni protokół RDP?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

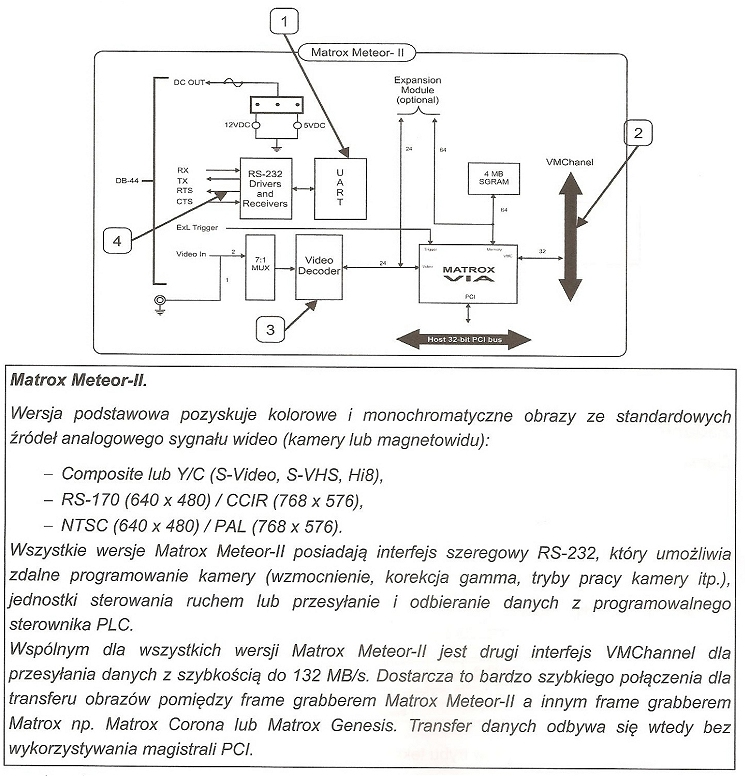

Który z elementów oznaczonych numerami od 1 do 4, ukazanych na schemacie blokowym frame grabbera oraz opisanych w fragmencie dokumentacji technicznej, jest odpowiedzialny za wymianę danych z innymi urządzeniami przetwarzającymi obraz wideo, unikając zbędnego obciążenia magistrali PCI?

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Autor zamieszczonego oprogramowania zezwala na jego bezpłatne używanie jedynie w przypadku

| Ancient Domains of Mystery | |

|---|---|

| Autor | Thomas Biskup |

| Platforma sprzętowa | DOS, OS/2, Macintosh, Microsoft Windows, Linux |

| Pierwsze wydanie | 23 października 1994 |

| Aktualna wersja stabilna | 1.1.1 / 20 listopada 2002 r. |

| Aktualna wersja testowa | 1.2.0 Prerelease 18 / 1 listopada 2013 |

| Licencja | postcardware |

| Rodzaj | roguelike |

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Jakie parametry mierzy watomierz?

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

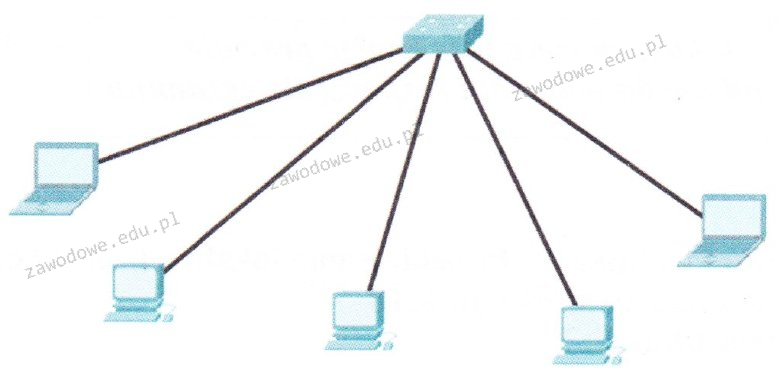

Jaką topologię fizyczną sieci ilustruje zamieszczony rysunek?

Zanim przystąpimy do prac serwisowych dotyczących modyfikacji rejestru systemu Windows, konieczne jest wykonanie

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby ustawić plik w trybie tylko do odczytu?

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

Profil mobilny staje się profilem obowiązkowym użytkownika po

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Najefektywniejszym zabezpieczeniem danych firmy, której siedziby znajdują się w różnych, odległych od siebie lokalizacjach, jest zastosowanie

Jak wygląda konwencja zapisu ścieżki do udziału w sieci, zgodna z UNC (Universal Naming Convention)?

Komputer powinien działać jako serwer w sieci lokalnej, umożliwiając innym komputerom dostęp do Internetu poprzez podłączenie do gniazda sieci rozległej za pomocą kabla UTP Cat 5e. Na chwilę obecną komputer jest jedynie połączony ze switchem sieci lokalnej również kablem UTP Cat 5e oraz nie dysponuje innymi portami 8P8C. Jakiego komponentu musi on koniecznie nabrać?

Aby utworzyć kontroler domeny w systemach z rodziny Windows Server na serwerze lokalnym, konieczne jest zainstalowanie roli

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

Brak odpowiedzi na to pytanie.

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Brak odpowiedzi na to pytanie.

Industry Standard Architecture to norma magistrali, według której szerokość szyny danych wynosi

Brak odpowiedzi na to pytanie.

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Brak odpowiedzi na to pytanie.

Która funkcja przełącznika zarządzalnego umożliwia kontrolę przepustowości każdego z wbudowanych portów?

Brak odpowiedzi na to pytanie.

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Brak odpowiedzi na to pytanie.

Karta dźwiękowa, która może odtworzyć plik w formacie MP3, powinna być zaopatrzona w układ

Brak odpowiedzi na to pytanie.

Które cechy ma licencja bezpłatnego oprogramowania zwana freemium?

Brak odpowiedzi na to pytanie.