Pytanie 1

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach transmisyjnych 1310nm oraz 1550nm, powinno się zastosować

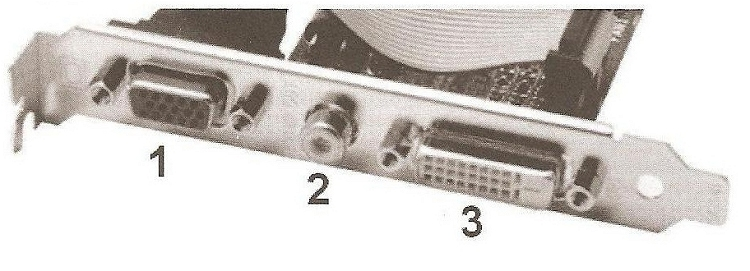

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

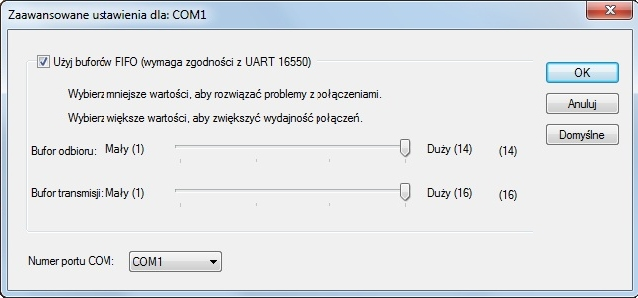

Ustawienia przedstawione na ilustracji odnoszą się do

Która z poniższych opcji nie jest usługą katalogową?

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Aby uzyskać największą prędkość przepływu danych w przypadku, gdy domowy ruter pracuje w paśmie częstotliwości 5 GHz, do notebooka powinno się zamontować bezprzewodową kartę sieciową pracującą w standardzie

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Tester strukturalnego okablowania umożliwia weryfikację

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Serwer Apache to rodzaj

Jakie urządzenie jest przedstawione na rysunku?

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

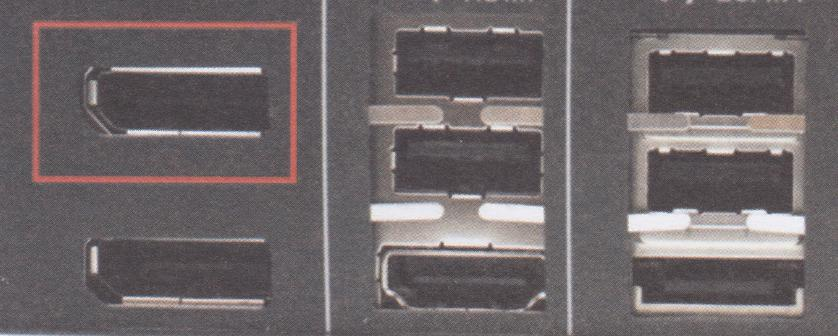

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

Na ilustracji widoczny jest

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Wskaż urządzenie, które należy wykorzystać do połączenia drukarki wyposażonej w interfejs Wi-Fi z komputerem stacjonarnym bez interfejsu Wi-Fi, ale z interfejsem USB.

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Jak nazywa się topologia fizyczna, w której każdy węzeł łączy się bezpośrednio ze wszystkimi innymi węzłami?

Do bezprzewodowej transmisji danych pomiędzy dwiema jednostkami, z wykorzystaniem fal radiowych w zakresie ISM 2,4 GHz, przeznaczony jest interfejs

IMAP jest protokołem do

Do czego służy narzędzie 'ping' w sieciach komputerowych?

NAT64 (Network Address Translation 64) to proces, który przekształca adresy