Pytanie 1

Jakie kanały powinno się wybrać dla trzech sieci WLAN 2,4 GHz, aby zredukować ich wzajemne zakłócenia?

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Jakie kanały powinno się wybrać dla trzech sieci WLAN 2,4 GHz, aby zredukować ich wzajemne zakłócenia?

Ile punktów przyłączeniowych (2 x RJ45), według wymogów normy PN-EN 50167, powinno być w biurze o powierzchni 49 m2?

W sieci o strukturze zaleca się, aby na powierzchni o wymiarach

Aby oddzielić komputery w sieci, które posiadają ten sam adres IPv4 i są połączone z przełącznikiem zarządzalnym, należy przypisać

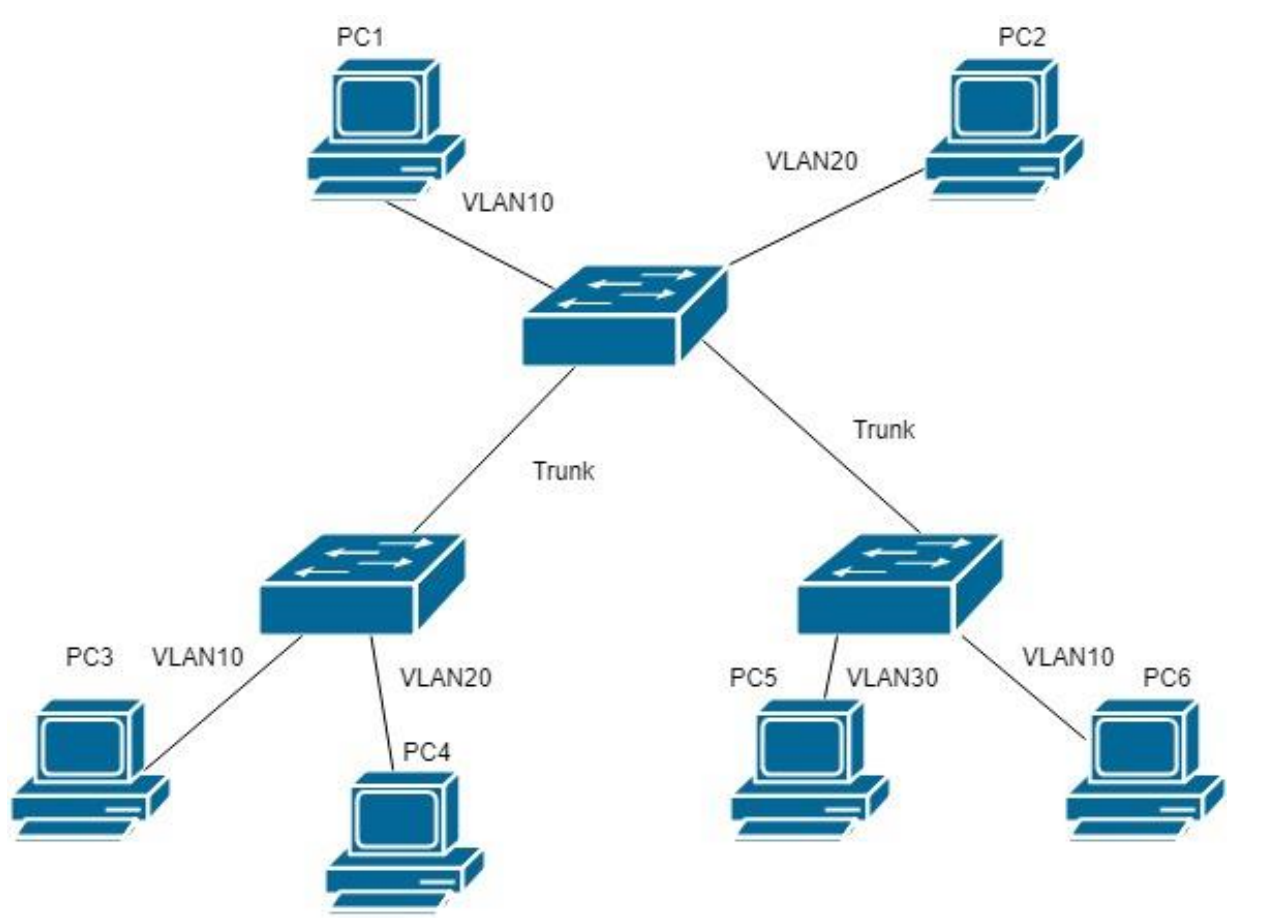

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Urządzenie warstwy dystrybucji, które odpowiada za połączenie odrębnych sieci oraz zarządzanie przepływem danych między nimi, nazywane jest

Które z poniższych urządzeń pozwala na bezprzewodowe łączenie się z siecią lokalną opartą na kablu?

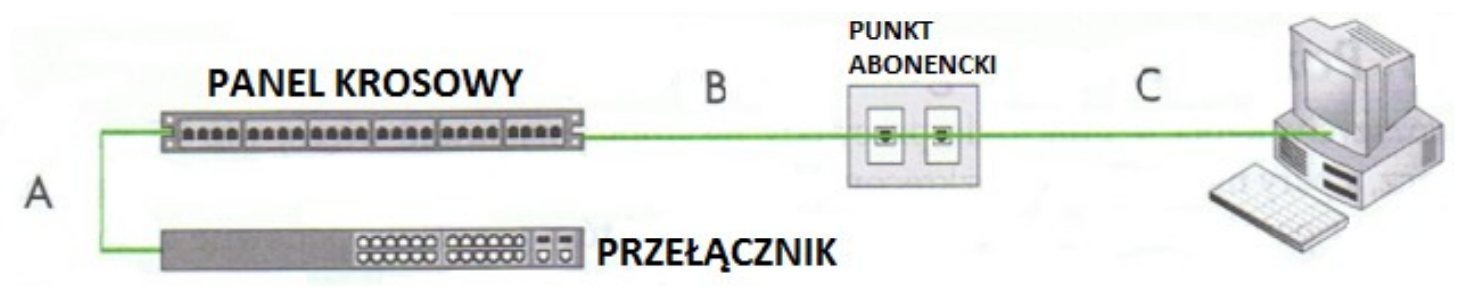

Zgodnie z normą PN-EN 50174 dopuszczalna łączna długość kabla połączeniowego pomiędzy punktem abonenckim a komputerem i kabla krosowniczego (A+C) wynosi

Jakie urządzenie należy wykorzystać, aby połączyć lokalną sieć z Internetem dostarczanym przez operatora telekomunikacyjnego?

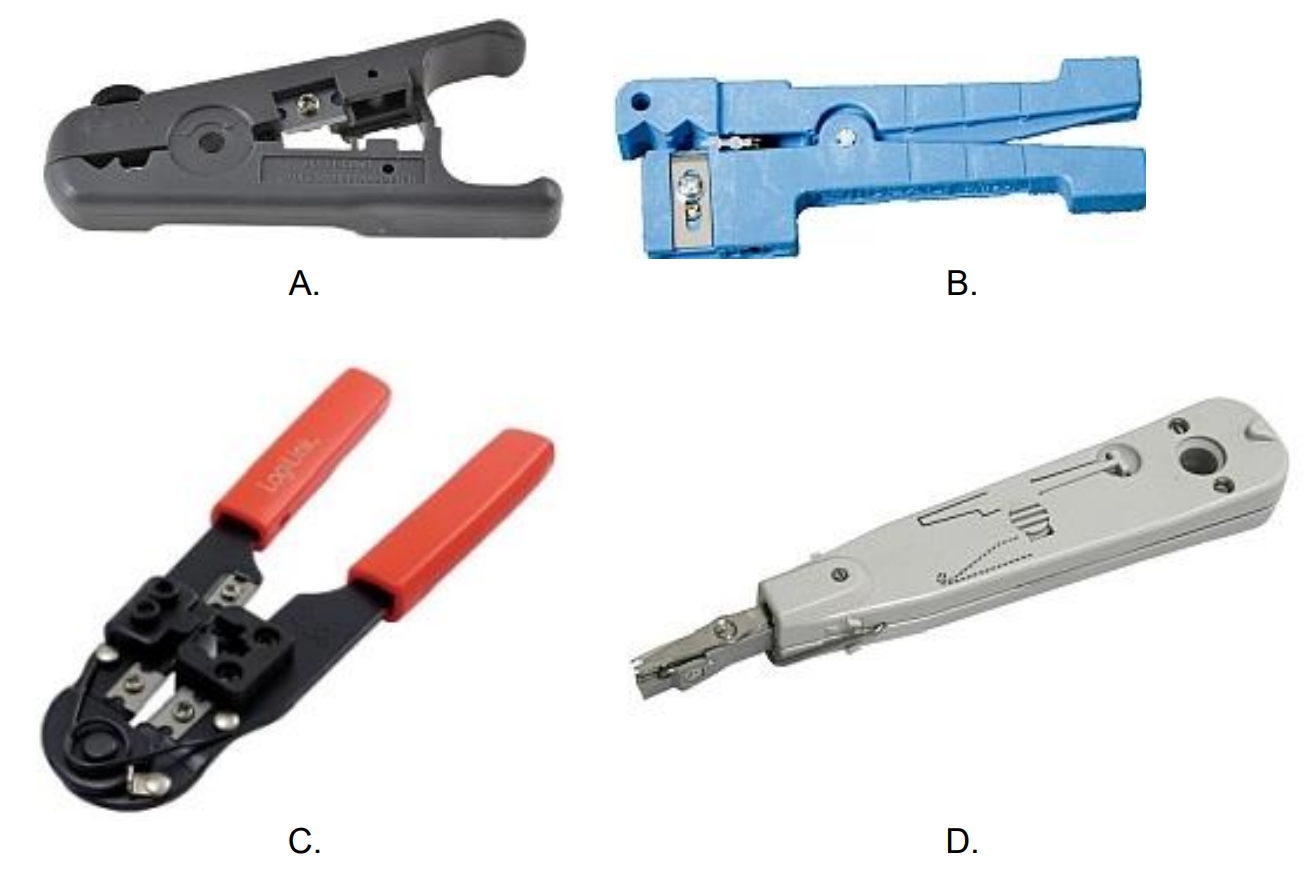

Które urządzenie jest stosowane do mocowania kabla w module Keystone?

Na którym rysunku został przedstawiony panel krosowniczy?

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne w standardzie Ethernet 1000Base-T. Która z poniższych informacji jest poprawna?

Które urządzenie sieciowe przedstawiono na ilustracji?

Jakie medium transmisyjne powinno się zastosować do połączenia urządzeń sieciowych oddalonych o 110 m w pomieszczeniach, gdzie występują zakłócenia EMI?

Jak nazywa się komunikacja w obie strony w sieci Ethernet?

W strukturze hierarchicznej sieci komputery należące do użytkowników znajdują się w warstwie

Które z urządzeń służy do testowania okablowania UTP?

Urządzenie, które łączy sieć kablową z siecią bezprzewodową, to

Który komponent serwera w formacie rack można wymienić bez potrzeby demontażu górnej pokrywy?

W specyfikacji sieci Ethernet 1000Base-T maksymalna długość segmentu dla skrętki kategorii 5 wynosi

Jakie narzędzie należy zastosować do zakończenia kabli UTP w module keystone z wkładkami typu 110?

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, z których jedno prowadzi do najbliższego sąsiada, a dane są przesyłane z jednego komputera do następnego w formie pętli?

Jakie urządzenie pozwala komputerom na bezprzewodowe łączenie się z przewodową siecią komputerową?

W obiekcie przemysłowym, w którym działają urządzenia elektryczne mogące generować zakłócenia elektromagnetyczne, jako medium transmisyjne w sieci komputerowej powinno się wykorzystać

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?

Które urządzenie w sieci lokalnej nie segreguje obszaru sieci komputerowej na domeny kolizyjne?

Które z zestawień: urządzenie – realizowana funkcja jest niepoprawne?

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia sieciowe są połączone z jednym centralnym urządzeniem?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje ruch, a następnie

Który standard technologii bezprzewodowej pozwala na osiągnięcie przepustowości większej niż 54 Mbps?

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

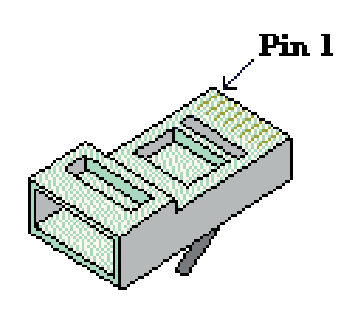

W wtyczce 8P8C, zgodnie z normą TIA/EIA-568-A, w sekwencji T568A, para przewodów biało-pomarańczowy/pomarańczowy jest przypisana do styków

Przy projektowaniu sieci przewodowej, która ma maksymalną prędkość transmisji wynoszącą 1 Gb/s, a maksymalna długość między punktami sieci nie przekracza 100 m, jakie medium transmisyjne powinno być zastosowane?

Jaki będzie całkowity koszt brutto materiałów zastosowanych do wykonania odcinka okablowania łączącego dwie szafki sieciowe wyposażone w panele krosownicze, jeżeli wiadomo, że zużyto 25 m skrętki FTP cat. 6A i dwa moduły Keystone? Ceny netto materiałów znajdują się w tabeli, stawka VAT na materiały wynosi 23%.

| Materiał | j.m. | Cena jednostkowa netto | |

|---|---|---|---|

| Skrętka FTP cat. 6A | m. | 3,50 zł | |

| Moduł Keystone FTP RJ45 | szt. | 9,50 zł | |

Jaka jest kolejność przewodów we wtyku RJ45 zgodnie z sekwencją połączeń T568A?

| Kolejność 1 | Kolejność 2 | Kolejność 3 | Kolejność 4 |

| 1. Biało-niebieski 2. Niebieski 3. Biało-brązowy 4. Brązowy 5. Biało-zielony 6. Zielony 7. Biało-pomarańczowy 8. Pomarańczowy | 1. Biało-pomarańczowy 2. Pomarańczowy 3. Biało-zielony 4. Niebieski 5. Biało-niebieski 6. Zielony 7. Biało-brązowy 8. Brązowy | 1. Biało-brązowy 2. Brązowy 3. Biało-pomarańczowy 4. Pomarańczowy 5. Biało-zielony 6. Niebieski 7. Biało-niebieski 8. Zielony | 1. Biało-zielony 2. Zielony 3. Biało-pomarańczowy 4. Niebieski 5. Biało-niebieski 6. Pomarańczowy 7. Biało-brązowy 8. Brązowy |

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

Aby chronić sieć przed zewnętrznymi atakami, warto rozważyć nabycie

Co oznacza skrót WAN?

Przynależność komputera do danej sieci wirtualnej nie może być ustalana na podstawie