Pytanie 1

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

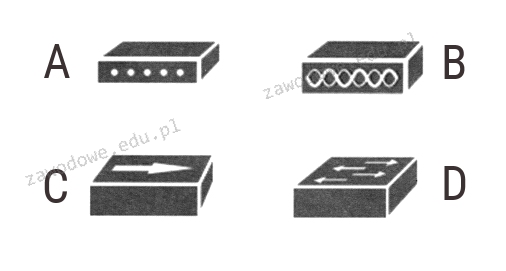

Który symbol reprezentuje przełącznik?

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Czym jest skrót MAN w kontekście sieci?

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Do pomiaru wartości mocy pobieranej przez zestaw komputerowy służy

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Zrzut ekranu przedstawiony powyżej, który pochodzi z systemu Windows, stanowi efekt działania komendy

Aktywne połączenia Protokół Adres lokalny Obcy adres Stan TCP 127.0.0.1:12295 Admin-Komputer:54013 CZAS_OCZEKIWANIA TCP 127.0.0.1:53778 Admin-Komputer:54015 CZAS_OCZEKIWANIA TCP 127.0.0.1:53778 Admin-Komputer:53779 USTANOWIONO TCP 127.0.0.1:53779 Admin-Komputer:53778 USTANOWIONO TCP 127.0.0.1:53780 Admin-Komputer:53781 USTANOWIONO TCP 127.0.0.1:53781 Admin-Komputer:53780 USTANOWIONO TCP 127.0.0.1:53786 Admin-Komputer:53787 USTANOWIONO TCP 127.0.0.1:53787 Admin-Komputer:53786 USTANOWIONO TCP 127.0.0.1:53796 Admin-Komputer:53797 USTANOWIONO TCP 127.0.0.1:53797 Admin-Komputer:53796 USTANOWIONO TCP 127.0.0.1:53974 Admin-Komputer:53975 USTANOWIONO TCP 127.0.0.1:53976 Admin-Komputer:53975 USTANOWIONO

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

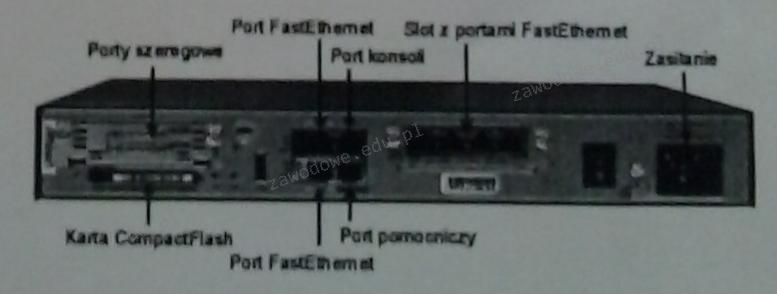

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

Jaką kwotę trzeba będzie zapłacić za wymianę karty graficznej w komputerze, jeśli koszt karty wynosi 250 zł, czas wymiany to 80 minut, a cena za każdą rozpoczętą roboczogodzinę to 50 zł?

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Urządzenie przedstawione na rysunku

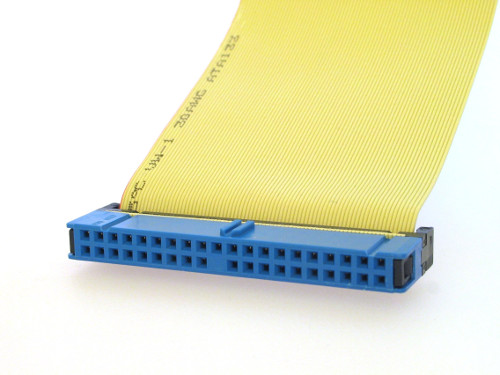

Na ilustracji pokazano wtyczkę taśmy kabel)

Symbol przedstawiony na ilustracji oznacza produkt

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

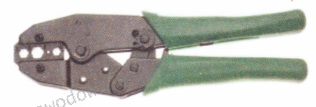

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Jaki instrument jest wykorzystywany do sprawdzania zasilaczy komputerowych?

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

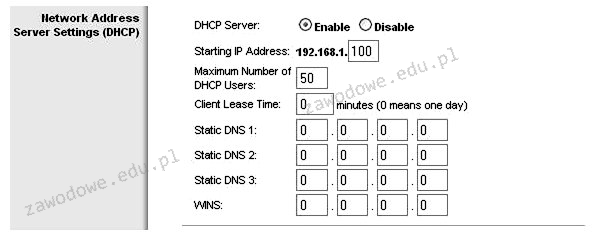

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Na ilustracji widoczny jest

W systemie Windows powiązanie rozszerzeń plików z odpowiednimi programami realizuje się za pomocą polecenia

Aby przygotować do pracy skaner, którego opis zawarto w tabeli, należy w pierwszej kolejności

| Skaner przenośny IRIScanBook 3 |

| Bezprzewodowy, zasilany baterią i bardzo lekki. Można go przenosić w dowolne miejsce! |

| Idealny do skanowania książek, czasopism i gazet |

| Rozdzielczość skanowania 300/600/900 dpi |

| Prędkość skanowania: 2 sek. dla tekstów biało-czarnych / 3 sek. dla tekstów kolorowych |

| Bezpośrednie skanowanie do formatu PDF i JPEG |

| Zapis skanu na kartę microSD ™ (w zestawie) |

| Kolorowy ekran (do podglądu zeskanowanych obrazów) |

| 3 baterie alkaliczne AAA (w zestawie) |

Jakie napięcie zasilające mają moduły pamięci DDR3 SDRAM?

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Każdy następny router IP na drodze pakietu

Zadania systemu operacyjnego nie obejmują

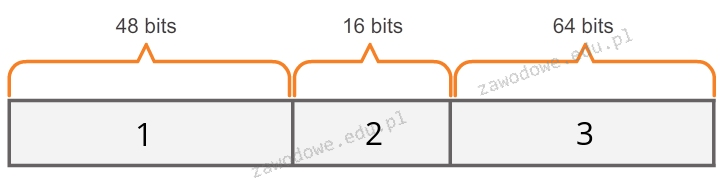

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?