Pytanie 1

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

Jaki jest standardowy port dla serwera HTTP?

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

Do konwersji kodu źródłowego na program wykonywalny używany jest

Aby prawidłowo uzupełnić składnię przedstawionego polecenia, które dzieli folder Dane pod nazwą test, w miejscu kropek należy wpisać słowo ```net ... test=C:\Dane```

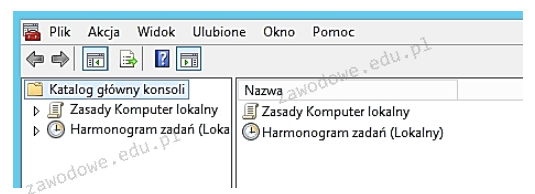

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

W tabeli przedstawiono numery podzespołów, które są ze sobą kompatybilne

| Lp. | Podzespół | Parametry |

|---|---|---|

| 1. | Procesor | INTEL COREi3-4350- 3.60 GHz, x2/4, 4 MB, 54W, HD 4600, BOX, s-1150 |

| 2. | Procesor | AMD Ryzen 7 1800X, 3.60 GHz, 95W, s-AM4 |

| 3. | Płyta główna | GIGABYTE ATX, X99, 4x DDR3, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

| 4. | Płyta główna | Asus CROSSHAIR VI HERO, X370, SATA3, 4xDDR4, USB3.1, ATX, WI-FI AC, s- AM4 |

| 5. | Pamięć RAM | Corsair Vengeance LPX, DDR4 2x16GB, 3000MHz, CL15 black |

| 6. | Pamięć RAM | Crucial Ballistix DDR3, 2x8GB, 1600MHz, CL9, black |

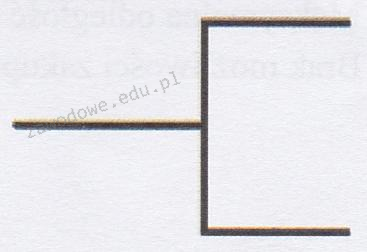

Na ilustracji zaprezentowano kabel

Wykonanie polecenia fsck w systemie Linux spowoduje

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera ```@echo off``` echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

Jakie oznaczenie odnosi się do normy dotyczącej okablowania strukturalnego?

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Możliwość odzyskania listy kontaktów na telefonie z systemem Android występuje, jeśli użytkownik wcześniej zsynchronizował dane urządzenia z Google Drive za pomocą

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

Na rysunku widoczny jest symbol graficzny

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Do wykonywania spawów włókien światłowodowych nie jest konieczne:

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Gniazdo na tablicy interaktywnej jest oznaczone tym symbolem. Które złącze powinno być wykorzystane do połączenia tablicy z komputerem?

Dostosowanie ustawień parametrów TCP/IP urządzenia na podstawie adresu MAC karty sieciowej jest funkcją protokołu

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Brak odpowiedzi na to pytanie.

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Brak odpowiedzi na to pytanie.

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

Brak odpowiedzi na to pytanie.

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

Brak odpowiedzi na to pytanie.

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Brak odpowiedzi na to pytanie.