Pytanie 1

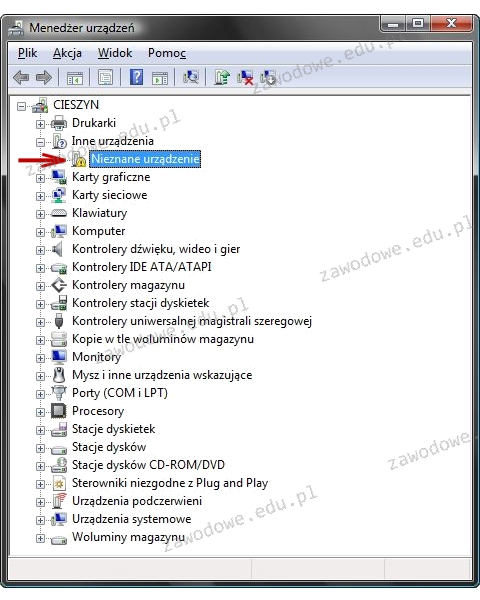

Ikona z wykrzyknikiem, pokazana na ilustracji, która pojawia się obok nazwy sprzętu w Menedżerze urządzeń, wskazuje, że to urządzenie

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Ikona z wykrzyknikiem, pokazana na ilustracji, która pojawia się obok nazwy sprzętu w Menedżerze urządzeń, wskazuje, że to urządzenie

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Brak odpowiedzi na to pytanie.

Sieci lokalne o architekturze klient-serwer są definiowane przez to, że

Brak odpowiedzi na to pytanie.

W systemie Linux polecenie chmod 321 start spowoduje nadanie następujących uprawnień plikowi start:

Brak odpowiedzi na to pytanie.

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

Brak odpowiedzi na to pytanie.

Głównym celem realizowanej przez program antywirusowy funkcji ochrony przed ransomware jest zapewnienie zabezpieczenia systemu przed zagrożeniami

Brak odpowiedzi na to pytanie.

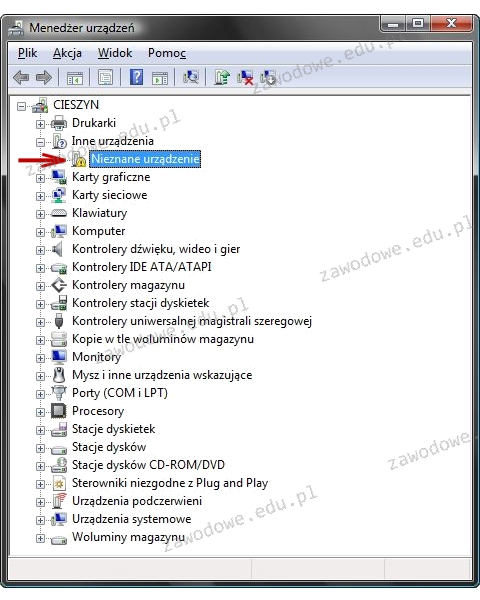

Schemat ilustruje sposób funkcjonowania sieci VPN noszącej nazwę

Brak odpowiedzi na to pytanie.

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

Brak odpowiedzi na to pytanie.

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Brak odpowiedzi na to pytanie.

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Brak odpowiedzi na to pytanie.

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

Brak odpowiedzi na to pytanie.

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

Brak odpowiedzi na to pytanie.

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Brak odpowiedzi na to pytanie.

Sprzętem, który umożliwia wycinanie wzorów oraz grawerowanie w różnych materiałach, takich jak drewno, szkło i metal, jest ploter

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Brak odpowiedzi na to pytanie.

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

Brak odpowiedzi na to pytanie.

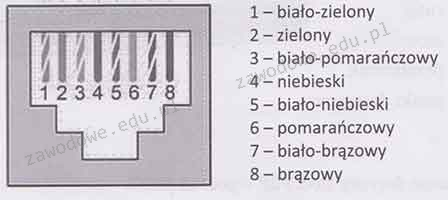

Który typ standardu zakończenia kabla w systemie okablowania strukturalnego ilustruje przedstawiony rysunek?

Brak odpowiedzi na to pytanie.

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

Brak odpowiedzi na to pytanie.

Zgłoszona awaria ekranu laptopa może być wynikiem

Brak odpowiedzi na to pytanie.

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Brak odpowiedzi na to pytanie.

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Brak odpowiedzi na to pytanie.

Laptopy zazwyczaj są wyposażone w bezprzewodowe sieci LAN. Ograniczenia ich stosowania dotyczą emisji fal radiowych, które mogą zakłócać działanie innych, istotnych dla bezpieczeństwa, urządzeń?

Brak odpowiedzi na to pytanie.

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows powinno być użyte do sprawdzania aktywnych połączeń karty sieciowej w komputerze?

Brak odpowiedzi na to pytanie.

Najbardziej prawdopodobnym powodem niskiej jakości druku z drukarki laserowej, objawiającym się widocznym rozmazywaniem tonera, jest

Brak odpowiedzi na to pytanie.

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Brak odpowiedzi na to pytanie.

Które cechy ma licencja bezpłatnego oprogramowania zwana freemium?

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno się zastosować do przeprowadzenia testu POST dla komponentów płyty głównej?

Brak odpowiedzi na to pytanie.

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Brak odpowiedzi na to pytanie.

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Brak odpowiedzi na to pytanie.

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Brak odpowiedzi na to pytanie.

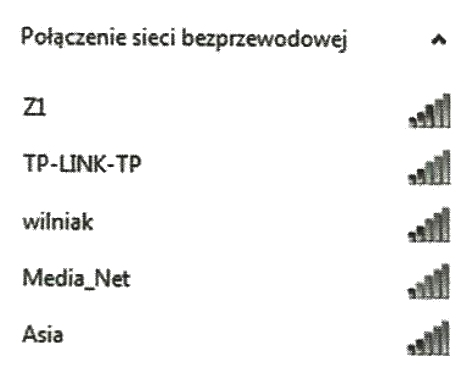

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

Brak odpowiedzi na to pytanie.

Aby użytkownik systemu Linux mógł sprawdzić zawartość katalogu, wyświetlając pliki i katalogi, oprócz polecenia ls może skorzystać z polecenia

Brak odpowiedzi na to pytanie.

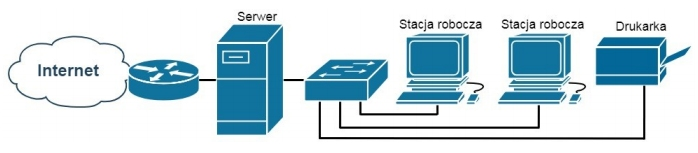

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

Brak odpowiedzi na to pytanie.

Tester strukturalnego okablowania umożliwia weryfikację

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

Brak odpowiedzi na to pytanie.

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Brak odpowiedzi na to pytanie.

Wskaż urządzenie, które należy wykorzystać do połączenia drukarki wyposażonej w interfejs Wi-Fi z komputerem stacjonarnym bez interfejsu Wi-Fi, ale z interfejsem USB.

Brak odpowiedzi na to pytanie.

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Brak odpowiedzi na to pytanie.

Najwyższą prędkość transmisji danych w sieciach bezprzewodowych zapewnia standard

Brak odpowiedzi na to pytanie.