Pytanie 1

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

Linux egeg-deeesktop 4.8.0-36-generic #36~16.04.1-Ubuntu SMP Sun Feb 5 09:39:41 UTC 2017 i686 i686 i686 GNU/Linux

Narzędzie zaprezentowane na rysunku jest wykorzystywane do przeprowadzania testów

Narzędziem wykorzystywanym do diagnozowania połączeń między komputerami w systemie Windows jest

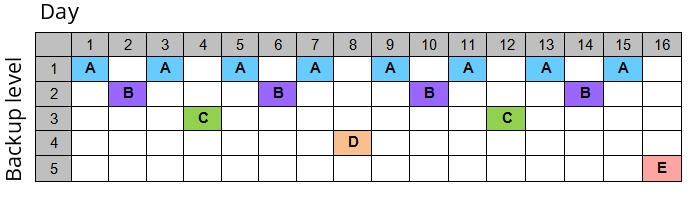

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

Zestaw narzędzi niezbędnych do instalacji okablowania miedzianego typu "skrętka" w lokalnej sieci powinien obejmować

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

Który z parametrów w poleceniu ipconfig w systemie Windows służy do odnawiania konfiguracji adresów IP?

Monolityczne jądro (kernel) występuje w którym systemie?

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Jakie polecenie w systemach z rodziny Windows Server umożliwia administratorowi przekierowanie komputerów do określonej jednostki organizacyjnej w ramach usług katalogowych?

Wykorzystane kasety od drukarek powinny być

Użytkownik systemu Windows doświadcza komunikatów o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

Jednym z rezultatów wykonania poniższego polecenia jest ```sudo passwd -n 1 -x 5 test```

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Najbardziej nieinwazyjnym, a zarazem efektywnym sposobem naprawy komputera zainfekowanego wirusem typu rootkit jest

Jakie urządzenie należy zastosować do pomiaru mocy zużywanej przez komputer?

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

Rysunek obrazuje zasadę działania drukarki

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Który z protokołów jest używany w komunikacji głosowej przez internet?

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Add-Computer -DomainName egzamin.local -Restart

Przedstawione polecenie jest sposobem dodania stacji roboczej do domeny egzamin.local za pomocą

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Która z grup w systemie Windows Server ma najniższe uprawnienia?

W systemie Windows, zainstalowanym w wersji obsługującej przydziały dyskowe, użytkownik o nazwie Gość